2017年上半年软考《程序员》上午模拟试卷一

-

(2)_____

- A.数据总线

- B.地址总线

- C.控制总线

- D.通信总线

-

(2)_____

- A.5

- B.10

- C.20

- D.32

-

CPU执行程序时,为了从内存中读取指令,需要先将 (1) 的内容输送到(2) 上。

(1)_____

- A.指令寄存器

- B.程序计数器(PC)

- C.标志寄存器

- D.变址寄存器

-

(2) _______

- A.程序计数器

- B.标志寄存器(PSW)

- C.堆栈指示器

- D.指令寄存器

-

某计算机内存按字节编址,内存地址区域从44000H到6BFFFH,共有 (1) K字节。若采用16K×4bit的SRAM芯片,构成该内存区域共需 (2) 片。

(1) _______

- A.128

- B.160

- C.180

- D.220

-

CPU中,保存当前正在执行的指令的寄存器是 (1) 。表征指令执行结果的寄存器是 (2) 。

- A.程序计数器

- B.标志寄存器(PSW)

- C.堆栈指示器

- D.指令寄存器

-

(2)_____

- A.可扩展性

- B.可接近性

- C.可靠性

- D.稳定性

-

软件的 (1) 是指软件从一种计算机系统转换到另一种计算机系统运行的难易程度。在规定的条件下和规定的时间间隔内,软件实现其规定功能的概率称为 (2) 。

(1) ______

- A.兼容性

- B.可移植性

- C.可转换性

- D.可扩展性

-

(2) ______

- A.4

- B.6

- C.10

- D.12

-

(3)_____

- A.数据操作性

- B.数据兼容性

- C.数据完整性

- D.数据可维护性

-

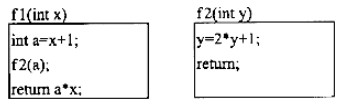

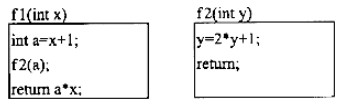

已知函数f1()、f2()的定义如下图所示,如果调用函数f1时传递给形参x的值是2,若a和y以引用调用(call by reference)的方式传递信息,则函数f1的返回值为

(1) ;若a和y以值调用(call by value)的方式传递信息,则函数f1的返回值为 (2) 。

(1)_____

- A.6

- B.10

- C.14

- D.随机数

-

(2)______

- A.数据安全

- B.数据兼容

- C.数据约束条件

- D.数据维护

-

数据库管理技术是在 (1) 的基础上发展起来的。数据模型的三要素是数据结构、数据操作和 (2) 。建立数据库系统的主要目标是减少数据的冗余,提高数据的独立性,并集中检查 (3) 。

(1)______

- A.文件系统

- B.编译系统

- C.应用程序系统

- D.数据库管理系统

-

(2)_____

- A.-2

- B.-1

- C.0

- D.1

-

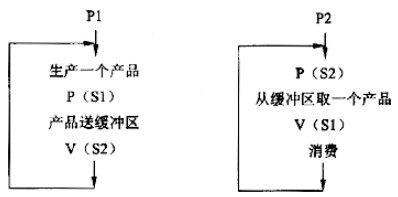

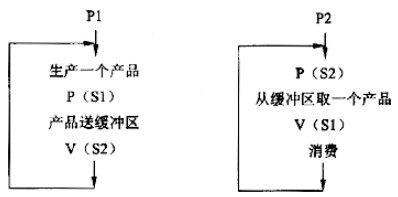

某系统中有一个缓冲区,进程P1不断地生产产品送入缓冲区,进程P2不断地从缓冲区中取产品消费。假设该缓存区只能容纳一个产品。进程P1与P2的同步模型如下图所示:

为此,应设信号量S1的初值为 (1) ,信号量S2的初值为 (2) 。

(1)_______

- A.-2

- B.-1

- C.0

- D.1

-

(2)_____

- A.寄存器和软盘

- B.软盘和硬盘

- C.磁盘区域与主存

- D.CDROM和主存

-

在 表示中,数值0是唯一表示的。

- A.原码

- B.反码

- C.补码

- D.原码或反码

-

在下列存储管理方案中, (1) 是解决内存碎片问题的有效方法。虚拟存储器主要由 (2) 组成。

- A.单一连续分配

- B.固定分区

- C.可变分区

- D.可重定位分区

-

(2)____

- A.平均响应时间

- B.平均无故障时间(MTBF)

- C.平均修复时间(MTTR)

- D.数据处理速率

-

(3)_____

- A.“编辑”→“查找”

- B.“编辑”→“替换”

- C.“编辑”→“定位”

- D.“文件”→“搜索”

-

计算机系统的工作效率通常(1)度量;计算机系统的可靠性通常用(2)来评价。

(1)___________

- A.平均无故障时间(MTBF)和平均修复时间(MTTR)

- B.平均修复时间(MTTR)和故障率

- C.平均无故障时间(MTBF)和吞吐量

- D.平均响应时间、吞吐量和作业周转时间等

-

(2)______

- A.打印预览

- B.放大镜

- C.关闭

- D.全屏显示

-

(2)_______

- A.向垂直方向

- B.向水平方向

- C.按住Ctrl键向垂直方向

- D.按住Ctrl键向水平方向

-

使用常用文字编辑工具编辑正文时,为改变该文档的文件名,常选用 (1) 命令;在“打印预览”方式下,单击“ (2) ”按钮可返回编辑文件:将正文中所有“Computer”改写为“计算机”,常选用 (3) 命令。

(1)______

- A.“文件”→“另存为”

- B.“文件”→“保存”

- C.“插入”→“对象”

- D.“工具”→“选项”

-

___(1)___是Excel工作簿的最小组成单位。若用户需要对某个Excel工作表的Al:G1的区域快速填充星期一、星期二、……、星期日,可以采用的方法是在A1单元格填入“星期一”并___(2)___拖动填充柄至G1单元格。

(1)_______

- A.工作表

- B.行

- C.列

- D.单元格

-

In C language,a _____ is a series of characters enclosed in double quotes。

- A.matrix

- B.string

- C.program

- D.stream

-

Integration _______is the process of verifying that the components of a system work together as described in the program design and system design specifications.

- A.trying

- B.checking

- C.testing

- D.coding

-

Every valid character in a computer that uses even _____ must always have an even number of 1 bits.

- A.parity

- B.check

- C.test

- D.compare

-

_____ :A location where data can be temporarily stored.

- A.Area

- B.Disk

- C.Buffer

- D.File

-

_____ :The process of identifying and correcting errors in a program.

- A.Debug

- B.Bug

- C.Fault

- D.Default

-

堆栈最常用于()

- A.实现数据循环移位

- B.实现程序转移

- C.保护被中断程序的现场

- D.数据的输入输出缓冲存储器

-

甲方和乙方采用公钥密码体制对数据文件进行加密传送,甲方用乙方的公钥加密数据文件,乙方使用 ____ 来对数据义件进行解密。

- A.甲的公钥

- B.甲的私匙

- C.乙的公钥

- D.乙的私匙

-

在TCP/IP体系结构中,_____ 协议实现IP地址到MAC地址的转化。

- A.ARP

- B.RARP

- C.ICMP

- D.TCP

-

浏览器与www服务器之间传输信息时使用的协议是_____。

- A.HTTP

- B.HTML

- C.FTP

- D.SNMP

-

在一个办公室内,将6台计算机用交换机连接成网络,该网络的物理拓扑结构为_____ 。

- A.星型

- B.总线型

- C.树型

- D.环型

-

某工作站无法访问域名为www.shangxueba.com的服务器,此时使用ping命令按照该服务器的IP地址进行测试,发现响应止常。但是按照服务器域名进行测试,发现超时。此时可能出现的问题是 ______。

- A.线路故障

- B.路由故障

- C.域名解析故障

- D.服务器网卡故障

-

从5本不同的书中任意取出两本,结果有______种。

- A.10

- B.14

- C.20

- D.25

-

以下关于编程风格的叙述中,不应提倡的是 ______ 。

- A.使用括号以改善表示式的清晰性

- B.用计数方法而不是文件结束符来判断文件的结束

- C.一般情况下,不要直接进行浮点数的相等比较

- D.使用有清晰含义的标识符

-

在软件开发的各个阶段中,对软件开发成败影响最大的是_____ 。

- A.需求分析

- B.概要设计

- C.详细设计

- D.编码

-

软件测试中的α测试由用户在软件开发者的指导下完成,这种测试属于_____ 阶段的测试活动。

- A.单元测试

- B.集成测试

- C.系统测试

- D.确认测试

-

系统测试计划应该在软件开发的_____阶段制定。

- A.需求分析

- B.概要设计

- C.详细设计

- D.系统测试

-

进行软件测试的目的是_____。

- A.尽可能多地找出软件中的缺陷

- B.缩短软件的开发时间

- C.减少软件的维护成本

- D.证明程序没有缺陷

-

下列关于面向对象程序设计的叙述,正确的是 ______。

- A.对象是类的模板

- B.“封装”就是生成类库的标准

- C.一个类至少有一个实例

- D.一个类可以继承其父类的属性和方法

-

按照ISO/IEC 9126软件质量模型的规定,软件的适应性是指 _____ 。

- A.软件运行于不同环境中的故障率

- B.软件运行于不同环境中的安全等级

- C.将一个系统耦合到另一个系统所需的工作量

- D.将软件运行于不同环境的能力

-

面向对象程序设计语言中提供的集成机制可以将类组织成一个 _____结构,以支持可重用性和可扩充性。

- A.栈

- B.星型

- C.层次

- D.总线

-

_____不是面向对象设计的主要特征。

- A.封装

- B.多态

- C.继承

- D.结构

-

从未排序的序列中依次取出一个元素与已排序序列中的元素进行比较,然后将其放在已排序序列的合适位置上,该排序方法称为 ______。

- A.插入排序

- B.选择排序

- C.希尔排序

- D.归并排序

-

若需将一个栈S中的元素逆置,则以下处理方式中正确的是 ____。

- A.将栈S中元素依次出栈并入栈T,然后栈T中元素依次出栈并进入栈S

- B.将栈S中元素依次出栈并入队,然后使该队列元素依次出队并进入栈S

- C.直接交换栈顶元素和栈底元素

- D.直接交换栈项指针和栈底指针

-

无向图的邻接矩阵一定是 ______ 。

- A.对角矩阵

- B.稀疏矩阵

- C.三角矩阵

- D.对称矩阵

-

若某二叉树的前序遍历序列和中序遍历序列分别为PBECD、BEPCD,则该二叉树的后序遍历序列为 ____ 。

- A.PBCDE

- B.DECBP

- C.EBDCP

- D.EBPDC

-

若线性表采用链式存储结构,则适用的查找方法为 _____ 。

- A.随机查找

- B.散列查找

- C.二分查找

- D.顺序查找

-

设数组a[1..3,1..4]中的元素以列为主序存放,每个元素占用1个存储单元,则数组元素a[2,3]相对于数组空间首地址的偏移量为_____。

- A.6

- B.7

- C.8

- D.9

-

设数组a[1..10,5..15]的元素以行为主序存放,每个元素占用4个存储单元,则数组元素a[i,j](1≤i≤10,5≤j≤15)的地址计算公式为_____ 。

- A.a-204+2i+j

- B.a-204+40i+4j

- C.a-84+i+j

- D.a-64+44i+4j

-

若pllsh、pop分别表示入栈、出栈操作,初始栈为空且元素1、2、3依次进栈,则经过操作序列push、push、pop、pop、push、pop之后,得到的出栈序列为 ______。

- A.321

- B.213

- C.231

- D.123

-

以下关于程序语言的叙述,正确的是______。

- A.Java语言不能用于编写实时控制程序

- B.Lisp语言只能用于开发专家系统

- C.编译程序可以用汇编语言编写

- D.XML主要用于编写操作系统内核

-

_____是运行时把过程调用和响应调用需要的代码加以结合的过程。

- A.词法分析

- B.静态绑定

- C.动态绑定

- D.预编译

-

程序员一般用 ______软件编写和修改程序。

- A.预处理

- B.文本编辑

- C.链接

- D.编译

-

____不是C语言的关键字。

- A.do

- B.else

- C.fopen

- D.static

-

在操作系统的进程管理中,若某资源的信号量S的初值为2,当前值为-1,则表示系统中有 _____ 个正在等待该资源的进程。

- A.0

- B.1

- C.2

- D.3

-

用户进程A从“运行”状态转换到“阻塞”状态可能是由于 ______。

- A.该进程执行了V操作

- B.某系统进程执行了V操作

- C.该进程执行了P操作

- D.某系统进程执行了P操作

-

在某次通信中,发送方发送了一个8位的数据(包含一个奇校验位),若传输过程中有差错,则接收方可检测出该8位数据______。

- A.奇数个位出错

- B.偶数个位出错

- C.出错的位置

- D.出错的位数

-

_____不是图像输入设备。

- A.彩色摄像机

- B.游戏操作杆

- C.彩色扫描仪

- D.数码照相机

-

在获取与处理音频信号的过程中,正确的处理顺序是______ 。

- A.采样、量化、编码、存储、解码、D/A变换

- B.量化、采样、编码、存储、解码、A/D变换

- C.编码、采样、存储、解码、量化、A/D变换

- D.采样、编码、存储、解码、量化、D/A变换

-

在网络安全技术中,属于被动防御保护技术的是_____。

- A.数据加密

- B.权限设置

- C.防火墙技术

- D.访问控制

-

著作权法中,计算机软件著作权保护的对象是______ 。

- A.硬件设备驱动程序

- B.计算机程序及其开发文档

- C.操作系统软件

- D.源程序代码

-

以下关于DoS攻击的描述中,正确的是 ______ 。

- A.以传播病毒为目的

- B.以窃取受攻击系统上的机密信息为目的

- C.以导致受攻击系统无法处理正常用户的请求为目的

- D.以扫描受攻击系统上的漏洞为目的

-

甲程序员为乙软件设计师开发的应用程序编写了使用说明书,并已交付用户使用,_____ 该应用软件的软件著作权。

- A.甲程序员享有

- B.乙软件设计师享有

- C.甲程序员不享有

- D.甲程序员和乙软件设计师共同享有

-

我国知识产权具有法定保护期限,但 _____受法律保护的期限是不确定的。

- A.发明专利权

- B.商标权

- C.商业秘密

- D.作品发表权

-

计算机指令系统中采用不同寻址方式可以提高编程灵活性,立即寻址是指()。

- A.操作数包含在指令中

- B.操作数的地址包含在指令中

- C.操作数在地址计数器中

- D.操作数在寄存器中

-

如果计算机断电,则_____中的数据会丢失。

- A.ROM

- B.EPROM

- C.RAM

- D.回收站

-

______是正确的E-mail地址。

- A.mailto:Webmaster@shangxueba.com

- B.Wmailto:master@shangxueba.com

- C.http:\\www.shangxueba.com

- D.//www.shangxueba.com/