软件水平考试(初级)程序员上午(基础知识)模拟试卷1

-

(76)

- A.see

- B.visiting

- C.call

- D.access

-

(77)

- A.immediacy

- B.indirectly

- C.direct

- D.directly

-

(75)

- A.communicate

- B.communications

- C.correspond

- D.correspondence

-

(74)

- A.communion

- B.share

- C.partake

- D.pool

-

When you are(71)a home or small office network, it is recommended that you use the Network Setup Wizard in Windows XP Home Edition to enable Internet Connection Sharing. The Network Setup Wizard automatically provides all of the network settings you need to(72)one Internet connection with all the computers in your network.

- After ICS is enabled, and you make sure that all of your computers can(73)with each other and they have Internet(74)you can use programs such as Internet Explorer and Outlook Express as if they were(75)connected to the Internet service provider(ISP). When

- A.creating

- B.reach

- C.going for

- D.setting up

-

(71)

- A.VLAN

- B.LANE

- C.VPN

- D.IPOA

-

(72)

- A.Coaxial cable

- B.Optical fiber

- C.Unshielded Twisted-pair Cable

- D.Shielded Twisted-pair Cable

-

(70)

- A.PPP

- B.PAP

- C.CHAP

- D.LCP

-

In(66)the strength of the carder signal is varied to represent binary 1 or 0.(67)is a system that can map a name to an address and conversely an address to an name.(68)is a three-way handshaking authentication protocol that it's packets are encapsulated in the point-to-point protocol.(69)is an approach that enables an ATM Switch to behave like a LAN switch.(70)is an guided media which is made of glass or plastic and transmits signals in the form. of light.

- A.ASK

- B.PSK

- C.FSK

- D.FDM

-

(69)

- A.NAT

- B.NCP

- C.DDN

- D.DNS

-

(67)

- A.operate

- B.active

- C.executable

- D.processing

-

In C program, all variables must be(70)before use, usually at the beginning of the function before any(71)statements.

- A.stated

- B.writed

- C.illustrated

- D.declared

-

White box testing of software testing is a test for software structure. Which of the following item should not be included in the content of white box?(75).

- A.boundary value analysis

- B.statement testing

- C.branch testing

- D.path testing

-

If file A has the capability of 724, the same group's users of file A may do(74).

- A.read A only

- B.write A

- C.execute A

- D.non-operation

-

Local bus can increase the data throughput. The bus that is most frequently used is(70).

- A.VESA

- B.PCI

- C.MCA

- D.EISA

-

Software maintenance is to do necessary modification, supplenemt, and completeness during software life circle. Among the following vary kinds of maintenance, which one has the maximum workload in a general way?(73).

- A.relevance maintenance

- B.completeness maintenance

- C.correctness naintenance

- D.other kinds of maintenance

-

In order to improve the performance of a network server, you need to select bus or local bus. The appropriate local bus is(69).

- A.VESA

- B.ISA

- C.EISA

- D.PCI

-

A(68)is a feature of the system or adescription of something the system is capable of doing in order to fulfill the system's purpose.

- A.plan

- B.requirement

- C.document

- D.Design

-

Different quality factors of software can be reflected upon user's different points of view, through product running, product modification and product transformation. Of the following properties, which one is connected with product running?(67).

Ⅰ. correctness

Ⅱ. robustness

Ⅲ. re-use

- A.Ⅰ

- B.Ⅱ

- C.Ⅰ, Ⅱ

- D.以上都是

-

In Internet,(66)used as a barrier to prevent the spread of viruses.

- A.modom

- B.firewire

- C.firewall

- D.netcard

-

(57)

- A.Windows 95

- B.Windows NT

- C.Windows 3.2

- D.Windows 98

-

(56)

- A.运行

- B.挂起

- C.退出

- D.停止

-

(55)

- A.邮箱

- B.文本区

- C.对话框

- D.剪贴板

-

操作系统是一种系统软件,它有许多种类,PC-DOS是一种(44)操作系统,Windows是具有图形界面的(45)运行方式的操作系统。Windows应用程序之间可以方便地通过(46)交换数据。将正在运行的应用程序窗口最小化后,该应用程序处于(47)状态。(48)是在体系结构上采用了客户机/服务器模式的网络操作系统。

- A.多用户

- B.分时

- C.单用户

- D.分布式

-

(54)

- A.单任务

- B.多任务

- C.单用户

- D.单线程

-

(52)

- A.方法

- B.对象

- C.成员

- D.抽象

-

(51)

- A.程序员

- B.抽象

- C.发送对象

- D.接收对象

-

一个对象在收到消息时,要予以响应。不同的对象收到同一消息可以产生完全不同的结果,这一现象叫做(31)。在使用的时候,用户可以发送一个通用的消息,而实现的细节则由(32)自行决定。这样,同一消息就可以调用不同的(33)。

- A.引用

- B.多态

- C.抽象

- D.类

-

(49)

- A.减少

- B.不变

- C.增加

- D.无法确定

-

某硬盘中共有9个盘片,16个记录面,每个记录面上有2100个磁道,每个磁道分为64个扇区,每扇区为512字节,则该硬盘的存储容量为(57)。磁盘的位密度随着磁道从内向外而(58)。

- A.9225 MB

- B.590.6 MB

- C.1050MB

- D.1101 MB

-

(47)

- A.2

- B.4

- C.8

- D.12

-

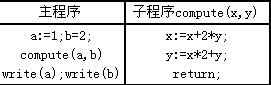

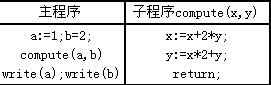

在下面的程序中,若实参a与形参x以引用调用(call by reference)的方式传递信息,实参b与形参Y以值调用(call by value)的方式传递信息。则a的输出结果为(53),b的输出结果为(54)。

- A.1

- B.3

- C.4

- D.5

-

以关键字比较为基础的排序算法在最坏情况下的汁算时间下界为O(n1ogn)。下面的排序算法中,最坏情况下计算时间可以达到O(n1ogn)的是(33);该算法采用的设计方法是(34)。

- A.归并排序

- B.插入排序

- C.选择排序

- D.冒泡排序

-

(45)

- A.治法

- B.贪心法

- C.动态规划方法

- D.回溯法

-

下面哪个IP地址是有效的()。

- A.129.9.255.18

- B.127.21.19.109

- C.192.5.91.256

- D.220.103.256,56

-

在下面的说法中,(65)是正确的。

- A.虚电路与线路交换没有实质不同

- B.在通信的两个站点间只能建立一条虚电路

- C.虚电路的各个节点不需要为每个分组作路径选择

- D.虚电路在传送数据前必须建立起专用的通信线路

-

以下哪个不是DNS服务器的类型(61)。

- A.Cache only server

- B.Forwarder server

- C.Proxy server

- D.Slave server

-

在Intranet服务器中,(60)作为WWW服务的本地缓冲区,将:Intranet用户从Internet中访问过的主页或文件的副本存放其中,用户下一次访问时可以直接从中取出,提高了用户的访问速度。

- A.WWW服务器

- B.数据库服务器

- C.电子邮件服务器

- D.代理服务器

-

ISO所制定的OSVRM是(59)。

- A.一个具体的计算机网络

- B.一个计算机网络标准

- C.一个开放的全球标准

- D.一个标准的计算机网络

-

(58)属于第三层VPN协议。

- A.TCP

- B.SSL

- C.PPOE

- D.IPSec

-

面向对象的测试可分为4个层次,按照由低到高的顺序,这4个层次是(54)。

- A.类层——模板层——系统层——算法层

- B.算法层——类层——模板层——系统层

- C.算法层——模板层——类层——系统层

- D.类层——系统层——模板层——算法层

-

下面给出了一些软件编码的原则,其中错误的是(55)。

- A.代码应当划分成内聚度高、富有意义的功能块

- B.编程时要采用统一的标准和约定,注意命名规则、格式和多加注释,降低程序的复杂性

- C.尽量选择适用于项目的应用领域的编程语言

- D.代码应该最大限度的追求高的效率

-

结构化方法是一种常用的软件工程方法,它强调的是分析系统的(53)。

- A.数据流

- B.控制流

- C.时间限制

- D.进程同步

-

OCCD芯片的像素数目和分辨率是数码相机的重要性能指标,两者具有密切的关系。例如,对于一个80万像素的数码相机,它所拍摄相片的分辨率最高为(51)像素。

- A.1280×1024

- B.800×600

- C.1024×768

- D.1600×1200

-

媒体的概念范围相当广泛,按照国际电话电报咨询委员会(CCITT)的定义,媒体可以归类为:感觉媒体、表示媒体、表现媒体、(52)和传输媒体。

- A.中介媒体

- B.存储媒体

- C.发送媒体

- D.接收媒体

-

人们说话所产生的语音信息必须经过数字化之后才能由计算机进行存储和处理。语音信号的带宽通常为300~3400Hz,经过数字化之后每秒钟产生的数据量(未压缩时)大约是(50)。

- A.8KB

- B.16KB

- C.64KB

- D.256KB

-

若广义表上:L=((1,2,3)),则L的长度和深度分别为(43)。

- A.1和2

- B.1和1

- C.2和3

- D.2和2

-

适合原型化开发的准则很多,下列(49)不是有效的准则。

- A.自行设计报表生成

- B.使用熟悉的功能集

- C.从一个小系统结构集导出

- D.从小的输入编辑模型集合导出

-

在下面的流程图中,如果标记为a的运算执行了m次(m>1),那么标记为b的运算执行次数为解情况(42)。

- A.1

- B.m-1

- C.m

- D.m+1

-

在C语言中,若函数调用时实参是某个数组元素;则传递给对应形参的是(40)。

- A.数组空间的首地址

- B.数组中第一个元素的元素值

- C.数组中元素的个数

- D.数组中所有的元素

-

线性表采用链式存储时,结点的存储地址( )。

- A.必须是不连续的

- B.连续与否均可

- C.必须是连续的

- D.和头结点的存储地址相连续

-

用户在一次计算过程中,或者一次事物处理中,要求计算机完成所做的工作的集合,这是指(39)。

- A.作业

- B.程序

- C.进程

- D.系统调用

-

设只含根结点的二叉树的高度为0,则高度为k的二叉树的最大结点数为(37)。

- A.2k

- B.2k-1-1

- C.2k-1-1

- D.2k+1-1

-

在循环队列中用数组A[0.m-1]存放队列元素,其队头和队尾指针分别为front和 rear,则当前队列中的元素个数是(38)。

- A.(front-rear+1)%m

- B.(rear-front+1)%m

- C.(front-rear+m)%m

- D.(rear-front+m)%m

-

静态查找表与动态查找表二者的根本差别在于(36)。

- A.它们的逻辑结构不一样

- B.施加在其上的操作不同

- C.所包含的数据元素的类型不一样

- D.存储实现不一样

-

有以下C程序:

char fun(char x, char y)

{ if(x)return y;

main()

{ int a ='9', b ='8', c ='7';

printf("% c/n", fun(fun(a,b), fun(b,c)));程序的执行结果是(31)。

- A.函数调用出错

- B.8

- C.9

- D.7

-

设有一个顺序栈S,元素s1,s2,s3,s4,s5,s6依次进栈,如果6个元素的出栈顺序为 s2,s3,s4,s6,s5,s1,则顺序栈的容量至少应为(35)。

- A.2

- B.3

- C.4

- D.5

-

输入输出系统主要有三种方式与主机交换数据,对于这三种方式的描述正确的是(28)。

- A.程序控制方式最节省CPU时间

- B.中断方式最耗费CPU时间

- C.DMA方式在传输过程中需要CPU的查询

- D.中断方式无需CPU主动查询和等待外设

-

用二维表结构表示实体以及实体间联系的数据模型称为(24)。

- A.网状模型

- B.层次模型

- C.关系模型

- D.面向对象模型

-

在Word的编辑状态,连续进行了两次“插入”操作,当单击一次“撤销”按钮后(25)。

- A.将两次插入的内容全部取消

- B.将第一次插入的内容全部取消

- C.将第二次插入的内容全部取消

- D.两次插入的内容都不被取消

-

在下面列出的数据模型中,哪一个是概念数据模型(23)。

- A.关系模型

- B.层次模型

- C.网状模型

- D.实体—联系模型

-

关系模式A的规范化程度最高达到(22)。

- A.2NF

- B.4NF

- C.5NF

- D.BCNF

-

设属性A是关系R的主属性,则属性A不能取空值(NULL)。这是(21)。

有关系模式A(C,T,H,R,S),其中各属性的含义是:

C:课程 T:教员 H:上课时间 R:教室 S:学生

根据语义有如下函数依赖集:

F={C→T,(H,R)→C,(H,T)→R,(H,S)→R}

- A.实体完整性规则

- B.参照完整性规则

- C.用户定义完整性规则

- D.域完整性规则

-

以下对于数据库的几种关键字的描述中,错误的是(20)。

- A.主关键字一定是候选关键字

- B.候选关键字一定是超关键字

- C.超关键字—定是合成关键字

- D.外部关键字一定是某个关系的候选关键字

-

I/O与主机交换信息的方式中,中断方式的特点是(17)。

- A.CPU与设备串行工作,传送与主程序串行工作

- B.CPU与设备并行工作,传送与主程序串行工作

- C.CPU与设备并行工作,传送与主程序并行工作

- D.CPU与设备串行工作,传送与主程序并行工作

-

操作系统是计算机系统的核心软件。按功能特征的不同,可把操作系统分为批处理系统、分时系统、实时系统、网络操作系统和分布式操作系统基本类型。其中实时系统是一旦有处理请求和要求处理的数据时,CPU就应该立即处理该数据并将结果及时送回,例如(16)等。

- A.计算机激光照排系统

- B.办公自动化系统

- C.计算机辅助设计系统

- D.航空订票系统

-

在结构化布线系统中的6个子系统中,(14)是整个布线系统的主干线路。

- A.垂直主干线子线系统

- B.水平布线系统

- C.设备间系统

- D.布线配线系统

-

一般认为,对编程语言的性能要求有:

Ⅰ.一致性

Ⅱ.无二义性

Ⅲ.简洁性

Ⅳ.局部性

Ⅴ.线性

当逻辑操作中出现很多分支或多个循环时,则违反了(15)要求。

- A.Ⅱ和Ⅲ

- B.Ⅰ和Ⅴ

- C.Ⅳ

- D.全部

-

存储器是计算机系统中的记忆设备,它主要用来(13)。

- A.存放程序

- B.存放数据

- C.存放微程序

- D.存放程序和数据

-

各种网络设备传输数据的延迟时间各不同。在下面的设备中,传输延迟时间最大的是(12)。

- A.路由器

- B.网桥

- C.局域网交换机

- D.集线器

-

在文件存储设备管理中,有三类常用的空闲块管理方法,即位图向量法、空闲块链表链接法和(11)。

- A.一级目录法

- B.多级目录法

- C.分区法

- D.索引法

-

计算机软件知识产权包括著作权、专利权、商标权和制止不正当竞争的权利等。如果某公司购买了一个工具软件,在销售该公司开发的软件(需使用该工具软件)的同时,向客户提供此工具软件的复制品,这种行为(10)。

- A.尚不构成侵权

- B.侵犯了著作权

- C.侵犯了专利权

- D.属于不正当竞争

-

一般情况下,操作数左移3位的结果是原操作数(6)。

- A.乘以8

- B.整除8

- C.整除4

- D.乘以4

-

软件是一种(9)的产品。

- A.易损坏

- B.易复制

- C.易使用

- D.易开发

-

一个非零的无符号二进制整数,若在其右边末尾加上两个“0”形成一个新的无符号二进制整数,则新的数是原来数的(5)倍。

- A.100

- B.50

- C.10

- D.4

-

在信号量及P、V操作中,每对信号量执行一次P操作,意味着要求(3)。

- A.使用一个资源

- B.分配一个资源

- C.释放一个资源

- D.共享一个资源

-

某程序的目标代码为43981个字节,将其写到以字节编址的内存中,以80000H为首地址开始依次存放,则存放该目标程序的末地址为(4)。

- A.8FAAAH

- B.8AFFFH

- C.8ABCDH

- D.8DCBAH