软件水平考试(初级)程序员上午(基础知识)模拟试卷27

-

(75)is a mechanism used for protecting the users outside of network from accessing some non-authorized computer resources.

- A.Router

- B.Network Card

- C.Firewall

- D.protocol

-

In C language, it is convenient to use a(74)to exit from a loop.

- A.break

- B.end

- C.stop

- D.quit

-

Every host and router on the Internet has an IP address, which encodes its(72).

- A.host number

- B.network number

- C.host number and socket

- D.host number and network number

-

When you choose a command name that is followed by "..." on menu, a(73)box appears in which you provide more information.

- A.text

- B.dialog

- C.list

- D.check

-

(80)

- A.节省内存

- B.协调CPU和FO设备之间速度不匹配的情况

- C.提高CPU的利用率

- D.提高FO设备的效率

-

There are many page replacement algorithms in the page management. Most frequently used algorithm is(71).

- A.PPT

- B.OPT

- C.LRU

- D.FIFO

-

缓冲技术中的缓冲池在(60)中,引入缓冲的主要目的是(61)。

- A.主存

- B.外存

- C.ROM

- D.寄存器

-

(78)

- A.引用

- B.封装

- C.重置

- D.类属类

-

类库是一种事先定义好的程序库,它以程序模块的形式,按照(56)把一组类的定义和实现组织在一起。(57)对类库的建立提供了强有力的支持。

- A.类的功能

- B.类的层次结构

- C.实例之间的调用关系

- D.类的类型

-

结构化分析方法(SA)是一种预先严格定义需求的方法,强调分析对象的(51)。其指导思想是(52)。

- A.程序流

- B.指令流

- C.数据流

- D.控制流

-

(76)

- A.自顶向下逐层分解

- B.自底向上逐层分解

- C.面向对象

- D.随心所欲

-

(74)

- A.面向对象

- B.面向数据流

- C.面向数据结构

- D.面向事件驱动

-

在软件开发模型中,螺旋模型将瀑布模型和演化模型相结合,并增加了(47)。喷泉模型描述了(48)的开发模型。

- A.系统工程

- B.风险分析

- C.设计评审

- D.进度控制

-

(72)

- A.4

- B.3

- C.2

- D.1

-

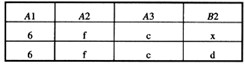

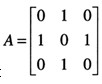

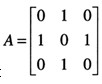

有一邻接矩阵

如果是有向图,则该图共有(42)条弧;如果是无向图,则该图共有(43)条边。

- A.5

- B.4

- C.3

- D.2

-

(70)

- A.DBHFEACG

- B.GFCDBEHA

- C.DHBFAECG

- D.DFGBCEHA

-

已知一棵二叉树前序序列和中序序列分别为GFDBHCEA和DFHBGCAE,则该二叉树的后序序列为(37),层次序列为(38)。

- A.DBHFEACG

- B.GFCDBEHA

- C.DHBFAECG

- D.DFGBCEHA

-

(68)

- A.图像的大小

- B.图像的色彩

- C.图像表现的细节

- D.图像序列变化的程度

-

在用MPEG格式存储的图像序列中,不能随机恢复一幅图像的原因是它使用了(32)技术,影响这种图像数据压缩比的主要因素是(33)。

- A.帧内图像数据压缩

- B.帧间图像数据压缩

- C.傅里叶变换

- D.哈夫曼编码

-

(66)

- A.原始比特

- B.分组

- C.信元

- D.帧

-

TCP/IP协议中IP提供的服务是(27),物理层传输的是(28)。

- A.传输层服务

- B.网络层服务

- C.会话层服务

- D.表示层服务

-

实体联系模型(E-R模型)中的基本语义单位是实体和联系。联系可以与(25)实体有关,实体与实体之间的联系可以是(26)。

- A.0个

- B.一个或多个

- C.一个

- D.多个

-

(64)

- A.一对一和一对多

- B.一对一和多对多

- C.一对多和多对多

- D.一对一、一对多和多对多

-

在关系模型的完整性约束中,实体完整性规则是指关系中(23)。引用完整性规则要求(24)。

- A.不允许有主行

- B.属性值不允许为空

- C.主键值不允许为空

- D.外键值不允许为空

-

(62)

- A.不允许引用不存在的元组

- B.允许引用不存在的元组

- C.不允许引用不存在的属性

- D.允许引用不存在的属性

-

(60)

- A.(11010110)2

- B.(327)8

- C.(213)10

- D.(11F)16

-

比较以下各数,最大的一个是(7),最小的一个是(8)。

- A.(11010110)2

- B.(327)8

- C.(213)10

- D.(11F)16

-

文件的扩展名是文件的一种(5);“打印预览”的目的是(6)。

- A.目录

- B.属性

- C.路径

- D.定位

-

(58)

- A.待打印文件的队列显示

- B.即将打印的文件的状态显示

- C.打印管理中文件目录显示

- D.所见即所得的实现

-

在下面给出的内容中,不属于DBA职责的是(70)。

- A.定义概念模式

- B.修改模式结构

- C.编写应用程序

- D.编写完整性规则

-

MP3代表的含义为(69)。

- A.一种视频格式

- B.一种音频格式

- C.一种网络协议

- D.软件的名称

-

在计算机系统中,常用的输入/输出方式有无条件传送、中断、程序查询和DMA等, 采用(68)方式,数据在传输过程中不需要CPU参与工作。

- A.DMA

- B.中断

- C.程序查询

- D.无条件传送

-

关于关系演算语言,下列说法中正确的是(67)。

①查询操作是以集合操作为基础运算的DML语言

②查询操作是以谓词演算为基础运算的DML语言

③关系演算语言的基础是数理逻辑中的谓词演算

④关系演算语言是一种过程性语言

- A.②

- B.②③

- C.②③④

- D.全部

-

虚拟设备是指(66)。

- A.虚拟设备是指允许用户使用比系统中具有的物理设备更多的设备

- B.虚拟设备是指允许用户以标准方式来使用物理设备

- C.虚拟设备是指把一个物理设备变换成多个对应的逻辑设备

- D.虚拟设备是指允许用户程序不必全部装入内存就可使用系统中的设备

-

子模式是用户与数据库的接口之一,它对应于数据库的(65)。

- A.概念模式

- B.内模式

- C.外模式

- D.存储模式

-

软件工程学的目的应该是最终解决软件生产的(62)问题。

- A.消除软件的生产危机

- B.使软件生产工程化

- C.加强软件的质量保证

- D.提高软件的开发效率

-

下列几种互联设备中,(60)是网络层互联设备。

- A.网桥

- B.交换机

- C.路由器

- D.网关

-

在下列常见的软件开发模型中,主要用于描述面向对象的开发过程的是(61)。

- A.瀑布模型

- B.演化模型

- C.螺旋模型

- D.喷泉模型

-

网络的几种拓扑结构中,在使用( )时,各节点与中央单元进行连接,导致中央单元负荷重。

- A.总线结构

- B.星状结构

- C.环状结构

- D.树状结构

-

区分一个系统是若干集中式数据库的简单连网还是分布式数据库系统的关键在于上(57)。

- A.数据是否存储在不同的场地

- B.系统是否支持全局应用

- C.是否是面向处理、面向应用的

- D.数据独立性程度的高低

-

已知类Sample中的一个成员函数说明如下: void Set(Sample &a); 其中,Sample &a的含义是()。

- A.指向类Sample的指针为a

- B.将a的地址值赋给变量Set

- C.a是类Sample的对象引用,用来作函数Set( )的形参

- D.变量Sample与a按位相与作为函数Set( )的参数

-

继承具有(53),即当基类本身也是一个类的派生类时,底层的派生类也会自动继承间接基类的成员。

- A.规律性

- B.传递性

- C.重复性

- D.多样性

-

下面关于防火墙的描述中,错误的是(56)。

- A.防火墙认为内部网络是安全和可信赖的,而外部网络被认为是不安全的

- B.防火墙技术是集身份认证、加密、数字签名和内容检查于一体的安全防范措施

- C.在传输层,防火墙用来处理信息在内外网络边界的流动,它可以确定来自哪些地址的信息可以通过或者禁止哪些目的地址的主机

- D.防火墙技术经历了包过滤、应用代理网关及状态检测3个发展阶段

-

若语音信号的带宽为50~400Hz,采样频率为50kHz,量化精度为8位,双声道,计算2小时的数据量为(52)。

- A.2880MB

- B.360MB

- C.720MB

- D.45MB

-

下列不属于彩色电视制式的是(50)。

- A.RTP/RTSP

- B.PAL

- C.NTSC

- D.SECAM

-

数据压缩分为两类,一类是无损压缩,另一类是有损压缩。下列压缩技术中,属于有损压缩方法的是(51)。

- A.RL编码

- B.DM编码

- C.Huffman编码

- D.矢量编码

-

下列关于类和对象的说法中不正确的是(48)。

- A.一个类定义了一组大体上相似的对象

- B.一个类所包含的方法和数据描述一组对象的共同行为和属性

- C.类是对象的具体化,对象是类的抽象

- D.在分析和设计时,通常把注意力集中在类上,而不是具体的对象上

-

把连续的影像和声音信息经过压缩处理之后放到专用的服务器上,让浏览者一边下载一边观看、收听,而不需要等到整个文件下载完成就可以即时观看和收听的技术称为(49)。

- A.超文本

- B.流媒体

- C.超媒体

- D.平面媒体

-

现有6个元素按1、2、3、4、5、6的顺序进栈,序列(47)是不可能的出栈序列。

- A.1、2、3、4、5、6

- B.3、2、1、6、4、5

- C.4、5、3、2、1、6

- D.5、6、4、3、2、1

-

使用白盒测试方法时,确定测试数据应根据(46)和指定的覆盖标准。

- A.程序内部逻辑

- B.程序的复杂结构

- C.使用说明书

- D.程序的功能

-

在C++语言中,通过(44)的定义来进行重置的声明。

- A.虚拟函数

- B.内联函数

- C.构造函数

- D.全局函数

-

程序的3种基本结构是(45)。

- A.过程、子程序和分程序

- B.顺序、选择和循环

- C.递归、堆栈和队列

- D.调用、返回和转移

-

OOP使得对象具有交互能力的主要模型是(43)。

- A.事件驱动模型

- B.消息传递模型

- C.迟后联编机制

- D.动态绑定机制

-

第一个完整、健全的面向对象程序设计语言是(42)。

- A.Eiffel

- B.C++

- C.Smalltalk

- D.COBOL

-

RISC执行程序的速度比CISC要快的原因是(41)。

- A.RISC的指令系统的指令数较少

- B.程序在RISC上编译生成的目标程序较短

- C.RISC的指令平均周期数较少

- D.RISC只允许Load指令和Store指令访存

-

在不同速度的设备之间传送数据(40)。

- A.必须采用同步控制方式

- B.必须采用异步方式

- C.必须采用应答方式

- D.可以选用同步方式,也可以选用异步方式

-

下列关于Cache的描述中,(39)是错误的。

- A.Cache是缓冲技术在存储体系中的一个具体应用

- B.Cache的主要特点之一是存储容量大

- C.Cache处于内存和CPU之间

- D.Cache中一般存放内存的一部分副本

-

CPU程序与通道可以并行执行,并通过(38)实现彼此间的通信和同步。

- A.I/O指令

- B.I/O中断

- C.I/O指令和I/O中断

- D.操作员

-

若有说明语句:int i,x[3][4];,则不能将x[1][1]的值赋给变量i的语句是(37)。

- A.i=*(*(x+1)+1)

- B.i=x[1][1]

- C.i=*(*(x+1))

- D.i=*(x[1]+1)

-

若有以下语句,且0≤K<6,则(36)是对数组元素地址的正确表示。 static int x[]={1,3,5,7,9,11},*ptr,k; ptr=x;

- A.x++;

- B.&ptr

- C.&(x+1)

- D.&ptr[k]

-

已知长度为9的表{16、3、7、11、9、26、18、14、15},建立二叉排序树后进行查找,则等概率情况下查找成功的平均查找长度为( )。

- A.30/9

- B.25/9

- C.29/9

- D.31/9

-

查找哈希(Hash)表,不会发生冲突的哈希函数是(34)。

- A.除留余数法

- B.伪随机探测再散列法

- C.直接地址法

- D.线性探测再散列法

-

任意一个有向图的拓扑序列(33)。

- A.可能不存在

- B.有一个

- C.一定有多个

- D.有一个或多个

-

如果一棵二叉树的中序序列和后序序列分别为CDBEAGHFK和DCEBHGKFA,则该树的前序序列为(32)。

- A.KHGFEDCBA

- B.ABDCEFKGH

- C.ABEFCDGHK

- D.ABCDEFGHK

-

假设有二维数组A6×8,每个元素用相邻的6个字节存储,存储器按字节编址。已知A的起始存储位置为1000,则按行存储时,元素a13的第一个字节的地址为(31)。

- A.1072

- B.1070

- C.1150

- D.1154

-

已知一棵度为k的树中有n1个度为1的结点,n2个度为2的结点,…,nk个度为k的结点,则该树中叶子结点数为(30)。

- A.

- B.

- C.

- D.

- A.

-

软件测试是软件质量保证的主要手段之一,“高产”的测试是指()。

- A.用适量的测试用例运行程序,证明被测程序正确无误

- B.用适量的测试用例运行程序,证明被测程序符合相应的要求

- C.用少量的测试用例运行程序,发现被测程序尽可能多的错误

- D.用少量的测试用例运行程序,纠正被测程序尽可能多的错误

-

在结构化分析方法中用状态—迁移图表达系统或对象的行为。在状态—迁移图中,由一个状态和一个事件所决定的下一状态可能会有(28)个。

- A.1

- B.2

- C.多个

- D.不确定

-

信息隐蔽的概念与(27)的概念直接相关。

- A.软件结构定义

- B.模块独立性

- C.模块类型

- D.模块耦合度

-

FTP使用(26)端口号传送数据。

- A.21

- B.22

- C.20

- D.19

-

一个单位要在4个子网上使用专有的网络号192.168.90.0。在每个子网上最多配备27台主机,该单位应该使用的子网掩码是(25)。

- A.255.255.255.240

- B.255.255.240.0

- C.255.255.255.192

- D.255.255.255.224

-

在公钥加密系统中,发送方用接收方的公钥加密报文,接收方使用(24)密钥解密报文。

- A.接收方的私钥

- B.接收方的公钥

- C.发送方的私钥

- D.发送方的公钥

-

根据《计算机软件保护条例》的规定,软件合法复制品的所有人不该享有的权(22)。

- A.根据使用的需要把软件装入计算机等能存储信息的装置内

- B.根据需要进行必要的复制

- C.为了防止复制品损坏而制作备份复制品,这些复制品可以提供给他人使用

- D.为了实际的计算机应用环境或者改进其功能性能可以进行必要的修改

-

关于FDD(Frequency Division Duplex,频分全双工)描述正确的是(23)。

- A.FDD是一种允许专用通信的频分技术

- B.FDD是一种允许动态介质分配的频分技术

- C.FDD是一种允许有保证的信息投递的频分技术

- D.FDD是一种允许双向或全双工通信的频分技术

-

亚洲标准咨询委员会(ASAC)所制定和使用的标准属于(21)。

- A.国际标准

- B.区域标准

- C.行业标准

- D.企业标准

-

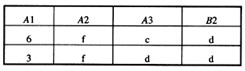

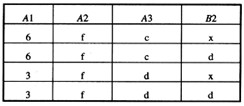

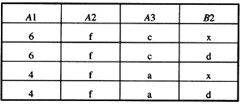

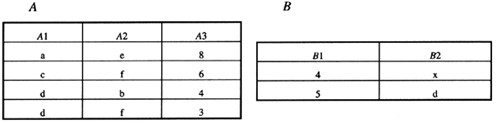

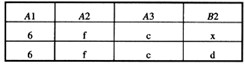

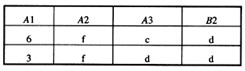

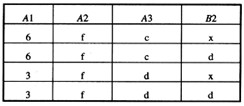

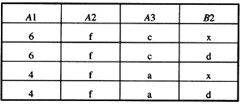

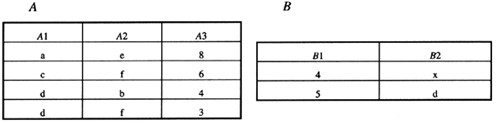

SQL语言具有(19)的功能。 现有关系A、B如下:

- A.关系规范化、数据操纵、数据控制

- B.数据定义、数据操纵、数据控制

- C.数据定义、关系规范化、数据控制

- D.数据定义、关系规范化、数据操纵

-

经元组演算R={t|

u)(

u)( v)(A(u)∧B(v)∧u(2)=f∧t[1]=u[3]∧t[2]=u[2]∧t[3]=u[1]∧t[4]=v[2])后的结果为(20)。

v)(A(u)∧B(v)∧u(2)=f∧t[1]=u[3]∧t[2]=u[2]∧t[3]=u[1]∧t[4]=v[2])后的结果为(20)。- A.

- B.

- C.

- D.

- A.

-

假设有5个批处理作业J1,…,J5几乎同时到达系统,它们的估计运行时间分别为10,6,2,4和8分钟,它们的优先级别分别为3,5,2,1和4(5为最高优先级),若采用优先级作业调度算法,假设忽略作业切换所用的时间,则平均作业周转时间为(17)。

- A.6分钟

- B.10分钟

- C.20分钟

- D.24分钟

-

数据库系统与文件系统的主要区别是(18)。

- A.数据库系统复杂,而文件系统简单

- B.文件系统不能解决数据冗余和数据独立性问题,而数据库系统可以解决

- C.文件系统只能管理程序文件,而数据库系统能够管理各种类型的文件

- D.文件系统管理的数据量较少,而数据库系统可以管理庞大的数据量

-

下列只包含进程互斥问题的是(16)。

- A.田径场上的接力比赛

- B.一个进程读文件,一个进程写文件

- C.一个生产者和一个消费者通过一个缓冲区传递产品

- D.公共汽车上司机和售票员的协作

-

下列说法中正确的是(11)。

- A.一张U盘经反病毒软件检测和清除病毒后,该U盘就是没有病毒的干净盘

- B.若发现U盘带有病毒,则应立即将U盘上的所有文件复制到一张干净软盘上,然后将原来有病毒的U盘进行格式化

- C.若U盘上存放有文件和数据,且没有病毒,则只要将该U盘写保护就不会感染病毒

- D.如果一张U盘上没有可执行文件,则不会感染病毒

-

一个由于没有获得打印机而不能运行的进程处于(15)。

- A.就绪状态

- B.运行状态

- C.等待状态

- D.后备状态

-

表示微机运算速度快慢的物理量为(5)。

- A.时钟频率

- B.每秒钟执行程序个数

- C.启动速度

- D.内存访问速度

-

十进制数29.625用二进制表示为()。

- A.101001.1010

- B.1010001.101

- C.11101.1010

- D.11011.101

-

在计算机内部,一切信息存取、处理和传送的形式是(4)上。

- A.ASCII码

- B.十进制

- C.二进制

- D.十六进制

u)(

u)(