软件水平考试(初级)程序员上午(基础知识)模拟试卷36

-

(86)

- A.end

- B.last

- C.initiation

- D.beginning

-

(84)

- A.send

- B.recipient

- C.import

- D.discontinuity

-

(85)

- A.characteristic

- B.style

- C.sequences

- D.format

-

Electronic mail and filing permit a user to compose and transmit a message on an office(71)system. In the early 1970s, the ARPANET community developed a number of such systems which have been heavily used. Through standard message format(72), several hundred different computers and electronic mail interfaces are specification of how(73)and return addresses should appear on envelopes and which sizes are allowable for envelopes. In the electronic message world, they describe what(74)of characters are required at the(75)of a message to identify the sending and receiving mailboxes.

- A.robotization

- B.automation

- C.dynamic

- D.action

-

(83)

- A.protocols

- B.standards

- C.roles

- D.principles

-

(81)

- A.更好地满足多道程序运行的需要

- B.既满足用户要求又提高内存利用率

- C.满足单进程调度

- D.满足作业调度

-

(80)

- A.满足用户需要

- B.满足系统调度

- C.满足回收资源方便

- D.满足进程通信

-

由固定分区方式发展到分页存储管理方式的主要推动力是(14);由分页系统发展为分段系统,进而又发展为段页式系统的主要目的来源于(15)和(16)。

- A.提高系统吞吐量

- B.提高系统交换能力

- C.提高内存利用率

- D.提高系统资源效率

-

(78)

- A.6

- B.7

- C.8

- D.9

-

8层完全二叉树至少有(63)个结点,拥有100个结点的完全二叉树的最大层数为(64)。

- A.127

- B.128

- C.256

- D.257

-

(76)

- A.可靠性

- B.易移植性

- C.易用性

- D.响应速度快

-

为防止系统故障造成系统内文件受损,常采用(54)方法来保护文件,设计实时操作系统时,必须首先考虑系统的(55)。

- A.存取控制矩阵

- B.转储

- C.加密

- D.安全核

-

(74)

- A.指令译码器

- B.指令指针寄存器(或程序计数器)

- C.指令寄存器

- D.状态寄存器

-

(72)

- A.源程序

- B.目标程序

- C.机器指令代码

- D.连接程序

-

程序由指令组成,指令一般由(9)表示。中央处理器中的(10)指明要执行的指令所在主存单元的地址。

- A.操作码

- B.地址码

- C.控制码

- D.操作码和地址码

-

用高级语言编写的程序经编译后产生的程序叫(7),在机器里真正执行的是(8)。

- A.源程序

- B.目标程序

- C.机器指令代码

- D.连接程序

-

希赛教育软件公司开发的媒体播放软件,在我国受法律保护的依据是(70)。

- A.《中华人民共和国产品法》

- B.《中华人民共和国合同法》

- C.《中华人民共和国商标法》

- D.《计算机软件保护条例》

-

美国国防部与国家标准局将计算机系统的安全性划分为不同的安全等级,下面的安全等级中最高的是(68)。

- A.A1

- B.B1

- C.C1

- D.D1

-

程序员甲为希赛教育公司开发的应用程序编写了使用说明书,并已交付用户使用,(69)该应用软件的软件著作权。

- A.程序员甲享有

- B.希赛教育公司享有

- C.程序员甲不享有

- D.程序员甲和希赛教育公司共同享有

-

显示存储器VRAM的容量与显示器的分辨率及每个像素的位数有关。假定VRAM的容量为4MB,每个像素的位数为16位,则显示器的分辨率理论上最高能达到(67)像素。

- A.800×600

- B.1024×768

- C.1280×1024

- D.1600×1200

-

同步控制是(65)的方式。

- A.由统一时序信号控制

- B.只适用于外部设备控制

- C.所有指令执行时间都相同

- D.只适用于CPU控制

-

具有指令流水线结构的CPU,一般情况下指令的执行时间主要取决于( )。

- A.执行指令的步骤

- B.CPU有无等待状态

- C.CPU的时钟周期

- D.CPU内的Cache存储器大小

-

在详细设计阶段,一种二维树型结构并可自动生成程序代码的描述工具是(63)。

- A.PAD

- B.UML

- C.IPO

- D.判定表

-

(64)不是通信协议的基本元素。

- A.格式

- B.语法

- C.传输介质

- D.计时

-

程序设计语言的技术特性不应包括(62)。

- A.数据结构的描述性

- B.抽象类型的描述性

- C.数据库的易操作性

- D.软件的可移植性

-

在软件生存周期中,时间长、费用高、困难大的阶段是(61)。

- A.需求分析

- B.编码

- C.系统集成

- D.维护

-

构造原型时,主要考虑(60)。

- A.全部细节

- B.原型要体现的特征

- C.全部功能

- D.全部需要

-

与事件联系在一起的瞬时操作是(58)。

- A.活动

- B.动作

- C.处理

- D.加工

-

在确定类时,所有(59)是候选的类。

- A.名词

- B.形容词

- C.动词

- D.代词

-

详细设计是软件总体设计后的工作。在下列可选内容中,(57)不属于详细设计内容。

- A.算法设计

- B.模块设计

- C.屏幕设计

- D.功能设计

-

词法分析的作用是识别源程序中的(55)。

- A.字符串

- B.单词

- C.标识符

- D.语句

-

软件工程的结构化分析方法具有基本特征,在下列可选内容中,(56)不具有其特征。

- A.书写大量文档

- B.详细的界面表示

- C.对数据流进行分析

- D.冻结应用需求

-

第四代程序语言(4GL)有(54)。

- A.C++

- B.SQL

- C.Visual Basic

- D.BASIC

-

对于类定义: class A{ public: virtual void func1( ){} void func2( ){} }; class B:public A{ public: void func1(){cout<<"class B func 1"<<end1;} virtual void func2(){cout<<"class B func 2"<<end1;} }; 下面叙述正确的是(53)。

- A.A∷func2()和B∷func1()都是虚函数

- B.A∷func2()和B∷func1()都不是虚函数

- C.B∷func1()是虚函数,而A∷func2()不是虚函数

- D.B∷func1()不是虚函数,而A∷func2()是虚函数

-

在高级程序设计语言中,对程序员来说,数据类型限定了(52)。

- A.变量的值域和操作

- B.变量的存取方式

- C.数据的存储媒体

- D.过程中参数的传递方式

-

文法G产生的()的全体是该文法描述的语言。

- A.句型

- B.终结符集

- C.非终结符集

- D.句子

-

数组的内情向量中肯定不合有数组的(51)信息

- A.维数

- B.类型

- C.维上下界

- D.各维的界差

-

最适合动态建立数据实体的内存分配方式是(49)。

- A.栈式分配

- B.堆式分配

- C.编译时预先分配

- D.以上三种均可

-

得到授权的实体在需要时可访问数据,即攻击者不能占用所有的资源而阻碍授权者的工作,那么这里表述的是信息安全的(47)要素。

- A.完整性

- B.合法性

- C.机密性

- D.可用性

-

数字签名中最常用的方法是( )。

- A.利用私有密钥加密算法进行数字签名

- B.利用公用密钥加密算法进行数字签名

- C.利用数字指纹技术进行数字签名

- D.亲笔签名

-

IP地址分为5类,这种分类方法的目的是用来(46)。

- A.根据不同的域名,给出不同的IP地址

- B.便于管理

- C.适应不同的网络大小

- D.适应网络硬件的限制

-

ATM(异步传输模式)技术中数据被封装在(45)个字节的信元中传输。

- A.48

- B.53

- C.64

- D.32

-

在C语言中,若有定义“int a[10];”,则(44)不能表示a[1]的地址。

- A.a+1

- B.&a[0]+1

- C.a++

- D.&a[1]

-

下列关于服务器的叙述,不正确的是(43)。

- A.网络服务器是微机局域网的核心部件

- B.网络服务器最主要的任务是对网络活动进行监督及控制

- C.网络服务器在运行网络操作系统中,最大限度地响应用户的要求并且及时响应并处理

- D.网络服务器的效率直接影响整个网络的效率

-

交换式局域网的核心是(42)。

- A.路由器

- B.服务器

- C.局域网交换机

- D.带宽

-

FDDI数据传输速率为( )。

- A.1Gbps

- B.10Mbps

- C.100Mbps

- D.10Gbps

-

在Word中,要撤销最近的一次操作,可以使用(40)快捷键。

- A.Shift+X

- B.Shift+Y

- C.Ctrl+Z

- D.Ctrl+W

-

下面有关Word的描述,错误的是(39)。

- A.选定段落时,一定要将段落标记一同选取

- B.若将第二段的段落标记删除,则第二段与第三段合并为一段,新段格式为第二段的格式

- C.若将第二段的段落标记删除,则第二段与第三段合并为一段,新段格式为第三段的格式

- D.将一个段落分成多个段落,只要在需要分段处按<Enter>键即可

-

在PowerPoint中,可为每张幻灯片设置不同的背景,设置时应选(38)菜单下的“背景”命令。

- A.插入

- B.格式

- C.编辑

- D.工具

-

下列关于“快捷方式”的叙述中,不正确的是(37)。

- A.可以使用快捷方式作为打开程序的捷径

- B.快捷方式的图标可以更改

- C.可在桌面创建打印机的快捷方式

- D.删除快捷方式的同时,它所指向的对象也会被删除

-

在Excel工作窗口中,位于编辑栏左侧用来显示单元格或区域的名字是(35)。

- A.公式框

- B.区域框

- C.编辑框

- D.名称框

-

Windows系统的任务栏不可能出现在屏幕的(36)。

- A.左边

- B.右边

- C.上边

- D.中间

-

下面是关于Word文档中有关表格的叙述,正确的是(34)。

- A.表格中的数据进行组合排序时,不能选择四列作为排序依据

- B.插入的列只能位于选定列的左侧

- C.在表格中一次只能插入一列

- D.一张表格不能被拆分成两张表格,两张表格也不能合并为一张表格

-

假设双链表结点的类型如下: Typedef struct linknode {int data; /*数据域*/ struct linknode *llink; /*llink是指向前驱结点的指针域*/ struct linknode *rlink; /*rlink是指向后续结点的指针域*/ }bnode 下面给出的算法段是要把一个q所指的新结点作为非空双向链表中的p所指结点的前驱结点插入到该双链表中,能正确完成要求的算法段是()。

- A.q->rlink=p;q->llink=p->llink;p->llink=q;p->llink->rlink=q;

- B.p->llink=q;q->rlink=p;p->llink->rlink=q:q->llink=p->llink;

- C.q->llink=p->llink:q->rlink=p;p->llink->rlink=q;p->llink=q;

- D.以上都不对

-

具有9个顶点的无向图至少应有(33)条边才能确保是一个连通图。

- A.5

- B.6

- C.7

- D.8

-

算法分析的目的是(30)。

- A.找出数据结构的合理性

- B.研究算法中的输入腧出关系

- C.分析算法的效率以求改进

- D.分析算法的易读性

-

实现不同的作业处理方式(如:批处理、分时处理、实时处理等),主要是基于操作系统对(31)管理采用了不同的策略。

- A.处理机

- B.存储

- C.设备

- D.文件

-

ISAM文件和VSAM文件的区别之一是(29)。

- A.前者是索引顺序文件,后者是索引非顺序文件

- B.前者只能进行顺序存取,后者只能进行随机存取

- C.前者建立静态索引结构,后者建立动态索引结构

- D.前者的存储介质是磁盘,后者的存储介质不是磁盘

-

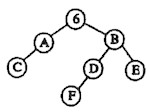

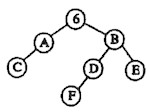

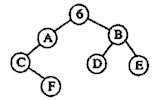

下列图示的顺序存储结构表示的二叉树是(28)。

- A.

- B.

- C.

- D.

- A.

-

树的基本遍历策略可分为先根遍历和后根遍历;二叉树的基本遍历策略可分为先序遍历、中序遍历和后序遍历。这里,我们把由树转换得到的二叉树叫做这棵树对应的二叉树。结论(27)是正确的。

- A.树的先根遍历序列与其对应的二叉树的先序遍历序列相同

- B.树的后根遍历序列与其对应的二叉树的后序遍历序列相同

- C.树的先根遍历序列与其对应的二叉树的中序遍历序列相同

- D.以上都不对

-

入队运算(25)。

- A.只能在队头进行

- B.只能在队尾进行

- C.可以在队头或队尾进行

- D.可以在队列中间的任意位置进行

-

假定用上界为m的向量s(1:m)存储栈,设栈顶指针top总是指向栈顶元素,要将x入栈的操作步骤是(26)。

- A.top=top+1;s[top]=x;

- B.s[top]=x;top=top+1;

- C.top=(top+1)%m;s[top]=x;

- D.s[top]=x;top=(top+1)%m

-

设属性A是关系R的主属性,则属性A不能取空值(NULL)。这是(24)。

- A.实体完整性规则

- B.参照完整性规则

- C.用户定义完整性规则

- D.域完整性规则

-

一般说来,用户可以通过两类接口请求操作系统的服务,一类是作业一级的接口(如命令语言、JCL等);另一类是编程接口,即提供一组(23),供实用程序、应用程序与用户程序等请求操作系统的服务。

- A.程序编辑

- B.特权操作

- C.系统调用

- D.进程调度

-

在下面列出的数据模型中,哪一个是概念数据模型(22)。

- A.关系模型

- B.层次模型

- C.网状模型

- D.实体-联系模型

-

若事务T对数据R已经加了X锁,则其他事务对数据R(21)。

- A.可以加S锁,不能加X锁

- B.不能加S锁,可以加X锁

- C.可以加S锁,也可以加X锁

- D.不能加任何锁

-

设U是所有属性的集合,X、Y、Z都是U的子集,且Z=U-X-Y。下面关于多值依赖的叙述中,不正确的是(20)。

- A.若X→→Y,则X→→Z

- B.若X→Y,则X→→Y

- C.若X→→Y,且X包含Y,则X→Y

- D.若Z=

,则X→→Y

,则X→→Y

-

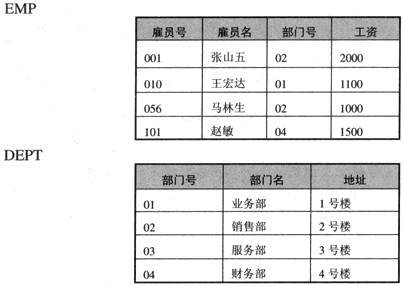

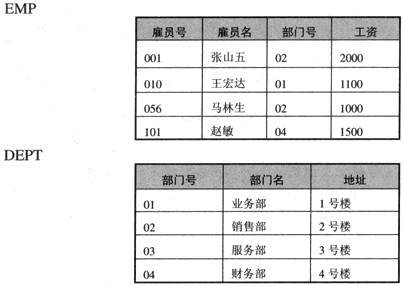

有如下两个关系,其中雇员信息表关系EMP的主键是雇员号,部门信息表关系DEPT的主键是部门号。

若执行下面列出的操作,(19)操作不能成功执行。

- A.从EMP中删除行('010','王宏达','01',1100)

- B.在EMP中插入行('103','赵敏','01',1500)

- C.将EMP中雇员号='056'的工资改为18800元

- D.将EMP中雇员号='101'的部门号改为'05'

-

在数据库的三级模式结构中,内模式有(18)。

- A.1个

- B.2个

- C.3个

- D.任意多个

-

设关系R和S的结构相同,并且各有80个元组,假如这两个关系做并运算,其运算结果的元组个数为(17)。

- A.80

- B.小于等于80

- C.大于等于160

- D.大于等于80,小于等于160

-

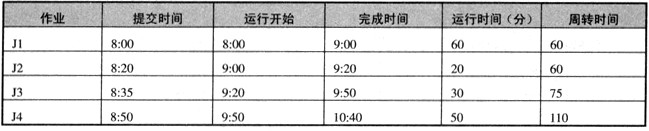

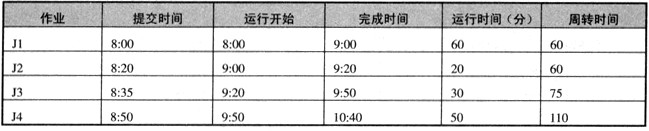

系统中有4个作业,它们的到达时间、运行时间、开始时间、完成时间和周转时间如下表所示,该系统采用的作业调度算法是(16)。

- A.先来先服务

- B.短作业优先

- C.响应比高者优先

- D.不能确定

-

涉及某一资源造成与时间有关的错误的原因,正确的是(15)。

- A.一个进程多次申请,释放该资源

- B.若干并发进程互斥使用该资源

- C.若干并发进程同时使用该资源

- D.以上说法均不对

-

采用可变分区方式管理主存储器时,若采用最优适应分配算法,宜将空闲区按(13)次序登记在空闲区表中。

- A.地址递增

- B.地址递减

- C.长度递增

- D.长度递减

-

多道程序设计是指(14)。

- A.在实时系统中并发运行多个程序

- B.在分布系统中同一时刻运行多个程序

- C.在一台处理机上同一时刻运行多个程序

- D.在一台处理机上并发运行多个程序

-

某机器字长8位,则十进制数-73的补码机器码是(12)。

- A.11000101

- B.10110111

- C.11001001

- D.10111011

-

十六进制数43C转换成十进制数为(11)。

- A.1182

- B.1084

- C.1082

- D.1102

-

若采用双符号位判断溢出,当出现正溢出时,符号位是(10)。

- A.01

- B.00

- C.10

- D.11

-

二进制数110101中,右起第5位数字是“1”,它的“权”值是十进制数(9)。

- A.64

- B.32

- C.16

- D.8

-

下列数中最小的数是(8)。

- A.(1011010)2

- B.(142)8

- C.(78)16

- D.(10110001)BCD

-

设四位数P=0110和Q=1010,则

按位逻辑运算的等价运算及其结果为(7)。

按位逻辑运算的等价运算及其结果为(7)。- A.

- B.

- C.PQ=0010

- D.P+Q=1110

- A.

-

机器指令是由二进制代码表示的,它能被计算机(5)。

- A.汇编后执行

- B.直接执行

- C.编译后执行

- D.解释后执行

-

冯.诺依曼机的基本特征是(6)。

- A.微程序控制

- B.存储程序控制

- C.组合逻辑控制

- D.同步控制

-

存储器的每个单元都被赋予一个唯一的(4),称为地址。

- A.容量

- B.字节

- C.编号

- D.功能

-

计算机的存储器完整的应包括(3)。

- A.软盘、硬盘、光盘

- B.磁盘、磁带、光盘

- C.内存储器、外存储器

- D.RAM、ROM

-

下列叙述中,属于预防计算机病毒的是(2)。

- A.将来历不明的U盘换一台计算机使用

- B.不要复制来历不明的U盘

- C.将来历不明的U盘复制到另一个已经格式化的U盘上

- D.不要把没有病毒的U盘和来历不明的U盘放在一起

-

操作数“00000101”与“00000101”执行逻辑(1)操作后,运算结果应为“00000000”。

- A.或

- B.与

- C.异或

- D.与

,则X→→Y

,则X→→Y

按位逻辑运算的等价运算及其结果为(7)。

按位逻辑运算的等价运算及其结果为(7)。