软件水平考试(初级)程序员上午(基础知识)模拟试卷40

-

Email is the______of much organized exchange between groups of individuals.

- A.basis

- B.foundation

- C.very

- D.way

-

E-checks require digital______and authentication services to digitally process information between the payer payee,and bank.

- A.signatures

- B.message

- C.document

- D.encrypt

-

The suffixes com,org,edu,mil,and gov appearing in E-mail addresses stand for______,organization,educational,military,and governmental respectively.

- A.commercial

- B.company

- C.communication

- D.communicant

-

The biggest category of information-based occupations is information______.

- A.compute

- B.revolution

- C.economy

- D.processors

-

(65)

- A.健壮性

- B.可测试性

- C.可移植性

- D.可靠性

-

A(n)______ allows users to scramble and unscramble their messages easily without a third partyintruding.

- A.DES

- B.signing messages

- C.encrypt

- D.firebreak

-

Mc Call软件质量模型着重考虑了软件产品的三个侧面:软件的操作特性、软件易于移植的能力和适应新环境的能力,(50)和(51)分别是软件操作和软件转移这两个方面中重要的因素。

(64)

- A.可靠性

- B.可维护性

- C.可移植性

- D.复用性

-

(63)

- A.2

- B.6

- C.8

- D.14

-

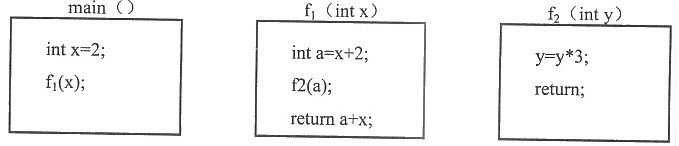

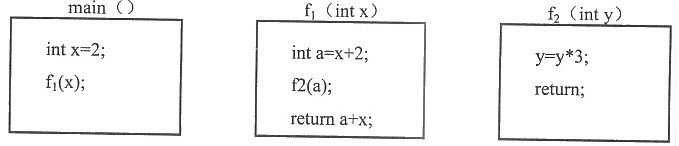

在下列程序代码中,若主程序调用f1(x)时,参数传递采用引用方式,在f1()中调用f2(y),参数传递采用传值方式,则f1()的输出结果为(33);若主程序调用f1(x)时,参数传递采用传值方式,在f1()中调用f2(Y),参数传递采用引用方式,则f1()的输出结果为(34)。

(62)

- A.2

- B.6

- C.12

- D.14

-

(61)

- A.指令语句

- B.伪指令语句

- C.宏指令语句

- D.存储伪指令语句

-

语言处理程序主要分为汇编程序、编译程序和(29);汇编语言源程序中,在经过汇编后产生相应机器代码的语句是(30)。

(60)

- A.说明程序

- B.解释程序

- C.执行程序

- D.目标程序

-

(59)

- A.2-15-1

- B.2-16-1

- C.-1

- D.2-17-1

-

(57)

- A.Boom

- B.表

- C.Sheet1

- D.表1

-

设机器字长为16,则原码表示的定点小数的最大值为(8),用补码表示的定点小数的最小值为(9)。

(58)

- A.1-2-15

- B.1-2-16

- C.1-2-14

- D.1

-

Execl是一种(3)软件。在Excel中,新建工作薄后,第一张工作表默认名称是(4)。

(56)

- A.文字处理

- B.数据库

- C.演示文档

- D.电子表格

-

(55)

- A.编辑

- B.视图

- C.格式

- D.工具

-

在Word中,使用下列(1)菜单中的相应命令,可以方便地输入特殊符号、当前日期时间等内容;在Word编辑状态下,对已经输入的文档设置首字下沉,需要使用的菜单是(2)。

(54)

- A.文件

- B.工具

- C.格式

- D.插入

-

在Windows 2000操作系统中,常用下列命令中的______命令在命令行中显示网络连接统计。

- A.netsat

- B.ping

- C.ipconfig

- D.tracert

-

ARP为地址解析协议。关于ARP的下列说法中,正确的是______。

- A.ARP的作用是将IP地址转换为物理地址

- B.ARP的作用是将域名转换为IP地址

- C.ARP的作用是将IP地址转换域名

- D.ARP的作用是将物理地址转换为IP地址

-

使用TCP的3次握手建立连接,原因是______。

- A.数据丢失后可以恢复

- B.决定接收站一次可以接收的数据量

- C.为用户提供带宽的有效使用

- D.将二进制PING响应转换为上层信息

-

在局域网中,服务器、用户工作站、网络设备和通信介质网络软件等为基本组成部件。在下列网络设备中,______是必须有的网络设备。

- A.收发器

- B.集线器

- C.路由器

- D.网卡

-

IP地址通常被分为A、B、C、D、E共5类,下列IP地址属于C类地址的是______。

- A.202.115.32.61

- B.128.8.16.8

- C.115.211.8.123

- D.224.18.8.223

-

设根结点的层次为0,则高度为K的二叉树的最大结点数为______

- A.2K-1

- B.2K

- C.2K+1-1

- D.2K+1

-

若一棵二叉树中,度为2的结点为9,则该二叉树的总结点数为______

- A.10

- B.11

- C.12

- D.不确定

-

设有下三角矩阵A[0..10,0..10],按行优先顺序存放其非零元素,每个非零元素占两个字节,存放的基地址为100,则元素A[5,5]的存放地址为______

- A.110

- B.120

- C.130

- D.140

-

设关系R、S如下图所示,则R+S=______。

- A.

- B.

- C.

- D.

-

数据库系统从广义的角度看,应该由______组成。

- A.数据库、硬件、软件和人员

- B.数据库、硬件、数据库管理系统和软件

- C.数据库、软件和人员

- D.数据库、数据库管理系统和人员

-

在关系R1中,属性A不是R1的主码,但却是另一关系R2的主码,则称A为R1的______。

- A.候选码

- B.外码

- C.主属性

- D.非主属性

-

信息世界中,数据库术语“实体“对应于机器世界中的______。

- A.记录

- B.文件

- C.字段

- D.属性

-

“自顶向下”开发信息系统的策略最适合于下列哪一类系统?______

- A.大型信息系统

- B.小型信息系统

- C.半结构化信息系统

- D.非结构化信息系统

-

结构化方法中,数据流程图是______。

- A.工程流程图的抽象

- B.业务流程图的抽象

- C.系统流程图的抽象

- D.程序流程图的抽象

-

程序的三种基本控制结构的共同特点是______。

- A.不能嵌套使用

- B.只能用来写简单程序

- C.已经用硬件实现

- D.只有一个入口和一个出口

-

在软件的生命周期中,下列哪一种说法是错误的?______

- A.软件生命周期分为计划、开发和运行3个阶段

- B.在开发初期要进行可行性研究和详细设计

- C.在开发后期要进行代码编写和软件测试

- D.运行阶段主要是进行软件维护

-

软件测试的目的是______。

- A.发现软件中的错误

- B.证明软件的正确性

- C.评价软件的质量

- D.修改软件中的错误

-

软件维护工作的最主要部分是______。

- A.校正性维护

- B.适应性维护

- C.完善性维护

- D.预防性维护

-

在系统详细设计中,______是简单而应用最广泛的一种图形表示方法。

- A.IPO图

- B.盒图

- C.流程图

- D.数据流图

-

Jackson结构化程序设计是一种面向______的程序设计方法。

- A.数据流

- B.数据结构

- C.对象

- D.控制

-

软件生存周期各个阶段都会产生文档,可行性分析报告是在______阶段产生的。

- A.项目计划

- B.需求分析

- C.软件设计

- D.运行维护

-

(32)

- A.对象图

- B.状态图

- C.活动图

- D.用例图

-

(31)

- A.关系

- B.封装

- C.图

- D.继承

-

UML是一种面向对象的统一建模语言,(44)是对模型中最具代表性的成分的抽象;(45)把事物结合在一起;(46)聚集了相关的事物;在UML提供的图中,(47)描述了每一类对象的动态行为。

(29)

- A.事物

- B.对象

- C.信息

- D.属性

-

(30)

- A.消息

- B.图

- C.关系

- D.封装

-

若需将一个栈S中的元素逆置,则以下处理方式中正确的是______。

- A.将栈s中元素依次出栈并入栈T,然后栈T中元素依次出栈并进入栈s

- B.将栈s中元素依次出栈并入队,然后使该队列元素依次出队并进入栈s

- C.直接交换栈顶元素和栈底元素

- D.直接交换栈顶指针和栈底指针

-

关键在待排序的元素序列基本有序的前提下,效率最高的排序方法是______。

- A.直接插入排序

- B.选择排序

- C.快速排序

- D.归并排序

-

队列是限定在______处进行删除操作的线性表。

- A.端点

- B.队头

- C.队尾

- D.中间

-

顺序存储的方法是将完全二叉树中的所有结点逐层存放在数组R[1,…n]中,结点R[1]若有左子女,则左子女是结点______。

- A.R[2i+1]

- B.R[2i]

- C.R[i/2]

- D.R[2i-1]

-

稀疏矩阵一般的压缩存储方法有两种,即______。

- A.二维数组和三维数组

- B.三元组表和散列

- C.三元组表和十字链表

- D.散列和十字链表

-

线性表采用链式存储时,______。

- A.其地址必须是连续的

- B.其地址一定是不连续的

- C.其部分地址必须是连续的

- D.其地址连续与否均可以

-

在C语言中,合法的字符型常量是______。

- A.'\x34'

- B.'\095'

- C.”\0”

- D.'bd'

-

若程序中定义了局部变量与全局变量,则______。

- A.在函数内只能访问局部变量,不能访问全局变量

- B.局部变量与全局变量的名字不得相同

- C.一个函数被多次调用时,其定义的局部变量必定分配同一个存储单元

- D.函数中定义的局部变量与全局变量同名时,在函数内引用的是局部变量

-

汇编语言是汇编指令的集合,而汇编指令是用______表示的指令。

- A.表达式

- B.符号

- C.变量

- D.语句

-

下面程序的时间复杂度为:______。 i=0;s=0; while(s<n) {i++;s=s+i;)

- A.

- B.O(1)

- C.O(n)

- D.O(n2)

- A.

-

在可变分区的系统中,假定主存按地址顺序依次存放有4个空闲区,其大小依次为45KB,20KB,10KB,200KB,现有四个作业J1,J2,J3,J4,它们各需要主存10KB、40KB、100KB、90KB,则内存分配采用______算法,可将4个作业全部装入。

- A.首次适应

- B.循环首次适应

- C.最佳适应

- D.最差适应

-

分时操作系统采用______方式来处理来自终端的信息。

- A.优先级

- B.多级反馈

- C.短作业优先

- D.时间片轮转

-

虚拟存储器是基于______原理,从逻辑上扩充系统的容量。

- A.等价性

- B.整体性

- C.局部性

- D.完整性

-

系统总线是CPU与存储器、外部设备间的公用总线,不包括______。

- A.数据总线

- B.控制总线

- C.通信总线

- D.地址总线

-

在指令执行过程中,通过______来控制CPU的指令执行顺序。

- A.标志寄存器

- B.指令指针寄存器

- C.程序计数器

- D.变址寄存器

-

我国外观设计专利的期限为______。

- A.自申请批准日起计算,期限为20年

- B.自申请批准日起计算,期限为10年

- C.自申请日起计算,期限为10年

- D.自申请日起计算,期限为20年

-

在我国,软件工程标准分类法GB/T 15538-95属于______。

- A.强制性行业标准

- B.推荐性行业标准

- C.强制性国家标准

- D.推荐性国家标准

-

计算机网络中,使用______来保证信息传输的保密性、数据交换的完整性、发送信息的不可否认性、交易者身份的确定性。

- A.加密机制

- B.访问控制机制

- C.数字签名技术

- D.身份认证技术

-

计算机病毒是一段可以运行的程序,一般______保存在磁盘中。

- A.作为单独的文件

- B.不作为单独的文件

- C.作为单独的数据

- D.作为一段资料

-

虚拟现实技术将现实世界的多维信息映射到计算机的数字空间,并生成相应的虚拟世界,它具有的特征不包括______。

- A.独立性

- B.多感知性

- C.沉浸感

- D.交互性

-

数字转换设备获取图像的处理步骤分为采样、______、编码。

- A.压缩

- B.量化

- C.合成

- D.去噪声

-

个人计算机中数字化后的声音文件有两类表示方式:波形声音和合成声音,下列文件格式中,______是一种合成声音文件的后缀。

- A.MP3

- B.WAV

- C.MID

- D.VOC

-

逻辑表达式1010 OR 1101 XOR 0101等于______。

- A.1010

- B.1011

- C.0101

- D.1110

-

二进制数原码[X]原=01011B,[Y]原=11010,则[X]原×[Y]原=______。

- A.110

- B.-110

- C.286

- D.-286

-

海明码是一种利用______来检错和纠错的校验方法。

- A.对称性

- B.循环结构

- C.奇偶性

- D.缩小码距

-

给定一字节01010010,若它表示的是压缩BCD码,则其对应的十进制数为______。

- A.52

- B.46

- C.50

- D.4A

-

在Outlook中,通常借助______来传送一个文件。

- A.邮件正文

- B.Telnet

- C.WWW

- D.附件功能

-

在Windows中,用“创建快捷方式”创建的图标______。

- A.可以是任何文件或文件夹

- B.只能是可执行的程序或程序组

- C.只能是单个文件

- D.只能是程序文件和文档文件