2017年初级程序员考试试题(1)

-

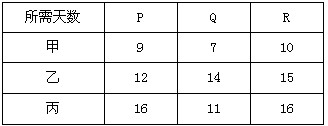

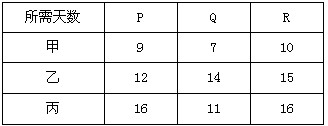

某企业准备将3项任务P、Q、R分配给甲、乙、丙三人,每人分别做一项。估计各人完成各项工作所需的天数如下表所示:

设最优的分配方案为完成这三项工作所需的总天数最少,则在最优分配方案中,()。

- A.甲执行P

- B.甲执行Q

- C.乙执行P

- D.乙执行R

-

下列叙述中正确的是______。

- A.软件测试应该由程序开发者来完成

- B.程序经调试后一般不需要再测试

- C.软件维护只包括对程序代码的维护

- D.以上三种说法都不对

-

软件著作权的客体是指( )。

- A.公民、法人或其他组织

- B.计算机程序及算法

- C.计算机程序及有关文档

- D.软件著作权权利人

-

下列标准代号中,______表示国际标准。

- A.GJB

- B.IEC

- C.GB/T

- D.ANSI

-

采用哈希(或散列)技术构造查找表时,需要考虑冲突(碰撞)的处理,冲突是指 () 。

- A. 关键字相同的记录被映射到不同的哈希地址

- B. 关键字依次被映射到编号连续的哈希地址

- C. 关键字不同的记录被映射到同一个哈希地址

- D. 关键字的数目超过哈希地址的数目

-

在编译过程中,进行类型分析和检查是()阶段的一个主要工作。

- A.词法分析

- B.语法分析

- C.语义分析

- D.代码优化

-

设数组a[1..m,1..n](m>1,n>2)中的元素以行为主序存放,每个元素占用1个存储单元,则最后一个数组元素a[m,n]相对于数组空间首地址的偏移量为( )。

- A.(m-l)*n+n-l

- B.(m-l)*n

- C.m*(n-l)

- D.m*n

-

对连通图进行遍历前设置所有顶点的访问标志为 false(未被访问) ,遍历图后得到一个遍历序列,初始状态为空。深度优先遍历的含义是:从图中某个未被访问的顶点 v 出发开始遍历,先访问 v 并设置其访问标志为 true(已访问) ,同时将 v 加入遍历序列,再从 v 的未被访问的邻接顶点中选一个顶点,进行深度优先遍历;若 v的所有邻接点都已访问,则回到 v 在遍历序列的直接前驱顶点,再进行深度优先遍历,直至图中所有顶点被访问过。 () 是下图的深度优先遍历序列。

- A. 1 2 3 4 6 5

- B. 1 2 6 3 4 5

- C. 1 6 2 5 4 3

- D. 1 2 3 4 5 6

-

______语言最适用于过程式程序设计。

- A.C

- B.HTML

- C.Java

- D.PROLOG

-

在程序的执行过程中,用______结构可以实现嵌套调用函数的正确返回。

- A.队列

- B.栈

- C.树

- D.图

-

Internet上的服务都是基于某一种协议,Web服务是基于______。

- A.SMTP协议

- B.SNMP协议

- C.HTTP协议

- D.TELNET协议

-

若一棵二叉树具有10个度为2的结点, 5个度为1的结点,则度为0的结点 (即叶子结点)个数是() 。

- A. 不确定

- B. 9

- C. 11

- D. 15

-

计算机 () 感染可执行文件。一旦直接或间接执行了被该病毒感染的程序,该病毒会按照编制者的意图对系统进行破坏。

- A. 文件型病毒

- B. 宏病毒

- C. 目录病毒

- D. 引导型病毒

-

()is permanently stored in the computer and provides a link between the hardware and other programs that run on the PC.

- A.Interface

- B.Operating system

- C.Internet

- D.Application software

-

包过滤防火墙对数据包的过滤依据不包括 () 。

- A. 源IP地址

- B. 源端口号

- C. MAC地址

- D. 目的 IP地址

-

() 是指系统或其组成部分能在其他系统中重复使用的特性。

- A. 可扩充性

- B. 可移植性

- C. 可重用性

- D. 可维护性

-

按制定标准的不同层次和适应范围,标准可分为国际标准、国家标准、行业标准和企业标准等, () 制定的标准是国际标准。

- A.GJB

- B.ANSI

- C.IEEE

- D.IS0

-

欲知某主机是否可远程登录,可利用()进行检测。

- A.端口扫描

- B.病毒查杀

- C.包过滤

- D.身份认证

-

Unit testing refers to that each () is tested to ensure that it operates correctly.

- A. subsystem

- B.device

- C.application

- D.module

-

从工程管理角度,软件设计一般分为两步完成,它们是______。

- A.概要设计与详细设计

- B.数据设计与接口设计

- C.软件结构设计与数据设计

- D.过程设计与数据设计

-

A () infected computer may lose its data.

- A.file

- B.data base

- C.virus

- D.program

-

衡量软件设计模块独立性的一个标准是耦合性,其中两个模块之间传递数据结构的情况属于 ()

- A. 数据耦合

- B. 标记耦合

- C. 内容耦合

- D. 公共耦合

-

关于软件文档的叙述,______是错误的。

- A.文档就是软件的操作说明书

- B.文档是软件产品的一部分,没有文档的软件就不成为软件

- C.高质量软件对于软件开发、维护和使用有重要的意义

- D.测试用例也是重要的软件文档

-

数据结构中的树最适合用来表示()的情况。

- A.数据元素有序

- B.数据元素之间具有多对多关系

- C.数据元素无序

- D.数据元素之间具有一对多关系

-

判断“链式队列为空”的条件是______(front为头指针,rear为尾指针)。

- A.front==NULL

- B.rear==NULL

- C.front==rear

- D.front!=rear

-

In object-oriented program languages, a class must exposure its() to the outside.

- A.variants

- B.algorithm

- C.interface

- D.statements

-

软件设计活动中的 () 设计指定各个组件之间的通信方式以及各组件之间如何相互作用。

- A.数据

- B.接口

- C.结构

- D.组件

-

一个公司面临的网络攻击来自多方,一般采用安装防火墙的方法防范 ()。

- A.外部攻击

- B.内部攻击

- C.网络监听

- D.病毒入侵

-

以下关于精简指令集计算机(RISC)指令系统特点的叙述中,错误的是()。

- A. 对存储器操作进行限制,使控制简单化

- B. 指令种类多,指令功能强

- C. 设置大量通用寄存器

- D. 选取使用频率较高的一些指令,提高执行速度

-

增强信息意识是对程序员的基本要求。以下叙述中,()是信息意识不强的表现。 ①对重要信息、特殊信息和异常信息的敏感度不强 ②所编写的数据处理程序在测试时经常会出现某些错误 ⑨缺乏良好的收集信息的习惯,编写文档有困难 ④许多统计信息被搁置,没有进一步做分析利用

- A.①②③

- B.①②④

- C.①③④

- D.②③④

-

数据测量时,对同一对象进行多次测量可能得到多个数值。精确度是指多次所测得的数值彼此接近的程度;准确度是指所测得的数值与真值符合的程度。实际测量时,不可能出现的情况是 () 。

- A. 精确度与准确度都很好

- B. 精确度很好但准确度不好

- C. 精确度与准确度都不好

- D. 准确度很好但精确度不好

-

A ______ system placed between the company network and the outside world may limit outside access to the internal network.

- A.firewall

- B.modem

- C.gateway

- D.key

-

自标准实施之日起,至标准复审重新确认、修订或废止的时间,称为标准的有效期,我国在国家标准管理办法中规定,国家标准的有效期一般为______年。

- A.2

- B.5

- C.7

- D.10

-

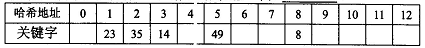

若关键码序列(23,35,14,49,8,12,30,7)采用散列法进行存储和查找。设散列函数为H(Key)=Key%11,采用线性探查法(顺序地探查可用存储单元)解决冲突,尚未构造完成的散列表如下所示,则元素12应存入哈希地址单位()

- A.0

- B.4

- C.11

- D.12

-

为了改善系统硬件环境和运行环境而产生的系统更新换代需求而导致的软件维护属于()维护。

- A.适应性

- B.正确性

- C.完善性

- D.预防性

-

在TCP/IP传输层的段中,采用()来区分不同的应用进程。

- A.端口号

- B.IP地址

- C.协议类型

- D.MAC地址

-

据报道, 2009年某地区高考与上年相比,报名人数减少3.8%, 录取人数增加5%,因此可以推算出,2009年该地区高考录取率将比上年提高大约 () 。

- A. 1.2%

- B. 5%

- C. 8.8%

- D. 9.15%

-

() 属于动态交互图,它们关注系统的动态特性。

- A. 序列图和通信图

- B. 序列图和类图

- C. 类图和对象图

- D. 用例图和通信图

-

以下文件格式中属于声音文件的是 () 。

- A. PDF

- B. WAV

- C. AVI

- D. DOC