软件水平考试(初级)网络管理员上午(基础知识)模拟试卷13

-

(103)

- A.plane

- B.plant

- C.plate

- D.platform

-

(102)

- A.Web browser's

- B.terminal's

- C.emulator's

- D.network's

-

(100)

- A.displaying

- B.illustrating

- C.drawing

- D.writing

-

(101)

- A.direct

- B.navigate

- C.indicate

- D.go on

-

(98)

- A.same

- B.different

- C.difference

- D.some

-

For each blank, choose the best answer from the four choices and write down on the answer sheet. Web browser is simply a terminal emulator, designed to display text on a screen. The two essential differences between an ordinary terminal emulator and a Web browser are that the browser knows how to deal with(71), and that it has a mechanism for(72)graphical fries. Display text, display graphics, and(73)hyperlinks-there' s 99 percent of the(74)value. That's not to say that the manufacturers didn't go all-out to attach a hyperactive efflorescence of useless capabilities onto their browsers. Remember when media channels in the browser were a big deal, instead of the clutter you can't wait to delete from your favorites of bookmarks menu? Remember when client - side Java applets were supposed to become the preferred(75)for application development? Remember frames and all their nasty side effects?

- A.superlinks

- B.links

- C.hyperlinks

- D.connections

-

(97)

- A.two related keys ale

- B.a key is

- C.two unrelated keys ale

- D.three keys ale

-

(96)

- A.synchronous

- B.Asynchronous

- C.symmetric

- D.asymmetric

-

(95)

- A.a key

- B.two keys

- C.three keys

- D.four keys

-

In a data warehouse environmem, data is only valuable when it is organized and displayed as(75)

- A.data

- B.information

- C.file

- D.document

-

In the following essay, each blank has four choices. Choose the most suitable one from the four choices and write down in the answer sheet. There are two types of key technology: private key and public key. Private - key encryption methods are called(66)ciphers, information is encrypted with(67)both the sender and receiver hold privately. Public - key encryption methods are called(68)ciphers,(69)created for each user, encryption key and decryption key ale(70).

- A.synchronous

- B.Asynchronous

- C.symmetric

- D.asymmetric

-

Communication networks can be classified in terms of their physical arrangement or(74). Three common(74)are the star, bus, and ring.

- A.structures

- B.topologies

- C.protocols

- D.frames

-

The basic concept of a data(72)is the difference between data and information.

- A.warehouse

- B.storage

- C.base

- D.service

-

A computer network links computers together to allow users to share hardware, software, and(73)

- A.resource

- B.file

- C.information

- D.data

-

There is free firewall software available that can run on minimal hardware and provide a good level of(71)to your network.

- A.protective

- B.profecting

- C.protection

- D.profection

-

A multimedia system allows end users to share, transfer and process a variety of forms of information in a(70)manner.

- A.fixed

- B.fix

- C.unifying

- D.unified

-

A small network may only connect two computers inside a home to share a single printer and Internet(69)

- A.connect

- B.connecting

- C.connection

- D.connective

-

In recent years, TCP/IP has also begun to be used by telephone companies to provide faster, cheaper telephone(67)

- A.transmitting

- B.transmited

- C.transfers

- D.transmissions

-

The World Wide Web is the latest evolution of an effort to make information on computers(68)the world available to as many users as possible.

- A.through

- B.throughout

- C.by

- D.with

-

(83)

- A.控制策略

- B.延迟算法

- C.等待时间

- D.冲突检测

-

A high-level language is an artificial language with which we can write various(66)

- A.files

- B.instructions

- C.text

- D.papers

-

(82)

- A.随机访问技术

- B.分布式控制技术

- C.集中式控制技术

- D.定时访问技术

-

(81)

- A.10-2~10-3

- B.10-8~10-11

- C.10-5~10-6

- D.10-6~10-7

-

(80)

- A.确定服务原语类型

- B.提供层间透明访问服务

- C.用来定义层间通信接

- D.为用户提供服务内容

-

(78)

- A.在连续5个1之后自动插入一个0

- B.在连续6个1之后自动插入一个0

- C.将数据用补码表示

- D.将数据进行异或处理

-

在计算机局域网协议集中,数据链路层又可分为介质访问控制子层和(43); LAN参考模型中服务访问点SAP的作用是(44);局域网中数据传输的误码率较低,一般约在(45);在LAN的介质访问方式中,争用属于(46);以太网的介质访问控制方式与CSMA相比较,其所做的改进是(47)。

- A.物理层

- B.LLC子层

- C.网络接口层

- D.MAC子层

-

(76)

- A.IEEE

- B.ISO

- C.ANSI

- D.CCITT

-

(77)

- A.10101011

- B.1111111

- C.1111110

- D.10101010

-

(75)

- A.73%.

- B.60%.

- C.70%.

- D.80%.

-

计算机通过电话网拨号方式上网时,异步传输的字符同步,下列选项(37)的说法是正确的:采用数据位为8位的异步起止方式传输数据时,其效率最高为(38),高级数据链路控制规程(HDLC)是(39)提出的标准;HDLC帧同步标志是(40);HDLC协议为保证帧同步标志路上传输时的惟一性,对数据进行的处理是(41)字节。

- A.异步传输起始位一般有2位,而停止位有1位或2位

- B.异步传输都采用单一单位编码,且起始位、停止位常为1位

- C.异步传输常采用单一单位编码,但可用5、7、8位制中的任一种

- D.异步传输起始位一般有1位、2位,而停止位只有1位

-

(73)

- A.DRAM

- B.ROM

- C.EPROM

- D.SRAM

-

(71)

- A.软盘

- B.CD-ROM

- C.磁带

- D.硬盘

-

(72)

- A.DRAM

- B.PROM

- C.EPROM

- D.SRAM

-

通常计算机的存储器是一个由Cache、主存和辅存构成的3级存储系统。辅助存储器一般可由磁盘、磁带和光盘等存储设备组成。Cache和主存一般是一种(11)存储器。在各种辅存中,除了(12)外,大多是便于脱卸和携带的。Cache存储器一般采用(13)半导体芯片,主存现主要由(14)半导体芯片组成。

- A.随机存取

- B.相联存取

- C.只读存取

- D.顺序存取

-

(69)

- A.71

- B.70

- C.-70

- D.-69

-

(68)

- A.71

- B.70

- C.-70

- D.69

-

(66)

- A.剪切

- B.复制

- C.撤销

- D.粘贴

-

已知八位机器码10111010(最高位为符号位),当它是原码时表示的十进制数是(7);当它是补码时表示的十进制数是(8);当它是反码时表示的十进制数是(9)。

- A.-69

- B.-68

- C.-6

- D.-5

-

在Windows98中可按(1)键得到帮助信息。Windows98中的“回收站”是(2)。在Windows98资源管理器中,要恢复误删除的文件,最简单的办法是单击(3)按钮。

- A.F1

- B.F2

- C.F3

- D.F4

-

(65)

- A.内存中的一块区域

- B.硬盘上的一块区域

- C.软盘上的一块区域

- D.高速缓存中的一块区域

-

(63)

- A.USER

- B.USERS

- C.anonymous

- D.Ftp

-

若FTP地址写为ftp://123:213@222.18.8.241,则该地址中的"123"的含义是FTP服务器的(59):若FTP地址为ftp://222.18.8.241,则该地址对应连接的FTP服务器用户名字为(60)。

- A.端

- B.用户名字

- C.用户密码

- D.连接次数

-

(61)

- A.10m

- B.100m

- C.1000m

- D.2000m

-

在10Base-F以太网中,使用的传输介质是(46),传输的最大距离为(47)。

- A.电缆

- B.电话线

- C.双绞线

- D.光纤

-

(59)

- A.4

- B.8

- C.12

- D.20

-

UDP中用户数据报首部字段有(43)字节,TCP中的数据报首部字段有(44)字节。

- A.4

- B.8

- C.12

- D.20

-

(57)

- A.1

- B.2

- C.3

- D.4

-

在TCP服务模型中,发送方和接收方建立的每个套接字的地址由主机IP地址和(41)组成。建立 TCP连接的时候需要使用(42)次握手。

- A.目的地址

- B.子网

- C.端口

- D.源地址

-

(55)

- A.时分复用

- B.波分复用

- C.码分复用

- D.频分复用

-

ADSL中使用的DMT调制技术是采用(33);FDDI网络中使用的是(34)。

- A.时分复用

- B.波分复用

- C.码分复用

- D.频分复用

-

(53)

- A.分辨率

- B.量程

- C.转化速率

- D.频率响应

-

(51)

- A.实体完整性

- B.参照完整性

- C.用户定义完整性

- D.三种都是

-

把模拟信号转换为数字信号通常需要使用(31),该器件中,(32)参数直接影响转换的精度。

- A.调制器

- B.鉴频器

- C.路由器

- D.A/D转换器

-

在关系数据库的关系模型中,采用(21)表达实体集以及实体集之间的联系。关系数据库的3种完整性约束中,(22)规定基本关系的主属性不能取空值。

- A.树形结构

- B.网络结构

- C.表格结构

- D.实体结构

-

(49)

- A.-2

- B.-1

- C.0或正整数

- D.任意数值

-

信号机制是解决进程同步和互斥的有效工具。实现进程间的互斥时,公用变量信号的初值一般设置为(18);实现进程间的同步时,私用变量初值一般设置为(19)。

- A.-2

- B.-1

- C.0或资源数目

- D.1或资源数目

-

(47)

- A.28

- B.56

- C.60

- D.64

-

STD总线是面向工业控制的(14)位控制总线,它共有(15)条信号线。

- A.8

- B.16

- C.32

- D.64

-

(45)

- A.10k

- B.20k

- C.1M

- D.20M

-

计算机内存的容量大小受到(11)位数的限制。若该总线为20位,可以寻址的内存空间为(12)字节;

- A.地址总线

- B.数据总线

- C.控制总线

- D.通信总线

-

关于网络性能测量,下列说法中不正确的是(65)。

- A.确保测量的样本空间足够大

- B.碗保样本空间有代表性

- C.确保测量过程中不会发生不可预知的事情

- D.不能用溢出缓存的方法测量

-

ICMP是因特网控制报文协议。在网络中,ICMP测试的目的是(64)。

- A.测定信息是否到达其目的地,若没有达到,则确定是什么原因

- B.保证网络中的所有活动都受监视

- C.测定网络是否根据模型建立

- D.测定网络是处于控制模型还是用户模型

-

网络中发出RARP请求的原因是(63)。

- A.知道其MAC地址,但是不知道其IP地址

- B.数据包需要发现目的和源之间的最短路由

- C.管理员需要手工配置系统

- D.网络错误和必须被激活的冗余系统之间的连接

-

某学校要在教学楼A和教学楼B时间组建局域冈,而教学楼A和教学楼B之间的距离超过了电缆的最大限制长度,则采用如下(62)办法解决。

- A.增加信号复制器

- B.增加更多的电缆

- C.增加中继器

- D.增加另一台集线器

-

进程的三态模型中,对3个状态的说法,不正确的是(60)。

- A.运行状态不可以直接进入就绪状态

- B.就绪状态可以直接进入运行状态

- C.运行状态可以直接进入阻塞状态

- D.阻塞状态不可以直接进入运行状态

-

使用TCP3次握手建立连接,原因是()。

- A.确保发生数据丢失后可以恢复

- B.决定接收站一次可接收的数据量

- C.为用户提供带宽的有效使用

- D.将二进制PING响应转换为上层信息

-

操作系统有4个明显的特征。分别是并发性、共享性、虚拟性和(59)。

- A.可靠性

- B.实时性

- C.不确定性

- D.正确性

-

关于计算机操作系统的说法,正确的是(58)。

- A.计算机系统可以没有操作系统

- B.计算机系统软件就是操作系统

- C.Windows2000是一种操作系统软件

- D.Office2000是操作系统软件

-

关于DMA技术,下列选项中,正确的是(57)。

- A.是主存与CPU之间传送数据方式

- B.系统没有CPU

- C.系统总是需要CPU的干预

- D.过程开启和结束时,需要CPU处理,传送数据过程中不需要CPU干预

-

Spooling技术也叫假脱机技术。下列选项中,(56)不是Spooling的输入井作业状态。

- A.提交状态

- B.后备状态

- C.死锁状态

- D.执行状态

-

ARP为地址解析协议。关于ARP的下列说法中,正确的是(55)。

- A.ARP的作用是将IP地址转换为物理地址

- B.ARP的作用是将域名转换为IP地址

- C.ARP的作用是将IP地址转换为域名

- D.ARP的作用是将物理地址转换为IP地址

-

在局域网中,服务器、用户工作站、网络设备和通信介质网络软件等为基本组成部件。在下列网络设备中,(54)是必须有的网络设备。

- A.收发器

- B.集线器

- C.路由器

- D.网卡

-

对于操作系统Windows 2000/XP,下列说法中不正确的一项是(53)。

- A.Windows 2000/XP不支持传统的FAT文件系统

- B.NTFS文件系统是Windows 2000/XP本身的文件系统

- C.NTFS文件系统具有可恢复性

- D.NTFS文件系统比FAT文件系统能更有效地支持大磁盘和大文件

-

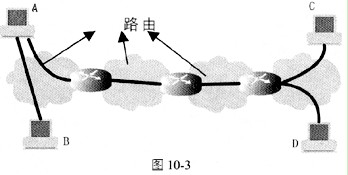

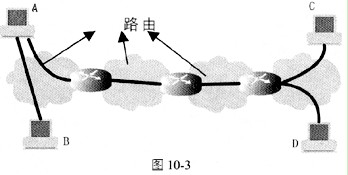

如图10-3所示,源主机A向目的主机B、C、D发送数据报,下列说法中错误的一项是(52)。

- A.当主机A不经过路由器向主机B发送数据报就叫做直接交付

- B.当主机A经过路由器向主机C发送数据报就叫做间接交付

- C.当源主机向目的主机发送数据时,首先要检查源主机和目的主机是否连接在同一网络中

- D.处在不同网络中的主机A和主机c,不经过路由器也能够传输数据

-

关于IP地址和硬件地址的区别,下列说法中正确的一项是(51)。

- A.IP地址放在IP数据报的首部,而硬件地址放在MAC帧的首部。

- B.数据链路层使用的是IP地址

- C.网络层使用的是硬件地址

- D.在数据链路层中,硬件地址隐藏在MAC帧的首部分

-

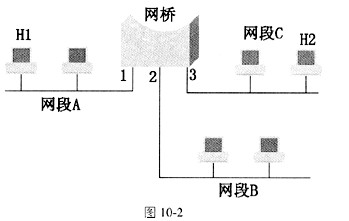

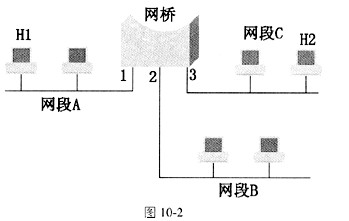

某单位为了扩展局域网新买了一个有3个端口的网桥,扩展后网桥的连接如图10-2所示,端口1与网段A相连,端口2与网段B相连,端口3与网段C相连,网段A中的主机H1的MAC地址是MAC1,网段C中的主机H2的MAC地址是MAC2。则该网桥在工作的过程中,下列说法中正确的一项是(50)。

- A.在网桥第一次工作中主机H1需要向主机H2发送数据,第一个数据帧经过网桥的时候,网桥选择了由端口3向主机H2发送,而没有经过端口2发送到网段B中,因而没有加重整个网络的负担。

- B.网桥工作了一段时间之后,在网段A中两主机进行数据传输,则经过网桥端口1的帧被丢弃。

- C.网桥中的转发表是固定不变的,新买来的网桥中已经预先填写好。

- D.网桥是工作在网络层,它根据MAC帧的目的地址对所收到的帧进行转发。

-

关于频分复用,下列说法中错误的是(43)。

- A.频分复用的所有用户在同样的时间占用不同的带宽(是指频率带宽)资源。

- B.频分复用的所有用户在不同的时间占用同样的频带宽度。

- C.在使用频分复用时,若每一个用户占用的带宽不变,则当复用的用户数增加时,复用后的信道的总带宽就跟着变宽。

- D.在进行频率分复用时,复用器和分用器总是成对使用。

-

下列对RISC的说法中,不正确的是(49)。

- A.指令长度固定

- B.指令种类少

- C.寻址方式少

- D.不适合流水线操作

-

OSPF是内部网关协议。下列对OSPF的描述不正确的是(38)。

- A.支持两台路中器之间的点对点连接

- B.支持广播传送的多路访问网络

- C.支持无广播传送的广域网

- D.OSPF与RIP保持一致

-

目前,人们一直关注“三网融合”问题。这里的“三网”是指(37)。

- A.GSM,GPS,GPRS

- B.电信网,计算机网,有线电视网

- C.宽带网,万维网,局域网

- D.无线通信网,ADSL,光纤网

-

下列缩写中,哪个与计算机网络技术无关(36)。

- A.ISO,IAB

- B.IEEE,LAB

- C.EI,SCI

- D.ITU,IRTF

-

可以用作局域网的操作系统软件是(35)。

- A.SQL Server,Windows XP

- B.Unix,Windows NT Server

- C.Windows 98,SQL Server

- D.SQL Server,Windows NT Server

-

下列关于DNS域名服务协议的说法中,正确的是(34)。

- A.提供从IP地址到域名的转换

- B.提供从物理地址到域名的转换

- C.提供从域名到物理地址的转换

- D.提供从域名到IP地址的转换

-

IP地址211.62用二进制表示可以写为(33)。

- A.1.1010011100101E+24

- B.1.10100110001001E+31

- C.1.10100111001E+31

- D.1.10100110001001E+24

-

在TCP/IP网络中,为各种公共服务保留的端口号范围是1~1024。Telnet用作Internet远程登录,它通常使用的端口是(31)。

- A.TCP的23

- B.TCP的21

- C.UDP的23

- D.TCP的21

-

下列选项中,不是FDDI的特点的为(32)。

- A.利用单模光纤传输

- B.光信号码元传输速率为125MBaud

- C.基于IEEE802.5令牌环标准

- D.动态分配带宽

-

关于IPv6的说法中,不正确的是(30)。

- A.IPv6具有高效的包头

- B.IPv6增强了安全性

- C.IPv6地址采用64位

- D.IPv6采用主机地址自动配置

-

进程出现死锁现象时,通常采用( )办法来解除死锁。

- A.终止一个死锁进程

- B.从非死锁进程中抢夺资源

- C.终止所有死锁进程

- D.从死锁进程处抢夺资源

-

文件的保密是指防止文件被(28)。

- A.修改

- B.破坏

- C.删除

- D.窃取

-

关于ATM技术,下列说法中正确的是(27)。

- A.ATM技术就是银行的自动取款机

- B.ATM支持不同速率的各种业务

- C.ATM协议模型与OSI模型一一对应

- D.ATM协议模型与TCP/IP模型对应

-

MAC地址是硬件地址,通常固化在网卡的ROM中。下列关于MAC地址的说法中,不正确的是(26)。

- A.网卡的MAC地址都不一样

- B.同厂商生产的网卡MAC地址不一样

- C.厂商可以任意规定MAC地址

- D.各厂商生产纳网卡的MAC地址不一样

-

下列关于网卡的主要功能的说法中,不正确的是(23)。

- A.数据封装与解封

- B.链路管理

- C.编码与译码

- D.数据监听

-

集线器和交换机都是网络连接中的重要物理器件。下列关于集线器和交换机的说法中,正确的是(22)。

- A.都工作在OSI参考模型中的物理层

- B.都容易产生广播风暴

- C.集线器每个端口独占一条带宽

- D.交换机每个端口独占一条带宽

-

计算机网络中,网络安全特别重要。在计算机上安装防火墙通常是提高网络系统安全的重要手段。对防火墙的说法正确的是(21)。

- A.防火墙是杀毒软件

- B.防火墙阻止一切外部消息

- C.防火墙可以防止外部网对内部网的攻击

- D.防火墙就是冈管

-

在蜂窝移动通信系统中,多址接入方法主要有频分多址接入,时分多址接入和(20)。

- A.GPS

- B.GSM

- C.CDMA

- D.TDMA

-

FTP经常被用来传送文件。用户A想通过用户B计算机上的FTP服务器给用户B传送文件C,而用户B计算机上的FTP服务器设置为匿名登陆,则用户A连接用户B的FTP服务器时使用的账号为(19)。

- A.电子邮件

- B.guest

- C.任意账号

- D.anonymous

-

数据传输中,误码率反映了系统正常工作状态下的(18)。

- A.冗余性

- B.可靠性

- C.安全性

- D.实时性

-

在香农定理中,决定信道最大数据传输率的参数主要有:信噪比和(12)。

- A.频率特性

- B.相位特性

- C.信道宽度

- D.噪声功率

-

在OSI参考模型中,物理层的任务是透明地传送比特流。下列选项中,对这里的“透明”解释正确的是(17)。

- A.物理层上可以看见比特流传送

- B.比特流可以穿过物理层

- C.物理层传送比特流不需要条件

- D.比特流经物理层传送后没有发生变化

-

McAfee Associates VirusScan是(10)软件

- A.文件管理软件

- B.传真软件

- C.病毒防治软件

- D.聊天软件

-

在Windows 2000操作系统中,常用下列命令中的(11)命令在命令行中显示网络连接统计。

- A.netstat

- B.ping

- C.ipconfig

- D.traced

-

在某计算机中,装了一块容量为256MB内存条,针对该内存条的容量,下列说法中正确的是( )。

- A.256MB=256000kB

- B.256MB-256000kB

- C.256MB=262144kB

- D.256MB=262144kB

-

假设某个信道的最高码元传输速率为2000baud,而且每一个码元携带5bit的信息,则该信道的最高信息传输速率为(7)。

- A.2000baud

- B.2000bit

- C.10000baud/s

- D.10000bit/s