软件水平考试(初级)网络管理员上午(基础知识)模拟试卷28

-

(86)

- A.same

- B.different

- C.difference

- D.some

-

(84)

- A.synchronous

- B.Asynchronous

- C.symmetric

- D.asymmetric

-

(85)

- A.two related keys are

- B.a key is

- C.two unrelated keys are

- D.three keys are

-

In the following essay, each blank has four choices. Choose the most suitable one from the four choices and write down in the answer sheet. There are two types of key technology: private key and public key. Private-key encryption methods are called(71)ciphers, information is encrypted with(72)both the sender and receiver hold privately. Public-key encryption methods are called(73)ciphers,(74)created for each user, encryption key and deception key are(75)

- A.synchronous

- B.Asynchronous

- C.symmetric

- D.asymmetric

-

(83)

- A.a key

- B.two keys

- C.three keys

- D.four keys

-

(81)

- A.in general

- B.in any term

- C.in set terms

- D.in terms of

-

(80)

- A.faced on

- B.faced with

- C.faced about

- D.faced up to

-

(79)

- A.consolidates

- B.consists

- C.considerate

- D.consoles

-

In the following essay, each blank has four choices. Choose the most suitable one from the four choices and write down in the answer sheet. Heterogeneous network environments consist of computer systems from(66)vendors that run(67)operating systems and communication protocols. An organization that(68)its computer resources is usually(69)the task of integrating its heterogeneous systems. Typically, each deparlment or division has defined its own network needs(70)OS, LAN topology, communication protocols,applications, and other components.

- A.same

- B.similar

- C.different

- D.difference

-

(78)

- A.same

- B.similar

- C.different

- D.difference

-

A firewall is a(72)system designed to(73)an organization's network aga-inst threats.

- A.operating

- B.programming

- C.security

- D.service

-

(76)

- A.prevent

- B.protect

- C.develop

- D.exploit

-

When the result of an operation becomes larger/hall the limits of the representation,(75)occurs.

- A.overdose

- B.overflow

- C.overdraft

- D.overexposure

-

(73)is not a programming language.

- A.COBOL

- B.Java.

- C.UML

- D.Basic

-

(74)is nonprogram text embedded in a program to explain its form. and function to human readers.

- A.Command

- B.Compile

- C.Comment

- D.Statement

-

C++ is used with proper(71)design techniques.

- A.object-oriented

- B.object-based

- C.face to object

- D.face to target

-

You can cut ,copy, and paste information quickly by clicking.(72)bar buttons with the mouse.

- A.title

- B.tool

- C.status

- D.formula

-

A user interface can be defined as the combination of hardware and software that helps people and computers(70)with each other.

- A.intercourse

- B.intercommunion

- C.communicate

- D.intercommunicate

-

Users also need(69)systems to help them explore the Web and discover interesting data sources and interfaces that support different query and search paradigms.

- A.negative

- B.adaptive

- C.passive

- D.adaption

-

A local area network(LAN)is the communication of a number of computers by(68)connecting to each one in a single location, usually a single floor of a building or all the computers in a small company.

- A.line

- B.cable

- C.copper

- D.copper cash

-

Network(67)has full rights and permissions to all resources on a network.

- A.user

- B.guest

- C.administrator

- D.owner

-

The OSI(66)model, sometimes also called ISO or 7 layers reference model for communication, has been developed by the International Standards Organization in early 1980's.

- A.referent

- B.reference

- C.referance

- D.refering

-

(64)

- A.P(Sn)、V(S2)

- B.V(Sn)、P(S2)

- C.P(S1)、V(S2)

- D.P(S2)、V(S1)

-

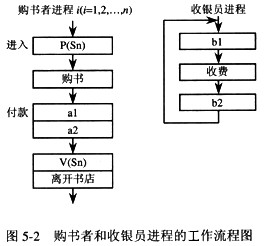

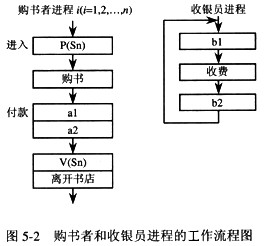

某书店有一个收银员,该书店最多允许n个购书者进入。将收银员和购书者看做不同的进程,其工作流程如图5-2所示。利用PV操作实现该过程,设置信号量S1、S2和Sn,初值分别为0,0,n。则图5-2中a1、a2应填入(41),b1和b2应填入(42)。

- A.V(S1)、P(S2)

- B.V(Sn)、P(Sn)

- C.P(S1)、V(S2)

- D.P(S2)、V(S)

-

下列关于VLAN说法中,错误的是(70)。

- A.可以隔离冲突域,也可以隔离广播域

- B.VLAN间相互通信必须通过路由器来完成

- C.可以限制网上的计算机互相访问的权限

- D.只能在同一个物理网络上的主机进行逻辑分组

-

路由信息协议RIPv2是一种基于(69)协议的应用层协议。

- A.TCP

- B.UDP

- C.IP

- D.ICMP

-

(68)命令不能用来关闭Linux操作系统。

- A.exit

- B.halt

- C.init

- D.shutdown

-

在Windows操作系统中,使用netstat -an命令可显示所测试网络的(66)。

- A.IP、ICMP、TCP、UDP协议的统计信息

- B.以太网统计信息

- C.以数字格式显示所有连接、地址及端

- D.显示与每个连接相关所属进程ID

-

在Linux中,某文件的访问权限信息为“-rwxrw-r--”,以下对该文件说明中正确的是(67)。

- A.其他用户有写和执行权限

- B.同组用户有执行权限

- C.文件所有者有写权限

- D.所有用户都有写权限

-

在Windows操作系统中,为了确定网络层所经过的路由器数目,应使用()命令。

- A.ping

- B.atp -a

- C.nslookup

- D.tracert

-

当一台主机要解析域名www.abc.com.cn的IP地址,如果这台主机配置的域名服务器为212.120.66.68,因特网顶级服务器为101.2.8.6,而存储www.abc.com.cn与其IP地址对应关系的域名服务器为 212.113.16.10,那么这台主机解析该域名将先查询(64)。

- A.212.120.66.68域名服务器

- B.212.113.16.10域名服务器

- C.101.2.8.6域名服务器

- D.不能确定,可以从这3个域名服务器中任选一个

-

假定由网络管理站向代理发送如下命令: SetRequest (ipRouteDest.10.1.2.3=10.1.2.3, ipRouteMetric.10.1.2.3=2,ipRouteNextHop.10.1.2.3=10.5.4.3) 因为对象标识符ipRouteDest.10.1.2.3不存在,所以代理拒绝执行这个命令,此时网络管理站将接收到的返回信息为(63)。

- A.tooBig

- B.noSuchName

- C.badValue

- D.genError

-

在某个支持SNMPv2 MIB组的代理中,snmpSerialNo对象的当前值为2007。这时,该代理站同时收到两个管理站发来的set请求,这两个set请求的snmpSerialNo值都是2007,当代理站处理完这两个set请求后,其snmpSerialNo的值变为(62)。

- A.2009

- B.2008

- C.2007

- D.2006

-

SNMPv2中规定Gauge32最大值是(59)。

- A.232

- B.232-1

- C.小于232的任意正整数

- D.任意正整数

-

三层交换技术利用(58)进行交换。

- A.MAC地址

- B.IP地址

- C.端口号

- D.API接口

-

当布线结构需要调整时,可通过布线配线系统来重新配置,具体调整手段是通过(57)来实现的。

- A.专用工具

- B.跳线

- C.连接模块

- D.控制器

-

100BaseTx网络所采用的传输介质是(56)。

- A.基带同轴电缆

- B.双绞线

- C.光纤

- D.无线电波

-

特洛伊木马一般分为服务器端和客户端,如果攻击主机为X,目标主机为Y,则(55)。

- A.X既为服务器端又为客户端

- B.Y既为服务器端又为客户端

- C.X为服务器端,Y为客户端

- D.Y为服务器端,X为客户端

-

包过滤防火墙通过(54)来确定数据包是否能通过。

- A.路由表

- B.ARP表

- C.NAT表

- D.过滤规则

-

入侵检测系统IDS需要分析的数据称为事件,它可以是从系统日志得到的信息,也可能是经过网络协议解析的(53)。

- A.API接口

- B.应用层协议

- C.数据包

- D.资源使用记录

-

计算机病毒是(52)。

- A.设计不完善的计算机程序

- B.已被破坏的计算机程序

- C.编译有错误的计算机程序

- D.以危害系统为目的的特殊的计算机程序

-

XML中的注释用(45)来标记。

- A./* */

- B.//

- C.<* *>

- D.<!-- -->

-

若在网页中需要增加“提交”和“重置”两个按钮,则应将它们的TYPE属性分别设置为(43)。

- A.accept和set

- B.submit和set

- C.accept和reset

- D.submit和reset

-

利用<form>…</form>标记创建表单,属性(44)用于指定输入数据结果显示到哪个窗口。

- A.action

- B.method

- C.onsubmit

- D.target

-

ASP提供的内嵌对象中,(42)只能供目前的访问者在会话的生命期中打开的页面使用。

- A.Application

- B.Session

- C.Request

- D.Response

-

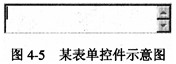

在网页中创建一个如图4-5所示的表单控件,其相应的HTML代码是(41)。

- A.<select size="1" name="T1"></select>

- B.<textarea rows="2" name="T1" cols="20"></textarea>

- C.<input type="radio" value="T1" checked name="R1">

- D.<input type="text" name="T1" size="20">

-

在HTML语言中,窗口标题的标记是(40)。

- A.<html>

- B.<head>

- C.<title>

- D.<body>

-

信息产业部电子教育与(全国电子信息应用教育中心)在其网站开通计算机技术与软件专业技术资格(水平)证书查询服务,属于(39)模式。

- A.G2B

- B.G2C

- C.G2E

- D.G2G

-

利用126电子邮箱发送电子邮件时,从发件人计算机到126邮件服务器使用(38)协议。

- A.SMTP

- B.POP3

- C.HTtP

- D.TELNET

-

在因特网中,域名与IP地址之间的翻译是由(37)来完成的。

- A.代理服务器

- B.Web服务器

- C.域名服务器

- D.TFTP服务器

-

有4个B类网络地址:183.69.16.254,183.69.17.1,183.69.32.254和183.69.33.1,如果子网掩码为 255.255.240.0,则以下说法中正确的是(35)。

- A.183.69.16.254和183.69.32.254属于同一子网

- B.183.69.17.1和183.69.32.254属于同一子网

- C.183.69.16.254和183.69.33.1属于同一子网

- D.183.69.32.254和183.69.33.1属于同一子网

-

按照IPv6的地址表示方法,以下地址中属于lPv4地址的是(36)。

- A.0000:0000:0000:0000:0000:FFFF:1234:1180

- B.0000:0000:0000:1111:1111:FFFF:1234:1180

- C.0000:0000:FFFF:FFFF:FFFF:FFFF:1234:1180

- D.FFFF:FFFF:FFFF:FFFF:FFFF:FFFF:1234:1180

-

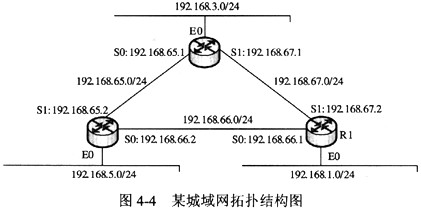

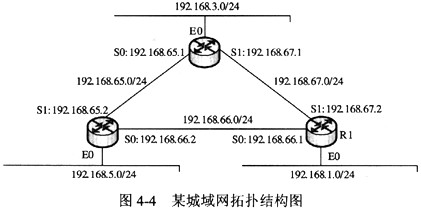

某城域网拓扑结构如图4-4所示。如果该路由器R1接收到一个源IP地址为192.168.1.10、目的IP地址为192.168.3.20的IP数据报,那么它将把此IP数据报投递到IP地址为(34)的路由器端口上。

- A.192.168.66.1

- B.192.168.66.2

- C.192.168.67.1

- D.192.168.67.2

-

某IP地址的十六进制表示是2C3F5481,这是一个(33)IP地址。

- A.A类

- B.B类

- C.C类

- D.D类

-

以下IP地址中,属于单播地址的是(32)。

- A.10.3.2.255/24

- B.172.31.129.255/18

- C.192.168.24.59/30

- D.224.100.57.211

-

在OSI参考模型中,上层协议实体与下层协议实体之间的逻辑接口叫做服务访问点(SAP)。应用层的服务访问点是(30)。

- A.IP地址

- B.MAC地址

- C.端口号

- D.用户界面

-

IPv4地址可划分为{网络号,主机号}两部分。其中,网络号部分用来识别(31)。

- A.主机

- B.网段

- C.子网

- D.网卡

-

UDP数据报格式中,(29)字段是可选的。

- A.源端口号

- B.目的端口号

- C.总长度

- D.校验和

-

ISO组织制定的OSI参考模型中,实现端用户之间可靠通信的协议层是(28)。

- A.网络层

- B.传输层

- C.会话层

- D.应用层

-

以下各种网络设备中,不是工作于数据链路层的设备是(27)。

- A.调制解调器

- B.网卡

- C.以太网交换机

- D.网桥

-

使用海明码进行前向纠错,假定码字为a6 A5 A4 A3 A2 A1 A0,并且有下面的监督关系式: S2=a2+a4+a5+a6 S1=a1+a3+a5+a6 S0=a0+a3+a4+a6 若S2S1S0=110,则表示出错位是(26)。

- A.a3

- B.a4

- C.a5

- D.a6

-

若数据链路的发送窗口尺寸WT=4,在发送3号帧并接到2号帧的确认帧后,发送方还可连续发送(25)。

- A.2帧

- B.3帧

- C.4帧

- D.1帧

-

采用脉码调制(PCM)方法对声音信号进行编码,若采样频率为8000Hz,量化级为256级,那么数据传输率要达到(23)。

- A.64Kb/s

- B.48Kb/s

- C.56Kb/s

- D.32Kb/s

-

采用相一幅调制(PAM)技术在带宽为32kHz的无噪声信道上传输数字信号,每个相位处都有两种不同幅度的电平。若要达到192Kb/s的数据速率,至少要有(24)种不同的相位。

- A.2

- B.4

- C.8

- D.16

-

同步数字体系(SDH)是一个基于(22)技术的数字传输网络。

- A.频分多路复用

- B.时分多路复用

- C.波分多路复用

- D.码分多址复用

-

有一脉冲信号周期为20ms,信号有效值状态个数为8。用四进制代码表示上述信号,其数据传输速率是(21)。

- A.100b/s

- B.150b/s

- C.1000b/s

- D.1500b/s

-

我国软件著作权受法律保护的期限是(20)。一旦保护期限届满,权利自行终止,成为社会公众可以自由使用的知识。

- A.10年

- B.20年

- C.作者终生及其死亡后20年

- D.作者终生及其死亡后50年

-

在下列图表类型中,Excel不能创建(18)。

- A.气泡图

- B.XY散点图

- C.股价图

- D.正态曲线分布图

-

在PowerPoint中,将一张幻灯片上的所有内容全部选定的命令快捷键是(19)。

- A.Ctrl+A

- B.Ctrl+C

- C.Ctrl+D

- D.Ctrl+V

-

如果已知一个Excel表格A1单元格是空格,A2单元格的内容为数值2,A3单元格的内容为数值3, A4单元格的内容为数值4.5,A5单元格的内容为数值5.5,A6单元格的内容为“=COUNT (A1:A5)”,那么,A6单元格显示的内容应为(17)。

- A.4

- B.5

- C.6.5

- D.15

-

在word文字处理软件的界面上,单击工具栏上的“

”按钮,能完成(16)功能。

”按钮,能完成(16)功能。- A.复制

- B.粘贴

- C.选择性粘贴

- D.打印预览

-

在Word中,如果要选择多个文本框对象,可(15)。

- A.按住Tab键不放,用鼠标分别单击各个文本框

- B.按住Ctrl键不放,用鼠标分别单击各个文本框

- C.按住Shift键不放,用鼠标分别单击各个文本框

- D.按住Alt键不放,用鼠标分别单击各个文本框

-

在Windows系统中,通过设置文件的(14),可以使其成为“存档”文件。

- A.格式

- B.状态

- C.类型

- D.属性

-

以下Windows环境下的各种操作中,不正确的是(13)。

- A.同时按Ctrl+Shift键可进行各种汉字输入方法的切换操作

- B.用Shift+Delete键删除的文件还可以从回收站中执行还原操作来恢复

- C.在文件夹中删除应用程序的方法往往不能彻底卸载软件产品

- D.用Delete键删除的文件还可以从回收站中执行还原操作来恢复

-

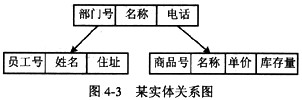

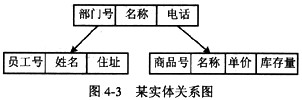

某商场的部门、员工和商品三个实体之间的关系如图4-3所示。假设每个部门有若干名员工,每种商品只能由一个部门负责销售,那么部门到员工、部门到商品之间分别存在(12)的联系。

- A.1:1和1:1

- B.1:1和1:n

- C.1:n和1:1

- D.1:n和1:n

-

测试是保证软件质量的重要手段。根据国家标准GB 8566—1988《计算机软件开发规范》的规定,应该在(10)阶段制定系统测试计划。

- A.需求分析

- B.概要设计

- C.详细设计

- D.系统测试

-

在某学校的综合管理系统设计阶段,教师实体在学籍管理子系统中被称为“教师”,而在人事管理子系统中被称为“职工”,这类冲突被称之为(11)。

- A.语义冲突

- B.命名冲突

- C.属性冲突

- D.结构冲突

-

若磁盘的转速提高一倍,则(8)。

- A.平均寻道时间减半

- B.平均存取时间减半

- C.平均寻道时间不变

- D.存储道密度提高一倍

-

以下内容中,(9)应写入操作手册。

- A.描述系统对各种输入数据的处理方法

- B.说明系统升级时产商提供的服务

- C.描述系统处理过程的各个界面

- D.说明系统各部分之间的接口关系

-

实现容错计算的主要手段是冗余。(7)中动态冗余的典型例子是热备系统和冷备系统。

- A.结构冗余

- B.信息冗余

- C.时间冗余

- D.冗余附加技术

-

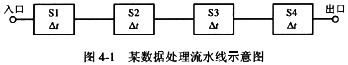

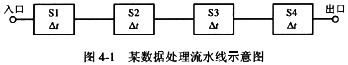

数据处理流水线如图4-1所示。若每隔△t流入一个数据,连续流入4个数据,则该流水线的实际吞吐率为(5)。

- A.

- B.

- C.

- D.

- A.

-

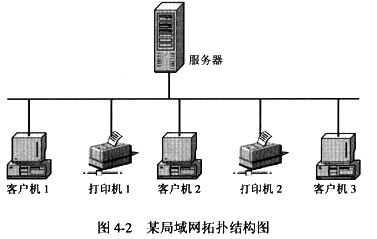

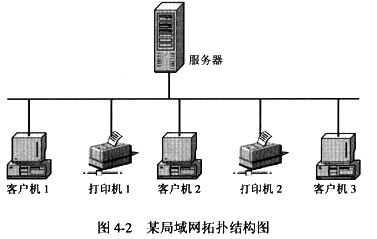

某局域网中有1台打印服务器、3台客户机和2台打印机,其连接拓扑如图4-2所示。在该系统中,打印服务器根据某台客户机的请求,将数据在一台打印机上输出。设打印服务器、各客户机及各打印机的可用性分别为a、b、c,则该系统的可用性为(6)。

- A.ab3c3

- B.a(1-b3)(1-c2)

- C.a(1-b)3(1-c)2

- D.a(1-(1-b)3)(1-(1-c)2)

-

在虚拟存储系统中,相联存储器的访问方式是(4)寻址的。

- A.直接

- B.按地址

- C.按内容

- D.先入后出访问

-

以下各数值中,最小的数是(3)。

- A.1011000110.0101B

- B.301.55

- C.1D3.51H

- D.377.56O

-

在计算机中,最适合进行数字加减运算的数字编码是(2)。

- A.原码

- B.反码

- C.补码

- D.移码

-

如果主存容量为128MB,且按字节编址,表示该主存地址至少应需要(1)位。

- A.7

- B.14

- C.24

- D.27

”按钮,能完成(16)功能。

”按钮,能完成(16)功能。