软件水平考试(初级)网络管理员上午(基础知识)模拟试卷21

-

(59)

- A.2kHz

- B.4kHz

- C.16kHz

- D.64kHz

-

(57)

- A.sends

- B.personates

- C.receives

- D.writes

-

(58)

- A.channel

- B.computation

- C.speed

- D.bandwidth

-

(56)

- A.asymmetric

- B.compressed

- C.irregularity

- D.symmetric

-

(75)is a clickable string or graphic that points to another Web page or document。

- A.Anchor

- B.Browser

- C.Hypertext

- D.Hyperlink

-

A typical application of this(71)is ADSL. It is emerging as the technology for home-and small-office Internet connectivity. It provides either 1.5 Mb/s~8 Mb/s from the network to the user and 64 Kb/s~512 Kb/s in the reverse direction depending on the distance, 12 000 or 18 000 feet.. The different speed for each direction gives it the(72)label. ADSL is designed to take advantage of the fact that video-on demand, telecommuting, and Internet access traffic are inherently asymmetrical. The user(73)a brief message up to the network and receives a ton of data coming back, either a movie or a piece of data download. Under such a scenario, low-speed traffic to the network is just fine. ADSL delivers high(74)where you need it and only uses a single copper pair. Through multiplexing, it also reserves(75)of the bandwidth for POTS.

- A.FTTH

- B.HFC

- C.FTTC

- D.HDSL

-

(73)is the sending and receiving of the message by computer. It is a fast, low-cost way of communicating worldwide。

- A.WWW

- B.E-mail

- C.TFTP

- D.TELNET

-

(74)is a complex consisting of two or more connected computing units, it is used for the purpose of data communication and resource sharing。

- A.Computer network

- B.Computer device

- C.Computer processor

- D.Computer storage

-

Files can be lost or destroyed accidentally. Keep(72)copies of all data on removable storage media。

- A.back

- B.black

- C.backdown

- D.backup

-

One solution to major security problems is(71), which are frequently installed to fix known security holes。

- A.additions

- B.compensations

- C.patches

- D.complements

-

(49)

- A.丰富的信息资源

- B.便利的通信服务

- C.快捷、方便的电子商务

- D.电子公告牌

-

(47)

- A.ATM

- B.TCP/IP

- C.Novell

- D.X.25

-

(48)

- A.通信线路、路由器、服务器和客户机

- B.路由器、服务器、客户机和信息资源

- C.通信线路、路由器、服务器和信息资源

- D.通信线路、路由器、服务器、客户机、信息资源

-

Internet是由美国的(43)发展和演化而来的,Internet上许多不同的复杂网络和许多不同的计算机赖以通信的基础是(44)。不属于因特网的重要作用的是(45)。因特网的主要组成部分包括(46)。

- A.ARPANET

- B.CSNET

- C.Milnet

- D.BITNET

-

(44)

- A.IP包交换

- B.传输层连接

- C.并发连接

- D.超链接

-

(45)

- A.它保留现有以太网的基础设施,而不必把还能工作的设备扔掉

- B.以太网交换机有着各类广泛的应用——与现行的中继器结合,网络交换机可以用来将超载的网络分段

- C.其技术是基于以太网的

- D.在交换式以太网上使用的介质不多,仅用光缆和3类双绞线,不可以使用同轴电缆

-

(42)

- A.网络协议

- B.通信费用

- C.设备种类

- D.主机类型

-

交换式局域网的核心是(34)。局域网交换机可以在交换机的多个端口之间同时建立多个(35)。对于交换式以太网的说法不正确的是(36)。

- A.路由器

- B.服务器

- C.局域网交换机

- D.带宽

-

计算机网络拓扑是通过网中结点与通信线路之间的几何关系表示网络中各实体间的(30)。

网络拓扑设计的优劣将直接影响到网络的性能、可靠性与(31)。

- A.联机关系

- B.结构关系

- C.主次关系

- D.层次关系

-

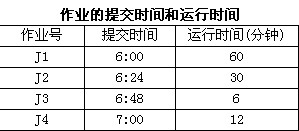

作业J1,J2,J3,J4的提交时间和运行时间见下表。若采用短作业优先调度算法,则作业调度次序为(18),平均周转时间为(19)分钟(这里不考虑操作系统的开销)。

- A.J1→J3→J4→J2

- B.J4→J3→J2→J1

- C.J3→J4→J2→J1

- D.J1→J2→J3→J4

-

(40)

- A.30

- B.45

- C.60

- D.72

-

已知字母“G”的ASCH码,在其高位前再加上1位奇偶校验位后的机器码是 01000111,则“L”和“M”的8位机器码分别为(2)和(3)。

- A.11001100

- B.11001101

- C.100110

- D.1001100

-

(38)

- A.11001100

- B.11001101

- C.1001101

- D.1001100

-

多媒体制作公司甲擅自将工程师乙发表在《计算机应用》上的系列文章《多媒体制作技术与方法》制作成光盘,则甲(65)。

- A.侵犯了乙的著作权,但未侵犯《计算机应用》的著作权

- B.同时侵犯了乙和《计算机应用》的著作权

- C.侵犯了《计算机应用》的著作权,但未侵犯乙的著作仅

- D.既未侵犯乙的著作权,也未侵犯《计算机应用》的著作权

-

下列说法错误的是(63)。

- A.服务攻击是针对某种特定网络的攻击

- B.非服务攻击是针对网络层协议而进行的

- C.主要的渗入威胁有特洛伊木马和陷井

- D.潜在的网络威胁主要包括窃听、通信量分析、人员疏忽和媒体清理等

-

我国标准分为国家标准、行业标准、地方标准和企业标准四类,(64)是国家标准的代号。

- A.GB

- B.QJ

- C.Q

- D.DB

-

安全单向散列函数不具备的特征是(62)。

- A.能处理任意大小的信息,其生成的信息摘要数据块长度总是具有固定的大小

- B.对同一个源数据反复执行该函数得到的信息摘要相同

- C.具有可逆性,可以通过信息摘要重新生成原始数据信息

- D.生成的信息摘要是不可预见的,原始数据信息的一个微小变化都会对新产生的信息摘要产生很大影响

-

认证(Authentication)是防止(61)攻击的重要技术。

- A.主动

- B.被动

- C.黑客

- D.偶然

-

网络管理系统中,管理对象是指(60)。

- A.网络系统中各种具体设备

- B.网络系统中各种具体软件

- C.网络系统中各类管理人员

- D.网络系统中具体可以操作的数据

-

在众多的服务器中,(53)是最为重要的服务器。

- A.文件服务器

- B.网络打印服务器

- C.网络通信服务器

- D.网络数据库服务器

-

SNMP报文中包含3种信息用于身份鉴别,但不包括(59)选项。

- A.发送方IP地址

- B.共同体名称

- C.有关数据

- D.发送方SNMP实体的传输层地址

-

DNS(Domain Name System)来源于UNIX主机,有时与BSDUNIX的BIND服务相同,使用DNS时,DNS工作站应该(52)。

- A.至少配置一个DNS服务器的IP地址

- B.不能使用静态的IP地址

- C.可以使用DHCP服务器动态设置DNS的IP地址

- D.不能使用DHCP服务器动态设置DNS的IP地址

-

一台PC服务器,安装Linux并配置DNS服务。检查文件(47)发现内容为“order hosts”。

- A./etc/resolv.conf

- B./etc/host.conf

- C./etc/linux.conf

- D./etc/sys.conf

-

Windows NT和Net Ware相比有(51)。

- A.Windows NT的文件服务功能更强

- B.Windows NT占用服务器资源更少

- C.Windows NT提供的目录服务器更好

- D.Windows NT价格低,安全性好

-

如果要把一个程序文件和已经编辑好的邮件一起发给一位朋友,应当按Netscape邮件编写窗口中的(42)按钮。

- A.Send

- B.Quote

- C.Attach

- D.Address

-

midas WWW是基于(40)系统的浏览程序。

- A.DOS

- B.Windows 3.X

- C.X-Window

- D.Windows 9X

-

<BASE>标记的属性TARGET=“_blank”表示(41)。

- A.在屏幕上出现一行空格

- B.被连接的文件放在一个预先设定的新窗口中

- C.被链接的文件放在一个未预先设定的新窗口中

- D.被链接的文件内插入一个空格

-

建筑物内部的结构化布线系统通常包含(39)。

- A.垂直竖井与水平布线两部分

- B.垂直竖井、水平布线和访问外部服务等3个部分

- C.垂直竖井与访问外部服务两部分

- D.水平布线与访问外部服务两个部分

-

在某个学校,在办公室需要连接相同的两个局域网,可选用(33),其成本是最低的。

- A.HUB

- B.网桥

- C.路由器

- D.网关

-

在Token Bus与Token Ring的讨论中,以下(32)是环维护工作需要完成的任务。

Ⅰ.环初始化

Ⅱ.用户使用权限

Ⅲ.新结点加入与撤出环

Ⅳ.优先级

Ⅴ.操作系统版本更新

- A.Ⅰ、Ⅱ、Ⅲ

- B.Ⅰ、Ⅱ、Ⅴ

- C.Ⅰ、Ⅱ、Ⅳ

- D.Ⅱ、Ⅴ

-

为了支持不同的传输介质,快速以太网提供了3种技术标准,即100BASE-T4, 100BASE-TX,100BASE-FX。100BASE-TX使用(31)。

- A.4对、3类线

- B.2对、3类线

- C.4对、5类线

- D.2对、5类线

-

NDIS规范包括了OSI模型的第(30)层。

- A.1

- B.1和2

- C.2

- D.2和2

-

在IP协议的数据报报头中,与分片和重新组装无关的字段有( )。

- A.TYL

- B.Offset

- C.More flag

- D.Length

-

IP协议提供的是(27)类型。

- A.面向连接的数据报服务

- B.无连接的数据报服务

- C.面向连接的虚电路服务

- D.五连接的虚电路服务

-

TCP/IP协议的最高层等于OSI协议的(28)。

- A.5-7层

- B.6-7层

- C.第7层

- D.4-6层

-

下列关于因特网的网络互联层的说法,(26)是正确的。

- A.IP协议除了提供端对端的分组分发功能外,还提供了标识主机和网络的地址功能

- B.IP协议主管在两个主机之间建立直接的链路

- C.ICMP协议作为TCP协议的附加,来报告网络的故障

- D.主机和网络的地址功能是由TCP层主管和识别的

-

在Internet服务中,标准端口号是指(25)。

- A.网卡上的物理端口号

- B.主机在HUB上的端口号

- C.网卡在本机中的设备端口号

- D.TCP/IP协议中定义的服务端口号

-

通信信道的每一端可以是发送端,也可以是接收端,信息可由这一端传输到那一端,也可以由那一端传输到这一端。但在同一时刻里,信息只能有一个传输方向的通信方式称为(24)。

- A.单工通信

- B.半双工通信

- C.全双工通信

- D.模拟通信

-

ATM使用(22)多路复用技术。

- A.WDM

- B.TDM

- C.ATDM

- D.FDM

-

在模拟音频信道上传输数字信号,必须使用(23)。

- A.编码器

- B.加密器

- C.调制解调器

- D.复用器

-

脉冲代码调制的传输过程是:先将模拟信号经采样、量化、碥码后变成数字信号,经信道传输到接收端,先由译码器恢复出采样值,再经(21)滤出模拟基带信号。

- A.低通滤波器

- B.高通滤波器

- C.串并变换器

- D.中继器

-

在进程管理中,当(20)时,进程从运行状态变为就绪状态。

- A.时间片用完

- B.等待某一事件

- C.等待的事件发生

- D.等待的事件完成

-

在数据库设计中,将E-R图转换成关系数据模型的过程属于(19)。

- A.需求分析阶段

- B.逻辑设计阶段

- C.概念设计阶段

- D.物理设计阶段

-

分时操作系统的主要特点是(18)。

- A.个人独占计算机资源

- B.自动控制作业运行

- C.高可靠性和安全性

- D.多个用户共享计算机资源

-

操作系统在实现虚拟存储器时,可用的内存页面替换算法有多种,Windows 98所采用的算法是(17)。

- A.最有淘汰算法(OPT)

- B.先进先出淘汰算法(FIFO)

- C.最近最少使用淘汰算法(LRU)

- D.最近未使用淘汰算法(NUR)

-

在文件系统中,用户数据的访问通常以(16)为单位。

- A.文件

- B.磁盘块

- C.记录

- D.字节

-

在文件系统中,文件的不同物理结构有不同的优缺点。在下列文件的物理结构中(15)结构不具有直接读写文件任意一个记录的能力。

- A.顺序结构

- B.链接结构

- C.索引结构

- D.Hash结构

-

设某流水线计算机主存的读/写时间为100ns,有一个指令和数据合一的Cache,已知该Cache的读/写时间为10ns,取指令的命中率为98%,取数的命中率为95%。在执行某类程序时,约有1/5指令需要存/取一个操作数。假设指令流水线在任何时候都不阻塞,则设置Cache后,每条指令的平均访存时间约为(14)。

- A.12ns

- B.15ns

- C.18ns

- D.120ns

-

用定点补码表示纯小数,采用8位字长,编码10000000表示的十进制数是(4)。

- A.-1

- B.-2

- C.1

- D.2