软件水平考试(中级)网络工程师上午(基础知识)试题模拟试卷28

-

(76)

- A.period

- B.days

- C.epoch

- D.phase

-

(74)

- A.scarcity

- B.lack

- C.deficiency

- D.shortage

-

(75)

- A.restrict

- B.limited

- C.imprison

- D.confine

-

Ipv6 is(71)for "Internet Protocol Version 6"。Ipv6 is the "next generation" protocol design by the IETF to(72)the current version Inernet Protocol, IP Version 4. Most of today's internet uses Ipv4, which is now nearly twenty years old. Ipv4 has been remarkably resilient in spite of its age, but it is beginging to have problems. Most importantly, there is a growing(73)of Ipv4 addresses, which are needed by all new machines added to the Internet. Ipv6 fixs a number of problems in Ipv4, shch as the(74)number of available Ipv4 addresses. It also adds many improvements to Ipv4 in areas such as souting and network autoconfiguration. Ipv6 is expected to gradually replace Ipv4, with the two coexing for a number of years during a transition(75)A.

- A.short

- B.abbreviate

- C.abbreviation

- D.initial

-

(73)

- A.substitution

- B.replace

- C.switchover

- D.swap

-

(71)

- A.FTP

- B.UDP

- C.IP

- D.HTTP

-

(69)

- A.Email address and IP address

- B.MAC address and port address

- C.MAC address and IP address

- D.port number and IP address

-

(70)

- A.full-duplex

- B.half-duplex

- C.simplex

- D.complex

-

In the following essay, each blank has four choices. Choose the most suitable one from the four choices and write down in the answer sheet.

- A(66)is basically an end point of a communication link between two applications. Sockets that extend over a network connect two or more applications running on separate computers at tached to the network. A socket(67)two addresses:(68). Sockets provide a(

- A.program

- B.UDP

- C.socket

- D.TCP

-

(68)

- A.is made of

- B.composed of

- C.is composed of

- D.is consisted of

-

(66)

- A.站点的计数器控制

- B.站点有无数据发送

- C.站点优先级

- D.时间退避

-

在CSMA/CD传输控制方式中,冲突次数多的一个帧,其发送的优先程度(28)。在DQDB协议中,一个站点得到一个空时槽时,它可以使用或放过,这是通过(29)。

- A.高

- B.不变

- C.降低

- D.不定

-

(64)

- A.利用磁盘分区管理软件同时实现FAT32到NTFS的无损转换和文件拷贝

- B.先把FAT32分区格式化为NTFS分区,再把盘上的文件转换为NTFS文件

- C.先把分区中的文件拷贝出来,然后把分区格式化为NTFS,再把文件复制回去

- D.利用分区转换工具"Convert.exe”将FAT32转换为NFS并实现文件拷贝

-

下面有关NTFS文件系统优点的描述中,(5)是不正确的。要把FAT32分区转换为NTFS分区,并且保留原分区中的所有文件,不可行的方法是(6)。

- A.NTFS可自动地修复磁盘错误

- B.NTFS可防止未授权用户访问文件

- C.NTFS没有磁盘空间限制

- D.NTFS支持文件压缩功能

-

(62)

- A.0.5

- B.0.54

- C.0.62

- D.0.65

-

(60)

- A.0.9

- B.0.94

- C.0. 992

- D.0.996

-

(61)

- A.0.882

- B.0.896

- C.0.925

- D.0.94

-

(59)

- A.两子系统同时同步运行,当联机子系统出错时,退出服务,由备份系统接替

- B.备份系统处于电源开机状态,一旦联机子系统出错,立即切换到备份系统

- C.两子系统交替处于工作和自检状态,当发现一子系统出错时,它不再交替到工作状态

- D.两子系统并行工作,提高机器速度,一旦一个子系统出错,放弃并行工作

-

发展容错技术可提高计算机系统的可靠性。利用元件冗余可保证在局部有故障的情况下系统正常工作。带有热备份的系统称为(61)系统。它是(62),因此只要有一个子系统能正常工作,整个系统仍能正常工作。

当子系统只能处于正常工作和不工作两种状态时,可以采用如图2(a)所示的并联模型,若单个子系统的可靠性都为0.8时,图2所示的三个子系统并联后的系统可靠性为(63)。若子系统能处于正常和不正常状态时,我们可以采用如图2(b)所示的表决模型,若图中有任何两个以上子系统输出相同时,则选择该输出作为系统输出。设单个子系统的可靠性为0.8时,整个系统的可靠性为(64);若单个子系统的可靠性为0.5时,整个系统的可靠性为(65)。

- A.并发

- B.双上

- C.双重

- D.并行

-

SNMP实体由一个或多个(60)组成。

- A.引擎和SNMP应用

- B.引擎

- C.SNMP应用

- D.原语

-

(55)

- A.Ping服务器名字

- B.Http://服务器名字

- C.Nslookup服务器名字

- D.Netstat服务器名字

-

将本地网络与一个远程工作站相连,需要(59)网桥(桥接器)。

- A.在互连两端各装一个

- B.在远程安装一个

- C.在本地网络安装一个远程

- D.在本地网络安装一个本地

-

(54)

- A.ResourceConfig

- B.ServerRoot

- C.AccessFile

- D.ServerName

-

(53)

- A.httpd.conf

- B.srm.conf

- C.access.conf

- D.apache.conf

-

(52)

- A.httpd

- B.init0

- C.inted

- D.init 6

-

下面关于sniffer的说法中不正确的是(53)。

- A.sniffer是一种常用的收集有用数据的方法,这些数据可以是用户的账号和密码,可以是一些商用机密数据等

- B.Sniffer程序可以监听不同网段的主机

- C.必须以root的身份使用sniffer程序

- D.以太网sniffing是指对以太网设备上传送的数据包进行侦听,发现感兴趣的包

-

linux下在安装了Web服务器后,当在inted下启动时,在系统文件/etc/senices中要添加(54),在单独运行时,命令是(55)。Web系统的系统配置文件(56),它定义了服务器在DNS数据库中注册的主机名,这是通过(57)命令定义的。测试WWW服务是否运行可以通过命令(58)。

- A.http<80>/tcp

- B.http stream tcp

- C.Server Type inted

- D.Port 80

-

Windows NT和NetWare相比(52)。

- A.文件服务功能更强

- B.占用服务器资源更少

- C.提供的目录服务器更好

- D.价格低,安全性好

-

在UNIX操作系统中,若用户键入的命令参数的个数为1时,执行cat$1命令;若用户键入的命令参数的个数为2时,执行cat>>$2<$1命令。请将下面所示的Shell程序的空缺部分补齐。 case(51)in 1)cat$1;; 2)cat>>$2<$1;; *)echo#'default……' esac (51)

- A.$$

- B.$@

- C.$#

- D.$*

-

(47)

- A.route add default 202.114.110.254

- B.route add default 202.114.100.254

- C.route add-host 202.114.100.1/24 gw 202.114.110. 254

- D.route add-net 0.0.0.0/32 gw 202.114.00.254

-

(45)

- A.RIP

- B.BGP

- C.OSPF

- D.EGP

-

(46)

- A.route add-net 202.114.100.0/24 gw 10.1.1.1

- B.route add-net 202.114.100.0/24 gw 10.1.1.2

- C.route add-net 202.114.100.0/24 gw 10.1.1.2 echo "1" >/proc/sys/net/ipv4/ip_forward

- D.route add-net 202.114.110.0/24 gw 10.1.1.1; echo "1" >/proc/sys/net/ipv4/ip_forward

-

(44)

- A.ifconfig-up ethl 10.1.1.2/8

- B.ifconfig ethl 10.1.1.2 255.0.0.0 up

- C.ifconfig ethl 10.1.1.2 up netmask 255.0.0.0

- D.ifconfig ethl 10.1.1.2/8; ifconfig ethl up

-

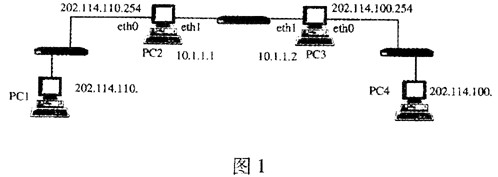

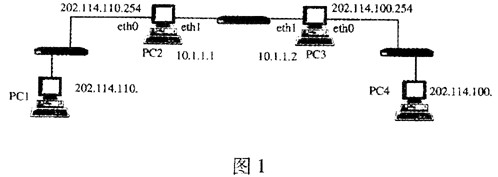

四台Linux主机通过图1所示的方式互联起来,则实现PCI与PC4之间互访的步骤为:

1.运行(46 命令关闭计算机,在PC2与PC3上添加第二块网卡(ethl),重新启动;

2.在PC2与PC3上为第二块网卡分配IP地址,并激活该网络接口,对于PC3,应执行(47);

3.如果使用routed作为路由器进程,则作为路由器的PC2与PC3仅支持路由协议(48);如果在PC2与PC3上设置静态路由信息并开启路由功能,对于PC2则应执行(49);

4.在PC1和PC4上配置各自的默认网关,对于PCI,应执行(50)。

- A.reboot

- B.shutdown

- C.init 0

- D.init 6

-

保密个人信息的措施包括(45)。

- A.确保密码保密和安全

- B.确保该站点使用加密技术通过Internet发送这些信息

- C.阅读每个站点上的“隐私策略”

- D.A、B和C

-

CA证书格式要遵循(44)标准。

- A.x.509

- B.x.800

- C.x.30

- D.x.500

-

(40)

- A.身份认证

- B.访问控制

- C.数据加密

- D.身份认证、访问控制和数据加密

-

(38)

- A.防拒认技术

- B.防火墙技术

- C.防病毒技术

- D.防窃听技术

-

(39)

- A.IPsec

- B.SET

- C.S-HTrP

- D.SSL

-

(37)

- A.公钥基础设施

- B.Kerberos鉴别

- C.CA认证中心

- D.通信保密机

-

对照ISO/OSI参考模型中的网络安全服务,在物理层可以采用(39)加强通信线路的安全;在数据链路层,可以采用(40)进行链路加密;在网络层可以采用(41)来处理信息内外网络边界流动和建立透明的安全加密信道;在传输层主要解决进程到进程间的加密,最常见的传输层安全技术有(42)等;为了将低层安全服务进行抽象和屏蔽,最有效的一类做法是可以在传输层和应用层之间建立中间层实现通用的安全服务功能,通过定义统一的安全服务接口向应用层提供(43)安全服务。

- A.防窃听技术

- B.防病毒技术

- C.防火墙技术

- D.防拒认技术

-

IEEE802.1定义了生成树协议STP,把整个网络定义为(38)。

- A.无回路的树结构

- B.有回路的树结构

- C.环形结构

- D.二叉树结构

-

(33)

- A.A类

- B.B类

- C.C类

- D.D类

-

按通信介质分,计算机网络可分为(37)。

- A.有线网和无线网

- B.广域网、局域网和城域网

- C.低速网、中速网和高速网

- D.公用网、专用网和虚拟网

-

(32)

- A.实时、恒定比特率、面向连接

- B.实时、可变比特率、面向连接

- C.非实时、恒定比特率、无连接

- D.非实时、恒定比特率、面向连接

-

(31)

- A.AALI

- B.AAL2

- C.AAL3

- D.AAL4

-

(30)

- A.PMD和TC

- B.PMD和SAR

- C.CS和SAR

- D.CS和PMD

-

ATM网络的协议数据单元称为(32)。ATM适配层分为两个子层,这两个子层是(33)子层。(34)是对应于A类业务的ATM适配层,它提供的业务特点是(35)。如果要传送IP数据报,则需要(36)的支持。

- A.帧

- B.信元

- C.分组

- D.报文

-

通常以太网采用了(31)协议以支持总线型的结构。

- A.总线型

- B.环型

- C.令牌环

- D.载波侦听与冲突检测CSMA/CD

-

(26)

- A.GFC

- B.VPI

- C.CLP

- D.PT

-

令牌总线网中,当所有站都有报文要发送时,最坏情况下等待获得令牌和发送报文的时间应等于(30)。

- A.所有站点传送令牌的时间总和

- B.所有站点传送令牌和发送报文的时间的总和

- C.所有站点传送令牌时间和的一半

- D.所有站点传送令牌和发送报文时间的总和的一半

-

(25)

- A.VPI、VCI都不变

- B.VPI、VCI根据需要变化

- C.VPI不变、VCI根据需要变化

- D.VCI不变、VPI根据需要变化

-

(23)

- A.整个信元

- B.信元头

- C.信元载荷(用户数据)

- D.信元的地址域

-

(24)

- A.TDM

- B.FDM

- C.WDM

- D.ATDM

-

信元是信元交换的单位。为控制差错,在信元中包括CRC校验和,其生成公式为(22),校验和对(23)进行校验。信元交换采用(24)技术进行复用。在交换过程中,当实施VP交换时,其中VPI、VCI的变化情况是(25)。如果在交换过程中出现拥塞,该信息被记录在信元的(26)中。

- A.x8+x7+1

- B.x8+x2+x+1

- C.x16+X12+x+1

- D.x16-I-x15+x2+1

-

若发送信息块为:101,采用垂直奇偶校验的偶校验方式,所得的冗余位为(21)。 011 101 110

- A.101

- B.010

- C.110

- D.111

-

关于OSI参考模型中说法不正确的是(19)。

- A.不同系统同等层之间按相应的协议进行通信,同一系统不同层之间通过接口进行通信

- B.只有最底层物理层完成物理数据传送,其他同等层之间的通信称为逻辑通信

- C.一般用户由最上层的应用层提供服务

- D.数据总是由物理层传输到应用层

-

根据CCITT载波标标准,E1载波的数据传输为(20)。

- A.1.544Mbit/s

- B.1.5Mbit/s

- C.2.048Mbit/s

- D.10Mbit/s

-

(18)

- A.端到端的流量控制

- B.整个网络的拥塞控制

- C.端到端的流量控制和网络的拥塞控制

- D.整个网络的差错控制

-

(17)

- A.是任意的

- B.1个

- C.大于滑动窗口的大小

- D.等于滑动窗口的大小

-

(15)

- A.超时重传

- B.肯定确认(捎带一个分组的序号)

- C.超时重传和肯定确认(捎带一个分组的序号)

- D.丢失重传和重复确认

-

(16)

- A.未被确认及至窗口首端的所有分组

- B.未被确认

- C.未被确认及至退回N值的所有分组

- D.仅丢失的

-

TCP是一个面向连接的协议,它提供连接的功能是(14)的,采用(15)技术实现可靠数据流的传送。为了提高效率,又引入了滑动窗口协议,协议规定重传(16)的分组,这种分组的数量最多可以(17),TCP协议采用滑动窗口协议来解决了(18)。

- A.全双工

- B.半双工

- C.单工

- D.单方向

-

发明专利权保护期限是至申请日开始(13)年。

- A.5

- B.10

- C.20

- D.30

-

我国国家标准代号由大写汉语拼音字母构成,标准编号的后两位数字表示国家标准发布的(12)。

- A.代号

- B.顺序号

- C.编号

- D.年号

-

(11)

- A.在开发初期制定质量保证计划,并在开发中坚持实行

- B.开发工作严格按阶段进行,文档工作应在开发完成后集中进行

- C.严格执行阶段评审

- D.开发前选定或制定开发标准或开发规范,并遵照实施

-

(9)

- A.在开发初期制定质量保证计划,并在开发中坚持实行

- B.开发工作严格按阶段进行,文档工作应在开发完成后集中进行

- C.严格执行阶段评审

- D.开发前选定或制定开发标准或开发规范,并遵照实施

-

(10)

- A.在开发初期制定质量保证计划,并在开发中坚持实行

- B.开发工作严格按阶段进行,文档工作应在开发完成后集中进行

- C.严格执行阶段评审

- D.开发前选定或制定开发标准或开发规范,并遵照实施

-

软件质量包含多方面的内容,(7)、(8)、可移植性和可复用性等是较为重要的质量特性。在软件开发中,必须采取有力的措施,以确保软件的质量,这些措施至少应包括(9)、(10)和(11)。

- A.稳定性

- B.可靠性

- C.数据一致性

- D.可维护性

-

(8)

- A.稳定性

- B.可靠性

- C.数据一致性

- D.可维护性

-

在一个页式存储管理系统中,页表内容如下所示。

页号 绝对页号

0 2

1 1

2 8

(6)若页大小为1K,逻辑地址的页号为2,页内地址为451,转换成的物理地址为(6)。

- A.8643

- B.8192

- C.2048

- D.2499

-

显示卡是(5)之间的接口电路。

- A.主机和显示器

- B.总线和显示器

- C.内存和显示器

- D.主板和显示器

-

SCSI是一种(4)接口。

- A.设备级

- B.智能化、通用型、系统级

- C.部件级

- D.计算机之间

-

为了解决高速CPU与内存之间的速度匹配问题,在CPU与内存之间增加了(2)。

- A.ROM

- B.RAM

- C.FLASHROM

- D.Cache

-

地址码长度为二进制24位时,其寻址范围是(3)。

- A.512KB

- B.1MB

- C.16MB

- D.24MB

-

中断响应时间是指(1)。

- A.从中断处理开始到中断处理结束所用的时间

- B.从发出中断请求到进入中断处理所用的时间

- C.从发出中断请求到中断处理结束所用的时间

- D.从中断处理结束到再次中断请求的时间