软件水平考试(中级)网络工程师上午(基础知识)试题模拟试卷30

-

(82)

- A.Coaxial cable

- B.Optical fiber

- C.Unshielded Twisted-pair Cable

- D.Shielded Twisted-pair Cable

-

(81)

- A.VLAN

- B.LANE

- C.VPN

- D.IPOA

-

(79)

- A.NAT

- B.NCP

- C.DDN

- D.DNS

-

(80)

- A.PPP

- B.PAP

- C.CHAP

- D.LCP

-

(71) In the strength of the carrier signal is varied to represent binary 1 or 0.

(72) is a system that can map a name to an address and conversely an address to an name.

(73) is a three-way handshaking authentication protocol that it's packets are encapsulated in the point-to-point protocol

(74) is an approach that enables an ATM Switch to behave like a LAN switch.

(75) is an guided media which is made of glass or plastic and transmits signals in the form. of light.

- A.ASK

- B.PSK

- C.FSK

- D.FDM

-

(76)

- A.material

- B.equipment

- C.medium

- D.channel

-

(77)

- A.repeaters

- B.radars

- C.telephones

- D.antennas

-

(74)

- A.reflex

- B.distort

- C.bend

- D.absorb

-

(75)

- A.transmitted

- B.transformed

- C.converted

- D.delivered

-

(72)

- A.connect

- B.control

- C.configure

- D.confirm

-

In the following essay, each blank has four choices. Choose the best answer and write down on the answer sheet.

Microwave communication uses(66)-frequency radio waves that travel in straightline sthrough the air. Because the waves cannot(67)with the curvature of the earth, they can be(68)only over short distance. Thus, microwave is a good(69)for sending data between buildings in a city or on a large college campus. For longer distances, the waves must be relayed by means of" dishes" or(70). These can be installed on towers, highbuildings, and mountain tops.

- A.high

- B.low

- C.long

- D.short

-

(71)

- A.通过微机的串口连接交换机的控制台端口

- B.通过Telnet程序远程访问交换机

- C.通过浏览器访问指定IP地址的交换机

- D.通过运行SNMP协议的网管软件访问交换机

-

以太网交换机根据(62)转发数据包。访问交换机的方式有多种,配置一台新的交换机时可以(63)进行访问。在键入交换机命令时可使用缩写形式,在Switch#模式下,如果键入“con”,则表示(64)。

- A.IP地址

- B.MAC地址

- C.LLC地址

- D.PORT地址

-

(69)

- A.0

- B.1

- C.2

- D.3

-

FTP协议是Internet常用的应用层协议,它通过(59)协议提供服务,它是基于 client/Server结构通信的,作为服务器一方的进程,通过监听(60)端口得知有服务请求,在一次会话中,存在(61)个TCP连接。

- A.UDP

- B.TCP

- C.IP

- D.IPX

-

(68)

- A.23

- B.21

- C.25

- D.80

-

(65)

- A.总线型

- B.星型

- C.环型

- D.树型

-

(66)

- A.总线型

- B.星型

- C.环型

- D.树型

-

为两个对等的开放系统之间提供按“请求/应答”方式交换管理信息的协议是(65)。

- A.CMIS

- B.CMIP机

- C.CMIP

- D.MIB-2

-

在LAN拓扑机构中,(22)结构是具有中心节点的拓扑;(23)可以用令牌传递或用CSMA/CD控制媒体访问的拓扑;(24)仅使用象令牌传递这样的确定性的媒体空转法。

- A.总线型

- B.星型

- C.环型

- D.树型

-

一名攻击者向一台远程主机发送特定的数据包,但是不想远程主机响应这个数据包。它采用的攻击手段可能是(63)。

- A.地址欺骗

- B.缓冲区溢出

- C.强力攻击

- D.拒绝服务

-

SNMP定义为依赖(64)数据报服务的应用层协议。

- A.TCP

- B.UDP

- C.IP

- D.IPX

-

(60)

- A.ipconfig

- B.ping

- C.reboot

- D.chkconfig

-

(58)

- A./etc/dhcpd. conf

- B./etc/dhcp. conf

- C./networks/dhcpd. conf

- D./networks/dhcp. conf

-

(59)

- A.touch/var/state/dhcp/dhcpd.1eases

- B.address/var/state/dhcp/dhcpd.1eases

- C.nat/var/state/dhcP/dhcpd.1eases

- D.resolve/var/state/dhcp/dhcpd.1eases

-

DHCP协议的功能是(58)。在Linux中提供DHCP服务的程序是(59);DHCP服务将主机的MAC地址和IP地址绑定在一起的方法是在(60)文件中添加:“host主机名{hardware Ethernet xx.xx.xx.xx.xx.xx fixed-address 192.168.0.9}”配置项;创建DHCP租用文件的命令是(61);通过运行(62)命令可以设置在操作系统启动时自动运行 DHCP服务。

- A.为客户自动进行注册

- B.为客户机自动配置IP地址

- C.使DNS名字自动登录

- D.为WINS提供路由

-

(57)

- A./etc/networks/dhcpd

- B./usr/sbin/dhcp

- C./etc/networks/dhcp

- D./usr/sbin/dhcpd

-

一个典型的网络管理系统可以不包含(57)。

- A.管理员

- B.管理代理

- C.管理信息数据库

- D.代理服务设备

-

下列网络操作系统中,(56)属于对等局域网络操作系统。

- A.Novell Netware

- B.Microsoft Windows NTServer

- C.IBM LAN Server

- D.Microsoft Windows For Workgroup

-

(52)

- A.内部网络与Internet的边界

- B.通过公网连接的总部网络与各分支网络之间的边界

- C.公司内部各虚拟局域网之间

- D.以上所有位置

-

网卡不具有的功能是(55)。

- A.编码

- B.数据缓冲

- C.数据转换

- D.路由选择

-

(50)

- A.由客户机和服务器协同完成任务

- B.将应用程序下载到本地执行

- C.在服务器端,每次只能为一个客户服务

- D.许多终端共享主机资源的多用户系统

-

(51)

- A.物理层、数据链路层、网络层

- B.物理层、数据链路层、传输层

- C.物理层、网络层、表示层

- D.物理层、传输层、表示层

-

(49)

- A.手写签名

- B.数据完整性机制

- C.数字签名机制

- D.加密机制

-

对欲访问特定信息的发起者的身份或者对传送的报文完整性进行合法性审查或核实的行为称为(50)。在日常生活中,我们可以用手写签名来防止否认的发生。在计算机通信中,要解决这类问题,可采用的方法是(51)。关于客户/服务器应用模式,说法正确的是(52)。在理论上,加密能够在OSI模型的任何一层上实现,但是实际上最适合于实现加密的有三层,它们是(53)。网络防火墙的安装位置应该在(54)。

- A.鉴别技术

- B.防火墙技术

- C.加密策略

- D.回拨技术

-

一般讲,对于高速局域网通信容量大时,为了获得更高的性能,应当选用(49)。

- A.同轴电缆

- B.光纤

- C.双绞线

- D.激光

-

(46)

- A.TDM

- B.FDM

- C.WDM

- D.ATDM

-

(45)

- A.高速度、短距离、高成本、粗芯线

- B.高速度、长距离、低成本、粗芯线

- C.高速度、短距离、低成本、细芯线

- D.高速度、长距离、高成本、细芯线

-

(44)

- A.S/0.7C+2tPHY+8tR

- B.2S/0.7C+2tPHY+8tR

- C.2S/0.7C+tPHY+8tR

- D.2S/0.7C+2tPHY+4tR

-

(43)

- A.保持不变

- B.缩小了

- C.扩大了

- D.没有限制

-

以下内容哪些是路由信息中所不包含的(43)。

- A.目标网络

- B.源地址

- C.路由权值

- D.下一跳

-

局域网中使用的传输介质有双绞线、同轴电缆和光纤等。10BASE-T采用3类UTP,规定从收发端到有源集线器的距离不超过(44)m。100BASE-TX把数据传输速率提高了10倍,同时网络的覆盖范围(45)。假设tPHY表示工作站的物理层时延,c表示光速,s表示网段长度,tR表示中继器的时延,在IOBASE-5最大配置的情况下,冲突时槽约等于(46)。光纤分为单模光纤和多模光纤,与多模光纤相比,单模光纤的主要特点是(47),为了充分利用其容量,可使用(48)技术同时传输多路信号。

- A.100

- B.185

- C.300

- D.1000

-

(39)

- A.电话载波通信

- B.CDMA

- C.红外通信

- D.以太网

-

CDMA的IP业务主要用来实现(42)的分组数据业务。

- A.基站

- B.远程站

- C.用户本地网

- D.移动台

-

(38)

- A.数字数据

- B.模拟数据

- C.数字信号

- D.模拟信号

-

(37)

- A.同一时间占有不同带宽资源

- B.同一时间占有相同带宽资源

- C.不同时间占有不同带宽资源

- D.不同时间占有相同带宽资源

-

在FDM中,主要通过(37)技术,使各路信号的带宽(38)。使用FDM的所有用户(39)。从性质上说,FDM比较适合于传输(40),FDM的典型应用是(41)。

- A.频谱

- B.频谱搬移

- C.频率编码

- D.频分多址

-

(36)

- A.不重叠,无隔离带

- B.重叠,无隔离带

- C.不重叠,有隔离带

- D.重叠,有隔离带

-

ATM网络采用了许多通信量管理技术以避免拥塞现象的出现,其中(33)是防止网络过载的第一道防线。

- A.连接许可

- B.选择性信元丢弃

- C.通信量整型

- D.使用参数控制

-

公用数据网对于外部用户提供的界面大多采用国际标准,这个标准是CCITT制订的(36)。

- A.X.25建议

- B.X.100建议

- C.X.20建议

- D.X.21建议

-

(32)

- A.X1

- B.X2

- C.X1和X2

- D.非X1且非X2

-

(31)

- A.255.255.255.0

- B.255.255.250.0

- C.255.255.248.0

- D.255.255.240.0

-

(30)

- A.255.255.255.0

- B.255.255.250.0

- C.255.255.248.0

- D.255.255.240.0

-

(29)

- A.4

- B.8

- C.10

- D.16

-

采用可变长子网掩码VLSM技术可以把大的网络分成小的子网,例如把子网掩码为 255.255.0.0的网络40.15.0.0分为两个子网,假设第一个子网为40.15.0.0/17,则第二个子网为(28)。假设用户X1有2000台主机,则至少应给他分配(29)个C类网络,如果分配给用户X1的网络号为196.25.64.0,则指定给Xl的子网掩码为(30);假设给用户X2分配的C类网络号为196.25.16.0~196.25.31.0,则X2的子网掩码应为(31);如果路由器收到一个目标地址为11000100.00011001.01000011.00100001的数据报,则该数据报应送给(32)用户。

- A.40.15.1.0/17

- B.40.15.2.0/17

- C.40.15.100.0/17

- D.40.15.128.0/17

-

当一台主机从一个网络移到另一个网络时,以下说法正确的是(26)。

- A.必须改变它的IP地址和MAC地址

- B.必须改变它的IP地址,但不需改动MAC地址

- C.必须改变它的MAC地址,但不需改动IP地址

- D.MAC地址、IP地址都不需改动

-

下列关于传输服务的面向连接服务和无连接服务说法中正确的是(27)。

- A.面向连接的服务是可靠的服务,无连接的服务也可以提供可靠服务

- B.面向连接的服务是可靠的服务,而无连接的服务只能提供不可靠的服务

- C.面向连接的服务和无连接的服务都提供不可靠的服务

- D.以上说法都不正确

-

各种网络在物理层互连时要求(24)。

- A.数据传输率和链路协议都相同

- B.数据传输率相同,链路协议可不同

- C.数据传输率可不同,链路协议相同

- D.数据传输率和链路协议都可不同

-

有关UDP协议说法不正确的是(25)。

- A.UDP是一种简单的面向数据报的传输协议。

- B.UDP实现的是不可靠、五连接的数据报服务。

- C.UDP通常用于不要求可靠传输的场合。

- D.UDP不用于客户机/服务器模式中。

-

(22)

- A.ABR

- B.CBR

- C.UBR

- D.n-VBR

-

(23)

- A.85%

- B.87%

- C.92%

- D.90%

-

(21)

- A.VPI变化,VCI不变

- B.VPI不变,VCI变化

- C.VPI变化,VCI变化

- D.VPI不变,VCI不变

-

(20)

- A.FDM

- B.TDM

- C.WDM

- D.ATDM

-

ATM网络中使用信元作为传输数据的基本单位,当信元从用户端进入网络中第一个交换机后,信元头中修改的部分是(19)。信元传输采用(20)。当进行VP交换时, VPI和VCI的变化情况是(21)。当需要传输压缩的视频流数据时,采用的服务类别最好是(22)。当AAL层采用AAL5协议传输数据时,可以达到的有效数据传输率(除去开销)为(23)。

- A.VCI

- B.GFC

- C.CLP

- D.PT

-

按制定标准的不同层次和适应范围,标准可分为国际标准、国家标准、行业标准和企业标准等,(17)制定的标准是国际标准。

- A.IEEE、GJB

- B.ISO、IEEE

- C.ISO、ANSI

- D.ISO、IEC

-

我国注册商标的保护期限是(18)。

- A.5年

- B.10年

- C.15年

- D.20年

-

(16)

- A.用例图

- B.序列图

- C.协作图

- D.类图

-

(15)

- A.用例图

- B.序列图

- C.协作图

- D.类图

-

UML提供了一系列的图支持面向对象的分析与设计,其中(13)给出系统的静态设计视图;(14)对系统的行为进行组织和建模是非常重要的;(15)和(16)都是描述系统动态视图的交互图,其中(15)描述了以时间顺序组织的对象之间的交互活动,(16)强调收发消息的对象的组织结构。

- A.用例图

- B.序列图

- C.协作图

- D.类图

-

(14)

- A.用例图

- B.序列图

- C.协作图

- D.类图

-

软件设计的主要任务是设计软件的结构、过程和模块,其中软件结构设计的主要任务是要确定(12)。

- A.模块间的操作细节

- B.模块间的相似性

- C.模块间的组成关系

- D.模块的具体功能

-

虚拟存储器的大小受到(11)。

- A.内存容量的限制

- B.作业的地址空间限制

- C.外存空间及CPU地址所能表示范围的限制

- D.程序大小的限制

-

为了使多个进程能够有效地同时处理输入和输出,最好使用(10)结构的缓冲技术。

- A.循环缓冲

- B.缓冲池

- C.单缓冲

- D.双缓冲

-

(9)

- A.e-3

- B.e-4

- C.e-5

- D.e-6

-

(7)

- A.1333

- B.1500

- C.3000

- D.2500

-

(8)

- A.1333

- B.1500

- C.3000

- D.2500

-

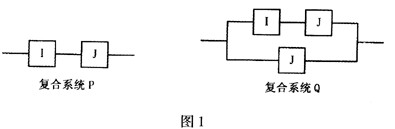

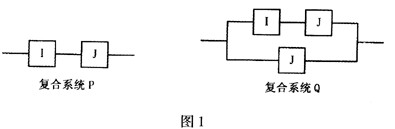

一个复杂的系统可由若干个简单的系统串联或并联构成。已知两个简单系统I和J的失效率分别为λI=25×10-5/h和λJ=5×10-4/h,则由I和J经如图1所示的串联和并联构成的复合系统P和Q的失效率分别为πP=(5)/h和πQ=(6)/h,平均无故障时间分别为MTBFp=(7)h和MTBFQ=(8)h。系统P开始运行后2万小时内能正常运行的概率RP=(9)。

- A.25×10-5

- B.33×10-5

- C.66×10-5

- D.75×10-5

-

(6)

- A.25×10-5

- B.33×10-5

- C.66×10-5

- D.75×10-5

-

目前PC机并行接口具有(4)等3种工作模式。

- A.SPP、DMA、EPP

- B.SPP、USB、ECP

- C.SPP、EPP、ECP

- D.PIO、USB、SPP

-

若指令流水线把一条指令分为取指、分析和执行三部分,且三部分的时间分别是t取指=2ns,t分析=2ns,t执行=1ns。则100条指令全部执行完毕需(2)ns。

- A.163

- B.183

- C.193

- D.203

-

使用动态存储器件的存储电路必须有(3)。

- A.数据

- B.地址

- C.校验电路

- D.刷新电路

-

在单指令流多数据流计算机(SIMD)中,各处理单元必须(1)。

- A.以同步方式,在同一时间内执行不同的指令

- B.以同步方式,在同一时间内执行同一条指令

- C.以异步方式,在同一时间内执行不同的指令

- D.以异步方式,在同一时间内执行同一条指令