2014年下半年 网络工程师 上,下午真题试卷及答案解析

-

阅读以下说明,回答问题1和问题2,将解答填入答题纸对应的解答栏内。

【说明l

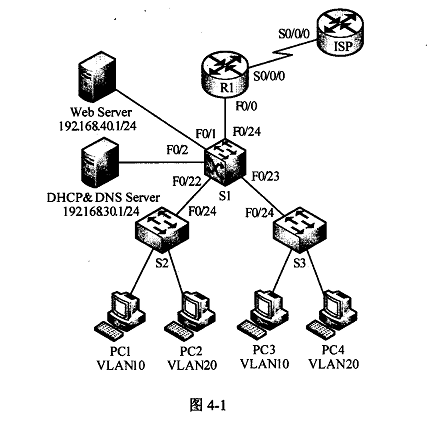

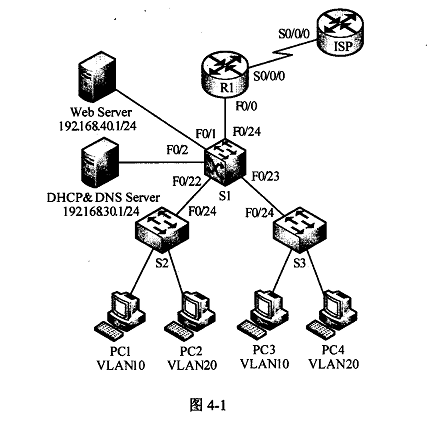

某公司网络拓扑结构如图4一l所示。公司内部使用C类取有IP地址,其中公司两个

部门分别处于VLANlO和VLAN20,VLAN10采用192.168.10.0/24网段,VLAN20采用

92.168.20.0/24网段,每段最后一个地址作为网关地址

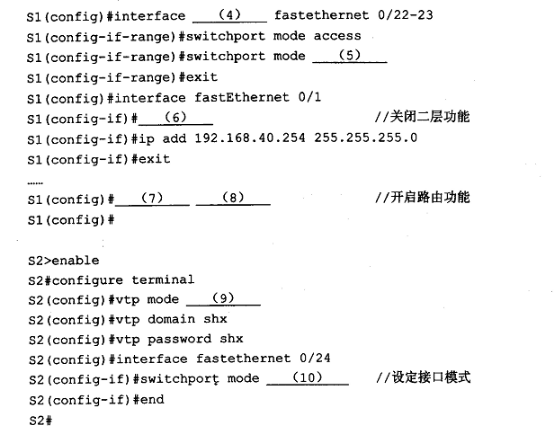

【问题1】 (10分)

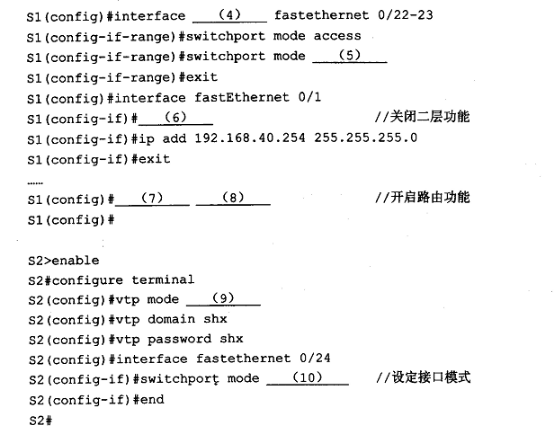

公司使用VTP协议规划VLAN,三层交换机Sl为VTP Server其他交换机为VTP

Oient.并通过Sl实现VLAN间通信。请根据网络拓扑和需求说明完成交换机SI和

S2的配置。

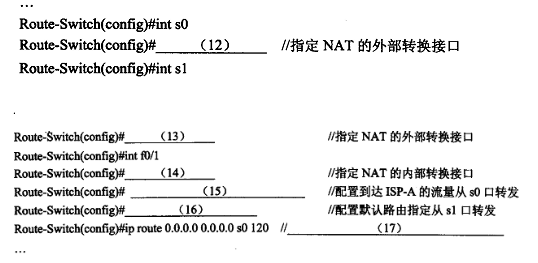

【问题2】(5分)

公司申请了202.165.200.0/29地址段,使用NAT-PT为用户提供Intemet访问,外部

全局地址为202.165.200.1,Web服务器使用的外部映射地址为202.165.200.3.请根据网

络拓扑和需求说明,完成路由器Rl的配置。

-

阅读下列说明,回答问题1至问题5,将解答填入答题纸的对应栏内。

【说明】

某中学为两个学生课外兴趣小组提供了建立网站的软硬件环境。网站环境的基本配

置方案如下:

1.两个网站配置在同一台服务器上,网站服务由Win 2003环境下的IIS 6.0提供:

2.网站的管理通过Wm 2003的远程桌面实现,并启用Win 2003的防火墙组件:

3.为兴趣小组建立各自独立的文件夹作为上传目录和网站的主目录,对用户使用

磁盘空间大小进行了设定;

4.通过不同的域名分别访问课外兴趣小组各自的网站。

按照方案,学校的网络工程师安装了Win 2003服务器,使用IIS 6.0建立Web和FTP

服务器,配置了远程桌面管理、防火墙,在服务器上为两个课外兴趣小组分配了不同的

用户名,进行了初步的权限配置。

【问题1】(4分)

Win 2003远程桌面服务的默认端口是(1),对外提供服务使用(2)协议。在

图2-1中,若要拒绝外部设备PING服务器,在防火墙的ICMP配置界面上应该如何

操作?

【问题2】(4分)

1.在图2-2中,Web服务扩展选项中“所有未知CGI扩展禁止”的含义是什么?

2.在图2-2中,如何配置Web服务扩展,网站才能提供对ASP..NET或ASP程序

的支持。

【问题3】(5分)

在图2-2中,选择IIS管理器中的FTP站点→新建→虚拟目录,分别设置FTP用户

与(3)、 (4)的对应关系。

由于IIS内置的FTP服务不支持(5),所以FTP用户密码是以明文方式在网络

上传输,安全性较弱。

【问题4】(4分)

在IIS 6.0中,每个Web站点都具有唯一的、由三部分组成的标识符,用来接收和响应请求,分别是(6)、 (7)和(8)。网络工程师通过点击网站属性→网站→高级选项,通过添加(9)的方式在一个IP地址上建立多个网站。

【问题5】(3分)

在 (10) 文件系统下,为了预防用户无限制的使用磁盘空间,可以使用磁盘配

额管理。启动磁盘配额时,设置的两个参数分别是(11)和(12)。

-

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】

某企业的网络结构如图3-1所示。

【问题1】(4分)

企业网络中使用私有地址,如果内网用户要访问互联网,一般使用(1)技术将私有网络地址转换为公有地址。在使用该技术时,往往是用(2)技术指定允许转换的内部主机地址范围。

一般来说,企业内网服务器需要被外部用户访问,就必须对其做NAT转换,内部

服务器映射的公共地址不能随意更换,需要使用(3) NAT技术。但是对于企业内部

用户来讲,使用一一映射的技术为每个员工配置一个地址很不现实,一般使用(4) NAT

技术以提高管理效率。

【问题2】(7分)

一般企业用户可能存在于任何一家运营商的网络中,为了确保每个运营商网络中的

客户都可以高效地访问本企业所提供的网络服务,企业有必要同时接入多个运营商网络。

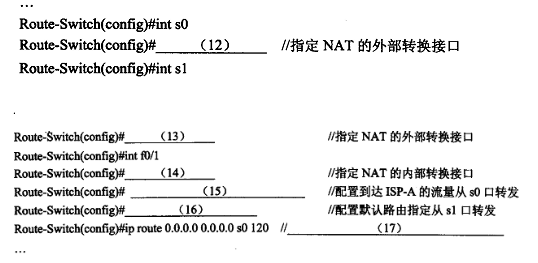

根据企业网络的拓扑图和网络地址规划表,实现该企业出口NAT的双线接入。

首先,为内网用户配置NAT转换,其中以61.192.93.0/24代表ISP-A所有网段:其

次为外网用户访问内网服务器配置NAT转换。根据需求,完成以下Route-NAT的部分

配置命令。

【问题3】(6分)

在路由器的内部和外部接口启用NAT,同时为了确保内网可以访问外部网络,在出

口设备配置静态路由。根据需求,完成(或解释)Route-NAT的部分配置命令。

【问题4】(3分)

常用的网络流量控制技术除了ACL(访问控制列表)外还有QoS(服务质量)。Qos

是网络的一种安全机制,主要用来解决网络延迟和阻塞等问题,它主要有三种工作模式,

分别为(18)模型、Integrated service(或综合服务)模型及_(19)_模型,其中使用比较普遍的方式是(20)模型。

-

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内

【说明】

某企业的网络结构如图1-1所示。

【问题1】(6分)

1.圈1一l中的网络设备①应为 (1) ,网络设备②应为 (2) ,从网络安全

的角度出发.Switch9所组成的网络一般称为 (3) 区。

2.图l—l中③处的网络设备的作用是检测流经内网的信息,提供对网络系统的安全

保护。该设备提供主动防护,能预先对入侵活动和攻击性网络流量进行拦截,避免造成

损失,而不是简单地在恶意流量传送时或传送后才发出警报。网络设备③应为 (4) ,

其连接的Switchl的G1/l端口称为 (5) 端口,这种连接方式一般称为 (6) 。

【问题2】(5分)

1随着企业用户的增加,要求部署上网行为管理设备对用户的上网行为进行安全

分析、流量管理、网络访问控制等,以保证正常的上网需求。部署上网行为管理设备的

位置应该在图I-I中的 (7) 和 (8) 之间比较合理。

2.网卡的工作模式有直接、广播、多播和混杂四种模式,缺省的工作模式为(9)

和 (1O) ,即它只接收广播帧和发给自己的帧。网络管理机通常在用抓包工具时,

需要把网卡置于 (11) ,这时网卡将接受同一子网内所有站点所发送的数据包,这

样就可以达到对网络信息监视的目的。

【问题3】(5分)

针对图I-I中的网络结构,各台交换机需要运行 (12) 协议,以建立一个无环

路的树状网络结构。默认情况下,该协议的优先级值为 (13) 。在该协议中,根交

换机是根据 (14) 来选择的,值小的为根交换机;如果相同,再比较 (15)。

当图1-1中的Switchl-Switch3之间的某条链路出现故障时,为了使阻塞端口直接

进入转发状态,从而切换到备份链路上,需要在Switchl-Switch8上使用 (16)

功能。

【问题4】(4分)

根据层次化网络的设计原则,从图1-1中可以看出该企业网络采用了由 (17) 层

和 (18)层组成的两层架构,其中MAC地址过滤和1P地址绑定等功能是由 (19)

完成的,分组的高速转发是由 (20) 完成的。

-

(75)

- A.concurrent

- B.orthogonal

- C.higher

- D.Lower

-

(72)

- A.forward

- B.reverse

- C.backward

- D.ahead

-

(73)

- A.connection

- B.transmission

- C.compromise

- D.communication

-

(74)

- A.structure

- B.spectrum

- C.stream

- D.strategy

-

下列关于网络汇聚层描述中,正确的是 (70) 。

- A.要负责收集用户信息,例如用户IP地址、访问日志等

- B.实现资源访问控制和流量控制等功能

- C.将分组从一个区域高速地转发到另一个区域

- D.提供一部分管理功能,例如认证和计费管理等

-

CDMA for cellular system can be described as follows. As with FDMA, each cell is allocated a frequency (71) , when is split into two parts, half for reverse (mobile unit to base station) and half for (72) (base station to mobile unit). For full-duplex (73) , a mobile unit both reverse and forward channels. Transmission is in the form. of direct-sequence spread (74) , which used a chipping code to increase the data rate of the transmission, resulting is an increased signal bandwidth. Multiple access is provided by assigning (75) chipping codes to multiple users, so that the receiver can recover the transmission of an individual unit from multiple transmissions.

- A.ware

- B.signal

- C.bandwidth

- D.domain

-

(68)

- A.连接各个建筑物中的通信系统

- B.连接干线子系统和用户工作区

- C.实现中央主配线架与各种不同设备之间的连接

- D.实现各楼层设备间子系统之间的互连

-

网络系统设计过程中,逻辑网络设计阶段的任务是 (69) 。

- A.对现有网络资源进行分析,确定网络的逻辑结构

- B.根据需求说明书确定网络的安全系统架构

- C.根据需求规范和通信规范,分析各个网段的通信流量

- D.根据用户的需求,选择特定的网络技术、网络互连设备和拓扑结构

-

在IPv4和IPv6混合网络中,协议翻译技术用于 (66) 。

- A.两个IPv6通过IPv4网络通信

- B.两个IPv4通过IPv6网络通信

- C.纯IPv4主机和纯IPv6主机之间通信

- D.两个双协议栈主机之间的通信

-

结构化布线系统分为六个子系统,其中水平子系统的作用是 (67) ,园区子系统的作用是 (68) 。

- A.连接各个建筑物中的通信系统

- B.连接干线子系统和用户工作区

- C.实现中央主配线架与各种不同设备之间的连接

- D.实现各楼层设备间子系统之间的互连

-

ZigBee网络是IEEE802.15.4定义的低速无线个人网,其中包含全功能和简单功能两类设备,以下关于这两类设备的描述中,错误的是 (65) 。

- A.协调器是一种全功能设备,只能作为PAN的控制器使用

- B.被动式红外传感器是一种简单功能设备,接受协调器的控制

- C.协调器也可以运行某些应用,发起和接受其他设备的通信请求

- D.简单功能设备之间不能互相通信,只能与协调器通信

-

以太网采用的CSMA/CD协议,当冲突发生时要通过二进制指数后退算法计算后退延时,关于这个算法,以下论述中错误的是 (62) 。

- A.冲突次数越多,后退的时间越短

- B.平均后退次数的多少与负载大小有关

- C.后退时延的平均值与负载大小有关

- D.重发次数达到一定极限后放弃发送

-

在局域网中可动态或静态划分VLAN,静态划分VLAN是根据 (63) 划分。

- A.MAC地址

- B.IP地址

- C.端口号

- D.管理区域

-

(60)

- A.子网前缀+全0

- B.子网前缀+全1

- C.链路本地地址前缀+全0

- D.链路本地地址前缀+全1

-

IPv6的可聚合全球单播地址前缀为 (59) ,任意播地址的组成是 (60) 。

- A.010

- B.011

- C.001

- D.100

-

如果一个TCP连接处于ESTABLISHED状态,这表示 (61) 。

- A.已经发出了连接请求

- B.连接已经建立

- C.处于连接监听状态

- D.等待对方的释放连接响应

-

每一个访问控制列表(ACL)最后都隐含着一条 (57) 语句。

- A.deny any

- B.deny all

- C.permit any

- D.permit all

-

以下关于访问控制列表的论述中,错误的是 (58) 。

- A.访问控制列为表要在路由全局模式下配置

- B.具有严格限制条件的语句应放在访问控制列表的最后

- C.每一个有效的访问控制列表至少应包含一条允许语句

- D.访问控制列表不能过滤路由器自己产生的数据

-

把下列8个地址块20.15.0.0~20.15.7.0聚合成一个超级地址块,则得到的网络地址是 (56) 。

- A.20.15.0.0/20

- B.20.15.0.0/21

- C.20.15.0.0/16

- D.20.15.0.0/24

-

IP地址202.117.17.254/22是什么地址? (55) 。

- A.网络地址

- B.全局广播地址

- C.主机地址

- D.定向广播地址

-

(52)

- A.SOA记录

- B.PTR记录

- C.MX记录

- D.NS记录

-

公司得到一个B类型网络地址块,需要划分成若干个包含1000台主机的子网,则可以划分成 (54) 个子网。

- A.100

- B.64

- C.128

- D.500

-

DNS服务器中的资源记录分成不同类型,其中指明区域主服务器和管理员邮件地址的是 (51) ,指明区域邮件服务器地址的是 (52) 。

- A.SOA记录

- B.PTR记录

- C.MX记录

- D.NS记录

-

以下关于Windows Server 2003域管理模式的描述中,正确的是 (49) 。

- A.域间信任关系只能是单向信任

- B.单域模型中只有一个主域控制器,其他都为备份域控制器

- C.如果域控制器改变目录信息,应把变化的信息复制到其他域控制器

- D.只有一个域控制器可以改变目录信息

-

SNMPv2的 (50) 操作为管理站提供了从被管设备中一次取回一大批数据的能力。

- A.GetNextRequest

- B.InformRequest

- C.SetRequest

- D.GetBulkRequest

-

利用扩展ACL禁止用户通过telnet访问子网202.112.111.0/24的命令是 (48) 。

- A.access-list 10 deny telnet any 202.112.110.0 0.0.0.255 eq 23

- B.access-list 110 deny udp any 202.112.110.0 eq telnet

- C.access-list 110 deny tcp any 202.112.110.0 0.0.0.255 eq23

- D.access-list 10 deny tcp any 202.112.110.0 255.255.255.0 eq23

-

在无线局域网中,AP(无线接入点)工作在OSI模型的 (47) 。

- A.物理层

- B.数据链路层

- C.网络层

- D.应用层

-

(44)

- A.HASH

- B.MD5 三重DES

- C.SHA-1

-

把交换机由特权模式转换到全局配置模式使用的命令是 (46) 。

- A.interface IO/1

- B.config terminal

- C.enable

- D.no shutdown

-

(43)

- A.IDEA

- B.RAS

- C.DES

- D.Dlffie-Hellman

-

假设有证书发放机构I1,I2,用户A在I1获取证书,用户B在I2获取证书,I1和I2已安全交换了各自的公钥,加入用I2《A》表示由I1颁发给A的证书,A可以通过 (41) 证书链获取B的公开密钥。

- A.I1《I2》I2《B》

- B.I2《B》I1《I2》

- C.I1《B》I2《I2》

- D.I2《I1》I2《B》

-

PGP(Pretty Good Privacy)是一种电子邮件加密软件包,它提供数据加密和数字签名两种服务,采用 (42) 进行身份认证,使用 (43) (12位密钥)进行数据加密,使用 (44) 进行数据完整性验证。

- A.RAS公钥证书

- B.RAS私钥证书

- C.Kerberos证书

- D.DES私钥证书

-

DNS服务器的默认端口号是 (39) 端口。

- A.50

- B.51

- C.52

- D.53

-

使用 (40) 命令可以向FTP服务器上传文件。

- A.get

- B.dir

- C.put

- D.push

-

在Linux操作系统中,采用 (38) 来搭建DNS服务器。

- A.Samble

- B.Tomcat

- C.Bind

- D.Apache

-

(37)

- A.pop.pq.com

- B.smtp.pq.com

- C.pq.com

- D.pop3.pq.com

-

某公司域名为pq.com,其中POP服务器的域名为pop.pq.com,SMTP服务器的域名为smtp.pq.com,配置Foxmail邮件客户端时,在发送邮件服务器栏应填写 (36) ,在接收邮件服务器栏应该填写 (37) 。

- A.pop.pq.com

- B.smtp.pq.com

- C.pq.com

- D.pop3.pq.com

-

nerstat –r命令功能是 (33) 。

- A.显示路有记录

- B.查看连通性

- C.追踪DNS服务器

- D.捕获网络配置信息

-

15…..搭建实验平台,进行网络仿真是网络生命周期中 (34) 阶段的任务。

- A.需求规范

- B.逻辑网络设计

- C.物理网络设计

- D.实施

-

在Windows系统中可通过停止 (35) 服务器来阻止对域名解析Cache的访问。

- A.DNS Server

- B.Remote Procedure Call(RPC)

- C.Nslookup

- D.DNS Client

-

关于Linux文件组织方式的说法中, (32) 是错误的。

- A.Linux文件系统使用索引节点来记录文件信息

- B.文件索引节点由管理员手工分配

- C.每个文件与唯一的索引节点号对应

- D.一个索引节点号对应多个文件

-

管理员为某台Linux系统中的/etc/hosts文件添加了如下记录,下列说法中正确的是 (31) 。 127.0.0.1localhost localdomain localhost 192.168.1.100 linumu100.com web80 192.168.1.120 emailserver

- A.linumu100.com 是主机192.168.1.100的主机名

- B.web80是主机192.168.1.100的主机名

- C.emailserver是主机192.168.1.120的别名

- D.192.168.1.120行记录的格式是错误的

-

在Windows命令行窗口中键入tracert命令,得到下图所示窗口,则该PC的IP地址可能为 (30) 。

- A.172.16.11.13

- B.113.108.208.1

- C.219.245.67.5

- D.58.63.236.45

-

(29)

- A.Web客户端

- B.Web服务端

- C.DNS服务端

- D.DNS客户端

-

采用抓包工具截获的结果如下图所示,图中第1行记录显示的是 (28) ,该报文由 (29) 发出。

- A.TCP错误连接响应报文

- B.TCP连接建立请求报文

- C.TCP连接建立响应报文

- D.Urgent紧急报文

-

城域以太网在各个用户以太网之间建立多点第二层连接,IEEE802.1ah定义的运营商主干网桥协议提供的基本技术是在用户以太帧中在封装一层 (26) ,这种技术被称为 (27) 技术。

- A.运营商的MAC帧头

- B.运营商的VLAN标记

- C.用户VLAN标记

- D.用户帧类型标记

-

(27)

- A.Q-in-Q

- B.IP-in-IP

- C.NAT-in-NAT

- D.MAC-in-MAC

-

为了解决RIP协议形成路由环路的问题可以采用多种方法,下面列出的方法中效果最好的是 (25) 。

- A.不要把从一个邻居学习到的路由发送给那个邻居

- B.经常检查邻居路由的状态,以便及时发现断开的链路

- C.把从邻居学习到路由设置为无限大,然后再发送给那个邻居

- D.缩短路由更新周期,以便出现链路失效时尽快达到路由无限大

-

14….与RIPv2相比,IGRP协议增加了一些新的特性,下面的描述中错误的是 (24) 。

- A.路由度量不再把跳步数作为唯一因素,还包含了带宽、延迟等参数

- B.增加触发更新来加快路由收敛,不必等待更新周期结束再发送更新报文

- C.不但支持相等费用的负载均衡,而且支持不等费用的负载均衡

- D.最大跳步数由15跳扩大到255跳,可以支持更大的网络

-

边界网关协议BGP4被称为路径矢量协议,它传递的路由信息是一个地址前缀后缀 (22) 组成,这种协议的优点是 (23) 。

- A.一串IP地址

- B.一串自治系统编号

- C.一串路由编号

- D.一串字网地址

-

(23)

- A.防止域间路由循环

- B.可以及时更新路由

- C.便于发现最短通路

- D.考虑了多种路由度量因素

-

(21)

- A.Cisco

- B.DCE

- C.ANSI

- D.Q933A

-

13…….PPP是连接广域网的一种封装协议,下面关于PPP的描述中错误的是 (19) 。

- A.能够控制数据链路的建立

- B.能够分配和管理广域网的IP地址

- C.只能采用IP作为网络层协议

- D.能够有效地进行错误检测

-

下面关于帧中继的描述中错误的是 (20) ,思科路由器支持的帧中继本地管理接口类型(Lmi-type)不包括 (21) 。

- A.在第三层建立虚电路

- B.提供面向连接的服务

- C.是一种高效率的数据链路技术

- D.充分利用了光纤通信和数字网络技术的优势

-

电信运营商提供的ISDN服务有两种不同的接口,其中供小型企业和家庭使用的基本速率接口(BRI)可提供的最大数据速率为 (17) ,供大型企业使用的主速率接口(PRI)可提供的最大数据速率为 (18) 。

- A.128Kb/s

- B.144Kb/s

- C.1024Kb/s

- D.2048Kb/s

-

(18)

- A.128Kb/s

- B.144Kb/s

- C.1024Kb/s

- D.2048Kb/s

-

所谓正交幅度调制是把两个 (16) 的模拟信号合成一个载波信号。

- A.幅度相同相位相差90°

- B.幅度相同相位相差180°

- C.频率相同相位相差90°

- D.频率相同相位相差180°

-

设信道带宽为4000Hz,信噪比为30dB,按照香农定理,信道容量为 (15) 。

- A.4Kb/s

- B.16Kb/s

- C.40Kb/s

- D.120Kb/s

-

下面的广域网络中属于电路交换网络的是 (13) 。

- A.ADSL

- B.X.25

- C.FRN

- D.ATM

-

PCM编码是把模拟信号数字化的过程,通常模拟语音信道的带宽是4000Hz,则在数字化时采样频率至少为 (14) 次/秒。

- A.2000

- B.4000

- C.8000

- D.16000

-

(12)

- A.FLASH

- B.ROM

- C.NVRAM

- D.DRAM

-

思科路由器的内存体系由多种存储设备组成,其中用来存放IOS引导程序的是 (11) ,运行时活动配置文件存放在 (12) 中。

- A.FLASH

- B.ROM

- C.NVRAM

- D.DRAM

-

甲公司接受乙公司委托开发了一项应用软件,双方没有订立任何书面合同。在此情形下, (10) 享有该软件的著作权。

- A.甲公司

- B.甲、乙公司共同

- C.乙公司

- D.甲、乙公司均不

-

(8)

- A.0

- B.1

- C.2

- D.3

-

下图是一个软件项目的活动图,其中顶点表示项目里程碑,连接顶点的边表示活动,变的权重表示活动的持续时间,则里程碑 (7) 在关键路径上。活动GH的松弛时间是 (8) 。

- A.B

- B.E

- C.C

- D.K

-

将高级语言源程序翻译车恩能够机器语言的过程中,常引入中间码,以下关于中间代码的叙述中,不正确的是 (9) 。

- A.中间代码不依赖于具体的机器

- B.使用中间代码可提高编译程序的可移植性

- C.中间代码可以用树或图表示

- D.中间代码可以用栈和队列表示

-

模块A、B和C都包含相同的5个语句,这些语句之间没有联系。为了避免重复,把这5个语句抽取出来组成一个模块D,则模块D的内聚类型为 (6) 内聚。

- A.功能

- B.通信

- C.逻辑

- D.巧合

-

以下关于结构化开发方法的叙述中,不正确的是 (5) 。

- A.总的指导思想是自顶向下,逐层分解

- B.基本原则是功能的分解与抽象

- C.与面向对象开发方法相比,更适合于大规模、特别复杂的项目

- D.特别适合于数据处理领域的项目

-

计算机采用分级存储体系的主要目的是为了解决 (3) 的问题。

- A.主存容量不足

- B.存储器读写可靠性

- C.外设访问效率

- D.存储容量、成本和速度之间的矛盾

-

Flym分类法基于信息流将特征计算机分成4类,其中 (4) 只有理论意义而无实例。

- A.SISD

- B.MISD

- C.SIMD

- D.MIMD

-

属于CPU中算术逻辑单元的部件是 (1) 。

- A.程序计数器

- B.加法器

- C.指令寄存器

- D.指令译码器

-

内存按字节编址从A5000H到DCFFFH的区域其存储容量为 (2) 。

- A.123KB

- B.180KB

- C.223KB

- D.224KB