2013年上半年软考《嵌入式系统设计师》上午模拟试卷一

-

(74)

- A.inconsistent

- B.independent

- C.interface

- D.incompatible

-

(75)

- A.application software

- B.eye-tracking device

- C.application programs

- D.vitual reality

-

(73)

- A.explicit

- B.voice

- C.implicit

- D.special

-

(72)

- A.DBMS

- B.application software

- C.operating systems

- D.GUI

-

(70)

- A.messages

- B.packets

- C.information

- D.reengineering

-

Although the bulk of industry resources and energies have focused on developing the fastest(71)or slickest(72), more and more mindshare is turning to the evolution of the computer interface. Advancements in the areas of input devices,(73)processing and vitual reality could lead to fundamental changes in the way human and computer interact. The technological battlefield of the future will be adding layers between the user and the raw machine to make the(74)as invisible as possible.(75)crepresents the next evolutionary step for the interface.

- A.microprocessor

- B.format

- C.structure

- D.procedure

-

(69)

- A.retrieval

- B.route

- C.path

- D.save

-

(67)

- A.format

- B.documents

- C.text

- D.network

-

(68)

- A.database

- B.controller

- C.lifecycle

- D.center

-

(65)

- A.m<n-1

- B.m<n-2

- C.m>n-1

- D.m>n-2

-

Prior to the availability of enterprise EDM, locating a document over a LAN could be difficult, and over a WAN(66)impossible. With the model for collaborative work spreading, and with more users sharing(67)through E-mail and the Internet, enterprise EDM had become a necessity.Many businesses are finding their greatest competitive advantage is the ability to harness the document(68). EDM systems manage this lifecycle from creation, revision, storage and(69)to routing and workflow. They also allow users to work on documents collaboratively.Reusability of information is EDM's main benefit, as well as the key to creating the paradigms that drive business process(70).

- A.personal

- B.available

- C.structural

- D.nearly

-

(63)

- A.100

- B.1010

- C.111

- D.1111

-

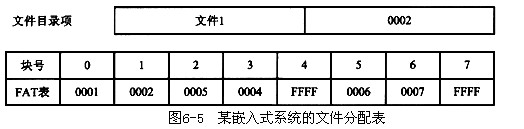

在实现文件系统时,为加快文件目录的检索速度,可利用“文件控制块分解法”。假设目录文件存放在磁盘上,每个盘块512字节。文件控制块占64字节,其中文件名占8字节,文件内部号和文件其他描述信息占56字节。设某一目录文件共有254个文件控制块,采用分解法前查找该目录文件的某一个文件控制块的平均访门磁盘次数为(64)。若目录文件分解前占用n个盘块,则分解后改用m个盘块存放文件名和文件内部号部分,那么访问磁盘次数减少的条件是(65)。

- A.2

- B.4

- C.8

- D.16

-

为了进行差错控制,必须对传送的数据帧进行校验。CRC-16标准规定的生成多项式为G(x)=X16+X15+X2+1,它产生的校验码是(62)位。如果CRC的生成多项式为 G(X)=X4+X+1,信息码字为10110,则计算出的CRC校验码是(63)。

- A.2

- B.15

- C.16

- D.33

-

(61)

- A.56

- B.64

- C.128

- D.256

-

为了保障数据的存储和传输安全,需要对一些重要数据进行加密。由于对称密码算法(15),因此特别适合对大量的数据进行加密。国际数据加密算法IDEA的密钥长度是(16)位。

- A.比非对称密码算法更安全

- B.比非对称密码算法密钥长度更长

- C.能同时用于身份认证

- D.比非对称密码算法效率更高

-

下面列出了系统维护工作流程中的几个关键步骤,正确的工作顺序是(65)。

①用户提交维护申请报告

②交付使用

③更新文档

④测试

⑤核实和评价维护申请报告

⑥制定维护计划

⑦实施维护

- A.①→⑤→⑥→⑦→④→③→②

- B.①→⑥→⑤→⑦→③→④→②

- C.①→⑤→⑥→⑦→③→④→②

- D.①→⑥→⑤→⑦→④→③→②

-

嵌入式系统需求分析的任务通常不包括(64)。

- A.确定功能要求

- B.分析数据要求

- C.软硬件模块划分

- D.修正开发计划

-

一个故障已经被发现,而且也被排除了,为了检查修改是否引起了其他故障,这时应该进行()。

- A.程序走查

- B.退化测试

- C.软件评审

- D.接收测试

-

嵌入式应用软件的开发必须将硬件、软件、人力资源等元素集成起来,并进行适当的组合以实现应用软件对功能和性能的需求。以下正确描述嵌入式应用软件的设计流程的是(63)。

- A.按照实时性划分软件功能模块→确定硬件驱动的软件接口→生成各模块代码→功能模块的集成测试→调试→代码固化

- B.按照实时性划分软件功能模块→确定硬件驱动的软件接口→生成各模块代码→固化调试→功能模块的集成测试→代码固化

- C.确定硬件驱动的软件接口→按厢实时性划分软件功能模块→生成各模块代码→功能模块的集成测试→代码固化→调试

- D.确定硬件驱动的软件接口→按照实时性划分软件功能模块→生成各模块代码→固化调试→功能模块的集成测试→代码固化

-

在Linux系统中,Samba服务允许文件和打印机被用户网络中的所有系统共享,其默认的安全级别是(59)。

- A.share

- B.user

- C.server

- D.domain

-

模块的耦合度描述了(61)。

- A.模块内各种元素结合的程度

- B.模块内多个功能之间的接口

- C.模块之间公共数据的数量

- D.模块之间相互关联的程度

-

以下正确描述嵌入式系统的设计流程的是(60)。

- A.系统需求分析→硬件和软件划分→系统详细设计→迭代与实现→系统集成→系统测试→系统维护

- B.系统需求分析→硬件和软件划分→系统详细设计→系统集成→迭代与实现→系统测试→系统维护

- C.系统需求分析→系统集成→硬件和软件划分→系统详细设计→迭代与实现→系统测试→系统维护

- D.系统需求分析→硬件和软件划分→迭代与实现→系统详细设计→系统集成→系统测试→系统维护

-

(57)主要用于Linux系统中进程间相互传递数据。

- A.FIFO文件

- B.设备文件

- C.链接文件

- D.目录文件

-

Linux系统对普通文件默认的访问权限是(58)。

- A.-rwxrwx---

- B.-rw-rw-r--

- C.-rwx------

- D.-rw-r--r--

-

假设页面大小为1 KB,对于逻辑地址0xE9B7所对应的逻辑页面号为(56)。

- A.0x3A

- B.0x1B7

- C.0xE9

- D.0xB7

-

以下关于嵌入式系统中实模式说法错误的是(55)。

- A.划分了“系统空间”和“用户空间”

- B.OS内核与外围应用程序之间不再有物理边界

- C.运行上下文和栈是独享内核线程

- D.系统中“任务”或“进程”全都是内核线程

-

设有以下C语言说明语句:

struct ex{int x;float y;char z;} example

则下面的叙述中不正确的是(52)。

- A.struct是结构体类型的关键字

- B.x、y、z都是结构体成员名

- C.struet ex是结构体类型

- D.example是结构体类型名

-

下列属于低级任务间通信方式的是(54)。

- A.共享内存

- B.PV操作

- C.消息传递

- D.管道通信

-

嵌入式Linux操作系统中任务的创建过程如下,以下说法正确的是(53)。

void main( )

{ int pid;

pid= fork( )

if(pid>0)

printf("parent task");

else if(pid= =0)

{ printf("child task") ;

execvp ("MyTash", NULL);

}

}

- A.子任务的创建基于fork/exec模型

- B.子任务的创建基于spawn模型

- C.先为子任务分配内存空间,再分配相应的数据结构

- D.直接为子任务分配一个全新的地址空间,然后再将其代码装入运行

-

关于SRAM的写操作周期,下列说法错误的是(50)。

- A.CE端为低电平

- B.R/W'端为高电平

- C.地址出现在address线上

- D.数据出现在data线上

-

交叉编译器软件属于嵌入式系统的(51)。

- A.系统软件

- B.应用软件

- C.支撑软件

- D.中间件

-

嵌入式系统支持的内存块为极小页时,可分成大小为(47)的子页。

- A.1KB

- B.4KB

- C.16KB

- D.不能再细分

-

进行存储解决方案选择时,以下说法错误的是(49)。

- A.NAND Flash的读取速度比NOR Flash快一些

- B.NAND Flash的写人速度比NOR Flash快一些

- C.NAND Flash的擦除速度比NOR Flash快一些

- D.NAND Flash的写入操作需要先进行擦除操作

-

在ARM体系结构的嵌入式系统中,快速上下文切换技术控制位编码为0b10,则表示的方位类型是(48)。

- A.没有访问权限

- B.客户类型

- C.保留

- D.管理者权限

-

以下关于禁止存储管理单元(MMU)存储访问过程说法错误的是(46)

- A.所有物理地址和虚拟地址相等

- B.使用平板存储模式

- C.存储访问不考虑C和B控制位

- D.存储访问不进行权限控制,MMU也不会产生存储访问中止信号

-

ARM是典型的RISC体系,其模式控制位M[4:0]为0b10010时,代表当前嵌入式微处理器处于(45)模式。

- A.IRQ

- B.Abort

- C.Supervisor

- D.System

-

在ARM的通用寄存器R0~R15中,被用做栈指针的寄存器是()。

- A.R0

- B.R13

- C.R14

- D.R15

-

以下是部分ARM汇编程序,该程序的执行结果是(43)。

- AREA EXAMPLE2,CODE,READONLY

- ENTYR start MOV ro,#10 MOV r1,#3

- BL DOADD

- doadd ADD r0,r0,r1 MOV pc,1r

- END

- A.结果值13存放在R0寄存器中

- B.结果值23存放在R1寄存器中

- C.结果值13存放在LR寄存器中

- D.结果值23存放在LR寄存器中

-

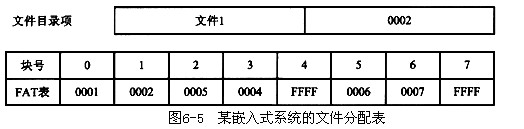

某嵌入式系统的文件分配表如图6-5所示,对于文件1总共有(39)个物理块。

- A.3

- B.4

- C.5

- D.7

-

以下无助于抑制干扰源的措施是(42)。

- A.通过在干扰源回路串联电感或电阻以及增加续流二极管来减小干扰源的du/dt

- B.在继电器接点两端并接一个RC串联抑制电路

- C.在可控硅两端并接RC抑制电路

- D.布线时避免≤90°的折线

-

以下关于嵌入式实时系统说法错误的是(35)。

- A.实时系统要求在任何情况下,结果产生的时间都应该是可以预期的

- B.实时操作系统采用虚拟内存管理方式实现对内存资源的合理分配和存取

- C.实时操作系统中,为了能够保证响应时间,应当允许具有较高优先级的任务够抢占低优先级的任务运行

- D.由于文件系统对于实时系统来说不是必需的,因此实时操作系统中的文件系统部分最好是一个可以自由裁减的组件

-

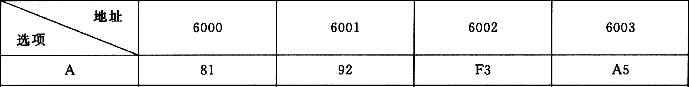

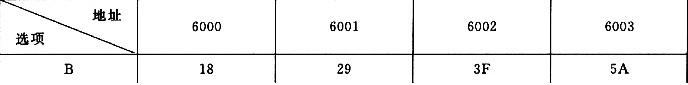

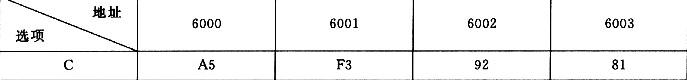

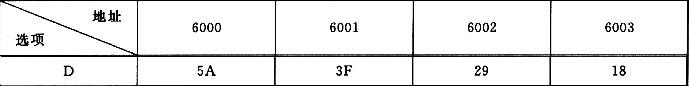

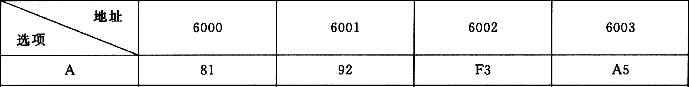

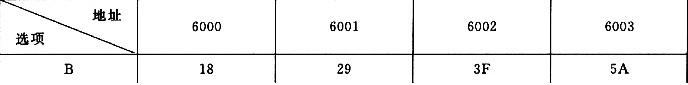

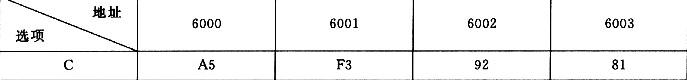

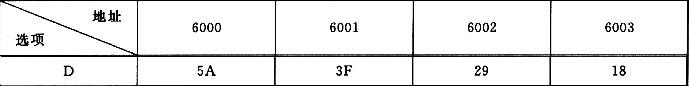

若在一个32位字长的嵌入式微处理器上定义了1个int类型的常量a= 0x8192F3A5,按大端存储法存放于0x6000内存地址处,以下选项中能正确表达这种存放顺序的是(36)。

- A.

- B.

- C.

- D.

- A.

-

IEEE 802.11标准使用的传输技术主要有(34)。

- A.红外线、跳频扩频与蓝牙

- B.红外线、跳频扩频与直接序列扩频

- C.跳频扩频、直接序列扩频与蓝牙

- D.红外线、直接序列扩频与蓝牙

-

在TCP/IP网络中,为各种公共服务保留的TCP端口号范围是(33)。

- A.1~255

- B.1~1023

- C.1~1024

- D.1~65 535

-

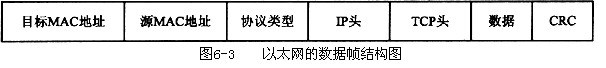

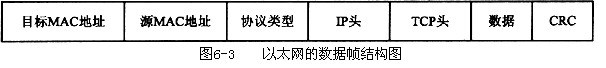

以太网的数据帧结构如图6-3所示,包含在TCP段中的数据部分最长应该是()字节。

- A.1434

- B.1460

- C.1480

- D.1500

-

通常嵌入式文件系统不具有(31)功能。

- A.提供建立、修改、改变和删除目录等服务

- B.提供创建、打开、读写、关闭和撤销文件等服务

- C.提供对文件的加密和解密功能

- D.设置、修改对文件和目录的存取权限

-

关于计算机性能的评价,下列说法中错误的是(30)。

- A.微处理器主频高的机器比主频低的机器速度快

- B.平均指令执行速度(MIPS)能正确反映计算机执行实际程序的速度

- C.基准程序测试法能比较全面地反映实际运行情况,但各个基准程序测试的重点不一样

- D.EEMBC测试基于每秒钟算法执行的次数和编译代码大小的统计结果

-

位于主存和嵌入式微处理器内核之间,存放最近一段时间微处理器使用最多的程序代码和数据的存储器是(28)。

- A.MMC

- B.Cache

- C.NOR Flash

- D.SDRAM

-

对于16位嵌入式微处理器体系结构,半字的位长度是(27)。

- A.32位

- B.16位

- C.12位

- D.8位

-

嵌入式系统硬件初始化过程分为三个主要环节,按照自下而上、从硬件到软件的次序依次是(29)。

- A.板级→系统级→片级

- B.系统级→板级→片级

- C.片级→板级→系统级

- D.系统级→片级→板级

-

下面关于RISC与CISC计算机的论述中,不正确的是()。

- A.RISC计算机采用优化的编译程序,有效地支持高级语言

- B.RISC计算机尽量少用通用寄存器,把芯片面积留给微程序

- C.CISC计算机可以对存储器和寄存器进行算术和逻辑操作

- D.CISC计算机编码长度可变,寻址方式种类丰富

-

以下关于知识产权核(IP Core)的说法错误的是(26)。

- A.知识产权核设计是片上系统(SOC)设计的基础

- B.IP固核是基于半导体工艺的物理设计,已有固定的拓扑布局和具体工艺,并已经过工艺验证,具有可保证的性能

- C.IP软核通常是用硬件描述语言文本形式提交给用户,IP知识产权不易保护

- D.IP硬核无需提供寄存器转移级文件,易于实现IP保护,但其灵活性和可移植性较差

-

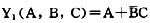

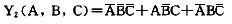

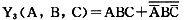

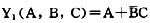

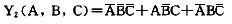

下列函数中,为最小项之和形式的是(22)

- A.

- B.

- C.

- D.

- A.

-

由n位触发器构成的扭环形计数器,其无关状态数有(24)个。

- A.2n-n

- B.2n

- C.2n-2n

- D.2n-1

-

下列各类门电路中,可以将输出端直接并联实现“线与”逻辑的门电路是(23)。

- A.三态输出的门电路

- B.集电极开路输出的TTL门电路

- C.互补输出结构的CMOS门电路

- D.推拉式输出结构的TTL门电路

-

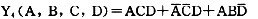

逻辑函数F=A

B和G=A⊙B满足关系(21)。

B和G=A⊙B满足关系(21)。- A.

- B.

- C.

- D.

- A.

-

16个微处理器的编号分别为0、1、2、3、…、14、15,采用四维立方体单级互联函数为Cube3时,5号微处理器与(20)号微处理器相连接。

- A.10

- B.11

- C.12

- D.13

-

测试是保证软件质量的重要手段。根据国家标准GB 8566-88《计算机软件开发规范》的规定,应该在(17)阶段制定系统测试计划。

- A.需求分析

- B.概要设计

- C.详细设计

- D.系统测试

-

软件开发中的瀑布模型典型地刻画了软件生存周期各个阶段的划分,与其最相适应的软件开发方法是(16)。

- A.构件化方法

- B.结构化方法

- C.面向对象方法

- D.快速原型方法

-

CMM模型将软件过程的成熟度分为五个等级。在(15)级别上,建立了基本的项目管理过程来跟踪成本、进度和机能,制定了必要的过程纪律,并基于以往的项目经验来计划与管理新的项目。

- A.定义级

- B.管理级

- C.优化级

- D.可重复级

-

视频卡中的信号获取器将输入的彩色全电视信号经A/D变换和数字解码后在窗口控制器的控制下实时地存入帧存储器中。其中帧存储器的信号为(14)。

- A.模拟的RGB信号

- B.数字的RGB信号

- C.模拟的YUV信号

- D.数字的YUV信号

-

将带256MB存储卡的数码相机的拍摄分辨率设定为1600×1200像素,颜色深度设定为24位,若不采用压缩存储技术,则最多可以存储()张照片。

- A.46

- B.47

- C.44

- D.5

-

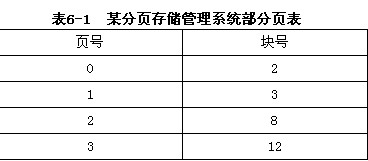

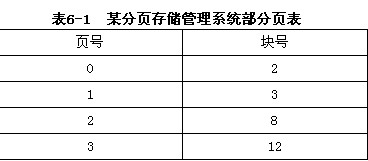

在某一分页存储管理系统中,页面的大小为4 KB。现有一作业,其部分页表如表 6-1所示。若给定一个十进制逻辑地址为8644,则其十进制物理地址是(12)。

- A.6186

- B.12 330

- C.33 220

- D.因产生缺页中断,暂时无法获得

-

为了检测系统是否有木马侵入,可以使用Windows操作系统的(11)命令查看当前的活动连接端口。

- A.ipconfig/all

- B.ping 127.0.0.1

- C.netstat-an

- D.nslookup

-

张三从安全认证中心(CA机构)得到了李四的数字证书(X.509格式),张三可以从该数字证书中得到李四的(9)。

- A.数字签名

- B.私钥

- C.口令

- D.公钥

-

以下关于防火墙技术的描述,说法错误的是()。

- A.防火墙可以对请求服务的用户进行控制

- B.防火墙可以对用户如何使用特定服务进行控制

- C.防火墙可以对网络攻击进行反向追踪

- D.防火墙可以对网络服务类型进行控制

-

同事张三、小李为本企业合作开发了一套库存管理信息系统,该系统已通过验收并投入使用。3年后,小李辞职,在Internet网上新申请了一个个人网站,为丰富网站内容并宣扬个人工作业绩,小李将该管理软件上传至个人网站的网友下载区中。小李的这种行为(8)。

- A.不构成侵权

- B.至少侵犯该企业的商业秘密权

- C.至少侵犯信息网络传播权

- D.至少侵犯张三的专利权

-

ISO 9000资质认证过程中要对企业的各方面进行严格审查,还要每年进行自检和外检。ISO 9000质量管理体系认证书的有效期为(7)。

- A.1年

- B.3年

- C.5年

- D.10年

-

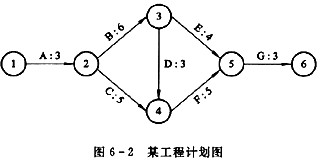

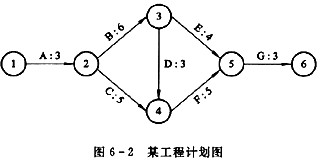

某工程计划图(如图6-2所示),弧上的标记为作业编码及其需要的完成时间(天),作业F最迟开始时间需在第(6)天开始。

- A.8

- B.12

- C.13

- D.17

-

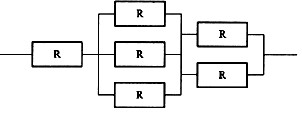

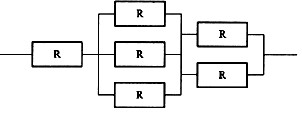

某高可靠性计算机系统由图6-1所示的冗余部件构成,若每个部件的千小时可靠度为0.95,则该系统的千小时可靠度R为(4)。

- A.0.9999

- B.0.9975

- C.0.9475

- D.0.8574

-

在软件项目管理中可以使用各种图形工具来辅助决策,下面对Gantt图的描述不正确的是(5)。

- A.Gantt图不能表现各个活动的顺序和它们之间的因果关系

- B.Gantt图也不能表现哪些活动具有并行性

- C.Gantt图可以表现各个活动的起始时间

- D.Gantt图也可以表现各个活动完成的进度

-

一系统由A、B、C三个子系统串联而成,它们的寿命均服从指数分布,其中A、B的MTBF分别是200h、400h。现要求系统的MTBF在100h以上,则子系统C的MTBF至少为(3)h。

- A.50

- B.200

- C.400

- D.700

-

I/O控制方式有多种,(2)一般用于高效的大型系统中。

- A.中断方式

- B.PPU方式

- C.查询方式

- D.DMA方式

-

某流水线浮点加法器分为五级,若每一级所需要的时间分别是6 ns、8 ns、5 ns、 7 ns和6 ns,则此流水线的最大加速比为(1)。

- A.2

- B.4

- C.4.5

- D.5

B和G=A⊙B满足关系(21)。

B和G=A⊙B满足关系(21)。