软件水平考试(中级)软件设计师上午(基础知识)试题模拟试卷25

-

(120)

- A.control

- B.inheritance

- C.inference

- D.connection

-

(118)

- A.mark

- B.picture

- C.symbol

- D.notation

-

(119)

- A.instance

- B.example

- C.existence

- D.implementation

-

(117)

- A.problem

- B.solution

- C.data

- D.program

-

(115)

- A.assignment

- B.design

- C.value

- D.dispatch

-

Traditional structured analysis techniques focus upon the flow of(71)within a system. Object - oriented analysis emphasizes the building of real - world models. It examines requirements from the perspective of the classes and objects found in the vocabulary of the(72)domain.

Traditional system design method emphasizes the proper and effective structure of a complex system. Object -oriented design method encompasses the process of object -oriented decomposition and a(73)for depicting both logical and physical as well as static and dynamic models of the system under design.

Object - oriented programming is a method of implementation in which programs are organized as cooperative collections of objects, each of which represents an(74)of some class, and whose classes are all members of a hierarchy of classes united via(75)relationships.

- A.control

- B.program

- C.data

- D.reference

-

(114)

- A.tranverse

- B.transportation

- C.transmmision

- D.translation

-

(113)

- A.middle

- B.intermediate

- C.previous

- D.final

-

(110)

- A.above

- B.upon

- C.against

- D.with

-

A typical(66)language contains an applicative sub-language which approximates the mathematical abstractions of "timeless" functions applied to "spaceless" values, where the actual operation sequences and use of storage space during expression evaluation are organized behind the(67). In this setting, values are data structures of low volume, typically a few computer words or less, which means that an illusion of spacelessness can be realized by having(68)results during expression evalution stored at the discretion of the language implementation, and effecting parameter(69)and(70)operations through value copying.

- A.imperative

- B.mandatory

- C.compulsory

- D.voluntary

-

(112)

- A.foreground

- B.background

- C.screen

- D.scenes

-

(108)

- A.regarded

- B.impressed

- C.influenced

- D.effected

-

(109)

- A.competitive

- B.controversial

- C.distracting

- D.irrational

-

(106)

- A.deeper

- B.fewer

- C.nearer

- D.smaller

-

(105)

- A.by means of

- B.in terms of

- C.with regard to

- D.in line with

-

(107)

- A.context

- B.range

- C.scope

- D.territory

-

(103)

- A.institutional

- B.universal

- C.fundamental

- D.instrumental

-

(104)

- A.ability

- B.capability

- C.capacity

- D.faculty

-

(101)

- A.(dept_name,dept_phone,dept_mgrname)

- B.(emp_phone,dept_name)

- C.(emp_id,emp_phone,dept_name,dept_phone,dept_mgrname)

- D.(dept_phone,dept_mgrname)

-

(102)

- A.apparent

- B.desirable

- C.negative

- D.plausible

-

(100)

- A.(emp_id,emp_name)

- B.(emp_id,emp_name,emp_phone,dept_name)

- C.(emp_name,emp_phone,dept_name)

- D.(emp_id,emp_name,emp_phone,dept_name,dept_phone)

-

(98)

- A.原子性

- B.一致性

- C.隔离性

- D.持久性

-

(99)

- A.1NF

- B.2NF

- C.3NF

- D.BCNF

-

(97)

- A.回退到上一操作

- B.回退到上一事务

- C.事物执行失败,并做出相应的回退动作

- D.事物执行成功,并做出相应的回退动作

-

数据库系统运行的基本工作单位是事务。事务通常以BEGIN TRANASCTION语句开始,以COMMIT或R<OI上BACK语句结束。COMMIT表示(46),ROLLBACK表示(47)。在多个事务并发执行时,系统应保证与这些事务先后单独执行时的结果一样,此时事务达到了(48)要求。

在关系SC(emp_id,emp_name,emp_phone,dept_name,dept_phone,dept_mgmame)中,有函数依赖:(1)emp_id→emp_name,emp_phone,dept_name:(2)dept_name→ dept_phone,dept_mgmame

那么该关系满足最大范式是(49)。它的主要问题是数据冗余。如把SC分解成两个关系模式R1(50)和R2(51),则可以完全解决这一问题。

- A.物理数据库尚未更新,事务执行失败

- B.物理数据库尚未更新,事务执行成功

- C.物理数据库已更新,事务执行失败

- D.物理数据库已更新,事务执行成功

-

(95)

- A.偶然

- B.逻辑

- C.功能

- D.过程

-

(94)

- A.偶然

- B.逻辑

- C.功能

- D.过程

-

(93)

- A.数据

- B.非直接

- C.控制

- D.内容

-

(92)

- A.数据

- B.非直接

- C.控制

- D.内容

-

软件设计中划分模块的一个准则是(61)。两个模块之间的耦合方式中,(62)耦合的耦合度最高,(63)耦合的耦合度最低。一个模块内部的内聚种类中,(64)内聚的内聚度最高,(65)内聚的内聚度最低。

- A.低内聚低耦合

- B.低内聚高耦合

- C.高内聚低耦合

- D.高内聚高耦合

-

(89)

- A.0

- B.1

- C.N-1

- D.N

-

(90)

- A.文件加密

- B.文件复制

- C.数字签名

- D.文件存档

-

(88)

- A.N

- B.2N

- C.N(N-1)/2

- D.N2

-

(87)

- A.素因子分解

- B.替代和置换的混合

- C.求高阶矩阵特征值

- D.K-L变换

-

公开密钥方法的主要优点之一是(46)。RSA算法的基础是(47)。当N个用户采用公开密钥方法保密通信时,系统中一共有(48)个密钥,每个用户要小心保管好(49)个密钥。为了防止不者实用户否认他们曾经通过计算机发送过文件,较简便的方法是利用公开密钥方法完成(50)。

- A.所有密钥公开

- B.加密解密计算方便

- C.便于密钥的传送

- D.易于用硬件实现

-

(84)

- A.完整性

- B.局部性

- C.递归性

- D.正确性

-

(85)

- A.工作集

- B.页面集

- C.段号集

- D.元素集

-

(82)

- A.SPOOLING

- B.SWAPPING

- C.虚拟存储

- D.虚拟机

- E.进程管理

-

(83)

- A.页面分配策略

- B.页面标识策略

- C.页面淘汰策略

- D.段设置策略

-

由于内存大小有限,为使得一个或多个作业能在系统中运行,常需要用外存来换取内存。其中以作业为单位对内外存进行交换的技术称为(33)技术,在作业内部对内外存进行交换的技术称为(34)技术。用外存换内存是以牺牲程序运行时间为代价的。为提高 CPU的有效利用率,避免内外存的频繁交换,(34)技术常用某种(35)来选择换出内存的页面,它的基础是程序的(36)。据此,操作系统可根据(37)来改善系统的性能,(38)是一个进程在定长的执行时间区间内涉及到的页面的集合。

- A.SPOOLING

- B.SWAPPING

- C.虚拟存储

- D.虚拟机

- E.进程管理

-

(80)

- A.加强需求分析

- B.重新编码

- C.判定修改的合理性并审查修改质量

- D.加强维护人员的管理

-

(79)

- A.正确性、灵活性、可移植性

- B.可测试性、可理解性、可修改性

- C.可靠性、可复用性、可用性

- D.灵活性、可靠性、高效性

-

(78)

- A.设法开发出无错的软件

- B.增加维护人员数量

- C.切实加强维护管理,并在开发过程中就采取有利于未来维护的措施

- D.限制修改的范围

-

(77)

- A.纠正与修改软件中含有的错误

- B.因环境已发生变化,软件需作相应的变更

- C.为扩充功能,提高性能而作的变更

- D.包括上述各点内容

-

(74)

- A.5

- B.4

- C.3

- D.2

-

(75)

- A.5

- B.4

- C.3

- D.2

-

软件维护工作越来越受到重视,因为它的花费常常要占软件生存周期全部花费的(28)%。其工作内容为(29)。为了减少维护工作的困难,可以考虑采取的措施是(30)。而软件的可维护性包含(31)。所谓维护管理主要指的是(32)等。

- A.10~20

- B.20~40

- C.60~80

- D.90以上

-

用相邻矩阵A表示图,判定任意两个顶点Vi和Vi,之间都有长度为m的路径相连,则只要检查(40)的第i行第j列的元素是否为0即可。

从邻接矩阵

可以看出,该图共有(41)个顶点。如果是有向图,该图有(42)条弧;如果是无向图,则共有(43)条边。

可以看出,该图共有(41)个顶点。如果是有向图,该图有(42)条弧;如果是无向图,则共有(43)条边。- A.mA

- B.A

- C.Am

- D.Am-1

-

(73)

- A.9

- B.3

- C.6

- D.1

-

设学生S、课程C、学生选课SC的关系模式分别为S(SNO,SNAME,SDEP,SAGE,SADDR)、C(CNO,CNAME,PCNO)以及SC(SNO,CNO,GRADE),与关系代数表达式πSNO,SNAME,GRADE(σCNAME='数据库'(S><SC><C)等价的元组演算表达式为(35)S(U)∧SC(V)∧C(W)∧(36)∧(37)。

- A.

- B.

- C.

- D.

- A.

-

(71)

- A.t[1]=U[1]∧t[2]=U[2]∧t[3]=V[3]

- B.t[1]=U[1]∧t[2]=U[2]∧t[3]=V[2]

- C.t[1]=U[1]∧t[2]=W[1]∧t[3]=V[2]

- D.t[1]=U[1]∧t[2]=W[2]∧t[3]=V[3]

-

(70)

- A.U[1]=V[1]∧V[1]=W[1]∧W[1]'数据库'

- B.U[1]=V[2]∧V[2]=W[1]∧W[3]='数据库'

- C.U[1]=V[1]∧V[2]=W[1]∧W[2]='数据库'

- D.U[2]=V[2]A∧V[1]=W[2]∧V[2]='数据库'

-

(68)

- A.一对一

- B.一对多

- C.顺序

- D.层次

-

(66)

- A.一对一

- B.一对多

- C.顺序

- D.层次

-

(65)

- A.一对一

- B.一对多

- C.顺序

- D.层次

-

(67)

- A.一对一

- B.一对多

- C.顺序

- D.层次

-

(64)

- A.惟一的前驱元素和后继元素

- B.惟一的前驱(双亲)结点和多个后继(孩子)结点

- C.叶子

- D.一对一

-

(63)

- A.惟一的前驱元素和后继元素

- B.惟一的前驱(双亲)结点和多个后继(孩子)结点

- C.叶子

- D.一对一

-

(61)

- A.根结点

- B.首元素

- C.尾元素

- D.叶子

-

(62)

- A.根结点

- B.首元素

- C.尾元素

- D.叶子

-

(60)

- A.根结点

- B.首元素

- C.尾元素

- D.叶子

-

(58)

- A.3

- B.2

- C.1

- D.0

-

下面是关于树和线性结构的描述:

线性结构存在惟一的没有前驱的(18),树存在惟一的没有前驱的(19):线性结构存在惟一的没有后继的(20),树存在多个没有后继的(21);线性结构其余元素均存在(22),树其余结点均存在(23)。

由此可见,由于线性结构是一个(24)结构,元素之间存在的是(25)的关系,而树是一个(26)结构,元素之间存在的是(27)的关系。

- A.根结点

- B.首元素

- C.尾元素

- D.叶子

-

(56)

- A.泛化

- B.聚集

- C.关联

- D.系属

-

OMT方法中,(47)表示实例对象间的物理或概念上的连接。(48)是一个类与它的一个或多个细化类之间的关系。

- A.关联

- B.指针链

- C.链

- D.联系

-

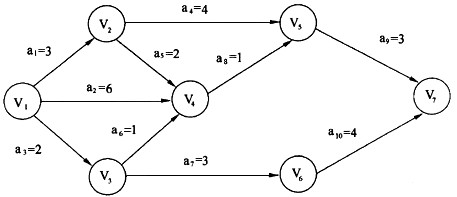

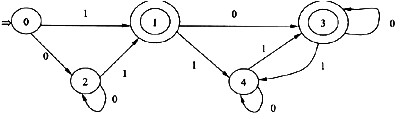

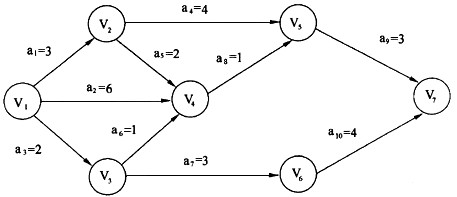

已知AOE网中顶点v1~v7分别表示7个事件,弧a1~a10分别表示10个活动,弧上的数值表示每个活动花费的时间,如下图所示。那么,该网的关键路径的长度为(51),活动a6的松驰时间(活动的最迟开始时间一活动的最早开始时间)为(52)。

- A.7

- B.9

- C.10

- D.11

-

(54)

- A.存储总线、I/O总线、CPU总线

- B.数据总线、地址总线、控制总线

- C.系统总线、内总线、局部总线

- D.内总线、外总线、局部总线

-

总线是CPU与存储器、外部设备等部件交换信息的通路。总线工作的特点是各设备(5)使用。按照总线传送的信息分类,可分为(6)3类。

- A.分时

- B.共享

- C.分时共享

- D.独立使用

-

虚拟存储器主要是为了解决扩大主存容量的需求而设置的,一般页式虚拟存储器规定把主存和辅存都分成大小相同的页,程序运行时需要访问辅存内容,可把包括有关单元的一个辅存页面调入主存一个空页中,其后CPU根据程序的局部性原理,可多次从主存中取出需要的有关指令和数据,大大提高了存取有关数据的速度,虚拟存储器最关键的是虚存页面调入主存时CPU如何知道调入主存何页?虚实页面地址是依靠(1)实现页面地址转换的。这种转换是采用(2)实现的。

- A.页表

- B.段表

- C.MAP

- D.TLB

-

(52)

- A.硬件

- B.软件

- C.固件

- D.微程序

-

状态检测技术防火墙是采用(64)技术。

- A.IP地址检查

- B.动态包过滤

- C.多个固定参数

- D.软件控制

-

当登录到“域”中时,用户可以(65)。

- A.访问整个“域”中的所有资源

- B.访问“域”中赋予权限的资源

- C.只能访问本地的机器

- D.只能访问本地和域服务器

-

一种代理服务器使用(63)技术,它可以把内部网络中的某些私有IP地址隐藏起来。

- A.NAT

- B.CIDR

- C.BGP

- D.OSPF

-

IP地址是127.0.0.1的计算机表示的是(61)。

- A.服务器地址

- B.广播地址

- C.本机地址

- D.网关地址

-

下列在E-mail发送时用到的协议是(62)。

- A.SNMP

- B.SMTP

- C.POP3

- D.TCP

-

快速以太网不支持的传输介质是(60)。

- A.同轴电缆

- B.5类双绞线

- C.3类双绞线

- D.光缆

-

在层次网络体系结构中,对等实体是指(59)。

- A.上下通信的实体

- B.执行同一层协议的实体

- C.执行同一协议的两个实体

- D.具有相同功能的实体

-

一棵非空二叉树中,叶子结点的数量等于度为2的结点数量加(58)。

- A.度为1的结点数量

- B.0

- C.1

- D.2

-

对长度为10的顺序表进行搜索,若搜索前面5个元素的概率相同,均为1/8;搜索后面5个元素的概率相同,均为3/40,则搜索到表中任一元素的平均搜索长度为(57)。

- A.5.5

- B.5

- C.39/8

- D.19/4

-

在一棵二叉树的二叉链表中,空指针数等于非空指针数加(55)。

- A.2

- B.1

- C.0

- D.-1

-

向具有n个结点的堆中插入一个新元素的时间复杂度为(56)。

- A.O(1)

- B.O(n)

- C.O(log2n)

- D.O(nlog2n)

-

使用两个栈共享一片内存空间时,当()时,才产生上溢。

- A.两个栈的栈顶同时到达这片内存空间的中心点

- B.其中一个栈的栈顶到达这片内存空间的中心点

- C.两个栈的栈顶在这片内存空间的某一位置相遇

- D.两个栈均不空,且一个栈的栈顶到达另一个栈的栈底

-

一个递归的定义可以用递归的过程求解,通常递归的执行过程是(54)的。

- A.高效

- B.低效

- C.高质量

- D.低质量

-

让元素1,2,3依次进栈,则出栈次序不可能出现(52)种情况。

- A.3,2,1

- B.2,1,3

- C.3,1,2

- D.1,3,2

-

设有n个元素的向量,逐个输入其中的元素值,建立一个有序单链表的时间复杂度是(51)。

- A.O(1)

- B.O(n)

- C.O(n2)

- D.O(nlog2n)

-

一个nxn的对称矩阵A,将其下三角部分按行存放在一个一维数组B中。 A[0][0]存放于B[O]中,那么第i行的对角元素A[i][i]存放于B中(50)处。

- A.(i+3)*i/2

- B.(i+1)*i/2

- C.(2n-i+1)*i/2

- D.(2n-i-1)*i/2

-

OMT方法有4个步骤:分析、系统设计、(49)、实现。

- A.软件设计

- B.对象设计

- C.模块设计

- D.程序设计

-

OOA的结果恰好就是OOD的(48)。

- A.问题域部件

- B.人机交互部件

- C.任务管理部件

- D.数据管理部件

-

对象是类的(47)。

- A.抽象

- B.实例

- C.实现

- D.继承

-

好的OOPL应该至少支持一些原则,下述(45)不属于这些原则。

- A.开放的对象

- B.类和实例的概念

- C.类间的继承性

- D.多态

-

对象之间通过(46)进行通信。

- A.消息传递

- B.指针

- C.地址引用

- D.参数传递

-

模式R({A,B,C},{(A,C)→B,(A,B)→C,B→C})属于最高范式的是(43)。

- A.1NF

- B.2NF

- C.3NF

- D.4NF

-

下列聚集函数中不能忽略空值(Null)的是(44)。

- A.SUM(列名)

- B.MAX(列名)

- C.COUNT(*)

- D.AVG(列名)

-

图像文件存储格式BMP、GIF、JPG和PNG是目前最常见的格式。存储256色的图像时,对图像质量有损失的存储格式是(39)。

- A.BMP和JPG

- B.GIF和JPG

- C.JPG和PNG

- D.JPG

-

设关系R和S分别为二元和三元关系,则关系代数表达式σ1<4(P×Q)等价于(40)。

- A.σ(P

Q)

Q) - B.P

Q

Q - C.σ(P

Q)

Q) - D.P

Q

Q

- A.σ(P

-

JPEG静态图像编码是(36)。

- A.有损数据压缩编码

- B.无损数据压缩编码

- C.不压缩数据的编码

- D.通道(或称信道)编码

-

为适应网络带宽和降低存储器存储容量的要求,科技工作者开发了许多算法,用于压缩各种各样的数据。假设处理系统的计算精度足够高,由此造成的数据损失可忽略。其中,逆量化(Dequantization)(37)。

- A.对重构图像的质量有损失

- B.对重构图像的质量没有损失

- C.逆量化前后数据项的数目不相等

- D.逆量化阶大小与量化阶大小不同

-

MPEG-1 Audio的质量相当于(38)质量。

- A.激光唱盘(CD-Audio)的声音

- B.调幅(Amplitude Modulation,AM)广播的声音

- C.调频(Frequency Modulation,FM)广播的声音

- D.近似激光唱盘(Near-CD-Audio)的声音

-

下面算法的时间复杂度为(34)。 int f(unsigned int n){ if(n=0||n==1)return 1; else return n*f(n-1); }

- A.O(1)

- B.O(n)

- C.O(n2)

- D.O(n!)

-

一个长度为n的顺序表的表尾插入一个新元素的渐进时间复杂度为(35)。

- A.O(n)

- B.O(1)

- C.O(n2)

- D.O(log2n)

-

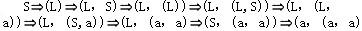

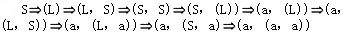

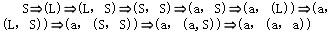

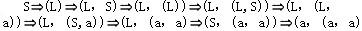

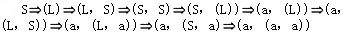

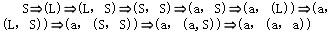

已知文法G2=(VT={a,',',(,)},VN{S,L},S,P),其中P为, S→(L)|a L→L,S|S (a,(a,a))是L(G2[S])的句子,这个句子的最左推导是(28)

- A.

- B.

- C.

- D.

- A.

-

yacc是一个生成编译程序的工具,它的输入是文法G的产生式规则,它的输出是文法G的(29)。

- A.优先分析器

- B.LL(1)分析器

- C.LR(1)分析器

- D.LALR(1)分析器

-

在C++中,类由数据成员和成员函数封装而成,每个成员都具有描述该成员可见性的访问控制属性,若某类的一个成员的访问控制属性是protected属性,这个成员(30)。

- A.只能被该类的成员函数访问

- B.只能被该类的成员函数和友元函数访问

- C.只能被该类的成员函数、友元函数和该类的派生类的成员函数防问

- D.不仅可以被该类的成员函数访问,而且还可以被该类的外部访问

-

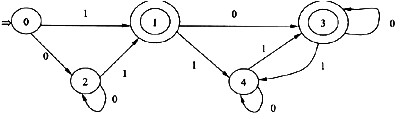

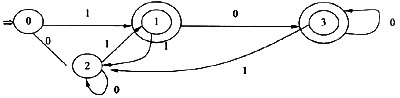

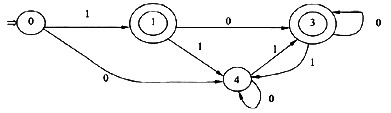

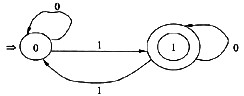

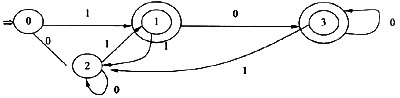

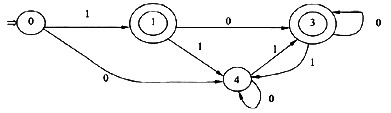

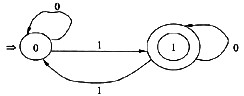

对于下图的DFAM进行化简,与其等价的最少状态的DFAM'是(27)。

- A.

- B.

- C.

- D.

- A.

-

某虚拟存储系统采用最近使用频率最少的页面淘汰算法,计算使用频率的区间为前5次页面访问。现有一个访问页面的序列: 2 6 1 5 7 7 7 7 5 1 6 2 3 4 1 2 3 4 4 4 3 4 假定系统分配给该进程3个内存页面,刚开始时内存为空。执行这段程序将会产生 (26)缺页中断(程序的存储不计,当使用频率相同时,按最近访问优先保留的方式处理)。

- A.14次

- B.11次

- C.12次

- D.13次

-

重新定义P操作: P(s): S=S-1; if s<0 then {将本进程插入相应等待队列的队首}; V操作的定义不变。 使用上述定义的信号量操作。现有n个进程竞争进入一个临界区,需要使用(24),并保证进程能够以正常的次序公平地进入临界区。

- A.1个信号量,初值为1

- B.2个信号量,初值分别为1,0

- C.n-1个信号量,初值均为1

- D.n/2个信号量,初值均为1

-

现有100个注册文件组,每个文件组拥有100个文件。同一个文件组的文件不计重名,不同文件组的文件允许重名。文件检索条件为(文件组,文件名)。若采用一级目录的组织方式,其文件平均检索长度将是采用二级目录组织形式的(25)。

- A.2倍

- B.50倍

- C.100倍

- D.1000倍

-

对于公开销售侵权盗版软件产品并损害公共利益的不法分子,著作权行政管理部门应当责令停止侵权,(22)。

- A.没收违法所得,没收、销毁侵权复制品,同时并处罚款

- B.没收违法所得,没收、销毁侵权复制品,可以并处罚款

- C.没收、销毁侵权复制品,同时并处罚款

- D.没收、销毁侵权复制品,可以并处罚款

-

某计算机配备了工作集统计装置,操作系统分配进程在内存的页面数量随工作集的大小而浮动。假定工作集窗口的大小为12,即访页序列中连续12次访问页面。系统规定执行每条指令后统计一次工作集大小,每执行5个指令调整一次进程分配内存页面数量,按前5次统计的最大者进行调整。现有一个进程的访页序列: …26157777516234123444343444113235665462… ↑ T 在时刻T,应给该进程分配(23)页面。

- A.6个

- B.5个

- C.8个

- D.12个

-

为了(21)目的,通过安装、显示、传输或者存储软件方式使用软件,可以不经软件著作权人许可,不向其支付报酬。

- A.学习和研究某办公软件内含的设计思想和原理

- B.使用某工具软件中的相关功能

- C.利用某绘图软件进行项目开发

- D.加快提高单位财务管理水平,购买某财务软件

-

标准化对象一般可分为两大类,一类是标准化的具体对象,即需要制定标准的具体事物;另一类是(20)。

- A.标准化抽象对象

- B.标准化总体对象

- C.标准化虚拟对象

- D.标准化面向对象

-

下述的(19)属于CMM中的已管理级的关键过程域。

- A.缺陷预防

- B.软件质量管理

- C.技术变更管

- D.过程变更管理

-

从系统调查、系统分析到系统设计是信息系统开发的主要工作,这3个阶段的工作量几乎占到总开发量的(17)。

- A.50%.

- B.60%.

- C.70%.

- D.80%.

-

关于快速原型法,下述说法不正确的是(18)。

- A.节约时间,一次性实现用户的需求

- B.是一个可以工作的系统雏形

- C.强调用户的参与

- D.在用户需求分析、系统功能描述等方面允许有较大的灵活性

-

软件维护包括(15)、适应性维护、一致性维护、预防性维护。

- A.正确性维护

- B.可用性维护

- C.运行性维护

- D.稳定性维护

-

UML中有4种关系,它们是(16)。

- A.依赖、关联、泛化和实现

- B.继承、联系、演化和表现

- C.依赖、联系、封装和实现

- D.耦合、互斥、泛化和表现

-

认证技术主要解决网络通信过程中通信双方的身份认可。数字签名根据发送信息生成信息摘要,使用发送者的私钥签名信息摘要。信息接收者接收有关信息,生成新的信息摘要,再使用信息发送者提供的公开密钥进行解密,对信息摘要进行验证,以确认信息发送者的身份从而保证网上信息的机密性、完整性和有效性。这里数据的有效性指的是(10)。

- A.数据传输中不被非法篡改

- B.数据传输中不被非授权者偷看

- C.数据不能被否认

- D.数据没有丢失

-

软件工程中风险分析包括4个不同活动:它们是(12)。

- A.风险认识、风险监控、风险管理、风险控制

- B.风险识别、风险预测、风险评估、风险控制

- C.风险认识、风险消除、风险监控、风险管理

- D.风险监控、风险解决、风险防范、意外事件处理

-

(11)是将软件生存周期各个活动固定为依次以线性顺序连接若干阶段的模型。

- A.瀑布模型

- B.演化模型

- C.螺旋模型

- D.喷泉模型

-

磁盘存储器有4个盘片,共6个记录面,128个圆柱面,盘片分成16个扇区,每个扇区的容量是512字节,该磁盘的格式化容量是(9)

- A.1MB

- B.8MB

- C.6MB

- D.20MB

可以看出,该图共有(41)个顶点。如果是有向图,该图有(42)条弧;如果是无向图,则共有(43)条边。

可以看出,该图共有(41)个顶点。如果是有向图,该图有(42)条弧;如果是无向图,则共有(43)条边。

Q)

Q) Q)

Q)