软件水平考试(中级)软件设计师上午(基础知识)试题模拟试卷37

-

(77)

- A.framework

- B.structure

- C.bracket

- D.indenting

-

(76)

- A.interactive

- B.markup

- C.programming

- D.command

-

(75)

- A.tags

- B.texts

- C.editors

- D.creators

-

(74)

- A.command

- B.program

- C.graphic

- D.text

-

(72)

- A.192.168.1.1

- B.192.168.1.100

- C.220.110.10.1

- D.192.168.0.1

-

SOX is an alternative (71) for XML. It is useful for reading and creating XML content in a (72) editor. It is then easily transformed into proper XML. SOX was created because developers can spend a great deal of time with raw XML. For many of us, the popular XML (73) have not reached a point where their tree views, tables and forms can completely substitute for the underlying (74) language. This is not surprising when one considers that developers still use a text view, albeit enhanced, for editing other languages such as Java. SOX uses (75) to represent the structure of an XML document, which eliminates the need for closing tags and a number of quoting devices. The result is surprisingly clear.

- A.syntax

- B.grammar

- C.semantic

- D.pragmatics

-

(70)

- A.概念模式/内模式映像

- B.概念模式/内模式

- C.外模式/概念模式映像

- D.外模式/概念模式

-

从数据库管理系统的角度看,数据库系统通常采用如图2-10所示的三级模式结构。图中①②处应填写(52),③处应填写(53)。

- A.外模式/概念模式

- B.概念模式/内模式

- C.概念模式/内模式映像

- D.外模式/概念模式映像

-

某单位内部局域网中,客户机通过基于Windows操作系统的代理服务器访问Internet的连接方式如图 2-11所示。地址为192.168.1.100的客户机配置“TCP/IP网络属性”时,其中“网关”的设置内容应是(69)。该客户机访问Internet时,经由代理服务器后数据包的源地址为(70)。

- A.220.110.10.1

- B.192.168.0.1

- C.192.168.1.1

- D.192.168.1.100

-

(68)

- A.DataAccess

- B.AccountDM

- C.CustomerDM

- D.DataAccessImpl

-

图2-8示意的UML类图描绘的是设计模式中的(49)模式。图2-9的UML类图描述了该模式的一种应用,其中与图2-8中的“Abstraction'’对应的类是(50)。

- A.Composite(组合)

- B.Proxy(代理)

- C.Bridge(桥接)

- D.Command(命令)

-

下列对IPv6地址FF60:0:0:0601:BC:0:0:05D7的简化表示中,错误的是(70)。

- A.FF60∷601:BC:0:0:05D7

- B.FF60∷601:BC∷05D7

- C.FF60:0:0:601:BC∷05D7

- D.FF60:0:0:0601:BC∷05D7

-

层次化网络设计方案中,(69)是核心层的主要任务。

- A.高速数据转发

- B.边界路由和接入Internet

- C.MAC层过滤和网段微分

- D.实现网络的访问策略控制

-

以下关于TCP/IP协议的叙述中,说法错误的是(66)。

- A.ICMP协议用于控制数据报传送中的差错情况

- B.RIP协议根据交换的路由信息动态生成路由表

- C.FTP协议在客户服务器之间建立起两条连接

- D.RARP协议根据IP地址查询对应的MAC地址

-

在Windows操作系统中,运行netstat-r命令后得到如图3-8所示的结果。图3-8中224.0.0.0是一个(67)。

- A.本地回路地址

- B.公网IP地址

- C.组播IP地址

- D.私网IP地址

-

使用IE浏览器浏览网页时,出于安全方面的考虑,需要禁止执行Java Script,则可以在IE浏览器中设置“(68)”。

- A.禁用脚本

- B.禁用cookie

- C.禁用ActiveX控件

- D.禁用没有标记为安全的ActiveX控件

-

若二叉树的先序遍历序列为ABCEDF,后序遍历序列为CEBFDA,则其中序遍历序列为(65)。

- A.CEFBDA

- B.CBEAFD

- C.CEBAFD

- D.CBEDFA

-

通常,(64)应用于保护被中断程序现场等场合。

- A.队列

- B.堆栈

- C.双链表

- D.数组

-

已知一个线性表(38,25,74,63,52,48),假定采用散列函数h(key)=key%7计算散列地址,并散列存储在散列表A[0…6]中,若采用线性探测法解决冲突,则在该散列表上进行等概率成功查找的平均查找长度为(63)。

- A.1.4

- B.1.6

- C.2.0

- D.2.2

-

在最好和最坏情况下的时间复杂度均为O(nlogn),但不稳定的排序算法是(60)。

- A.堆排序

- B.快速排序

- C.归并排序

- D.基数排序

-

为了在状态空间树中(58),可以利用LC-检索(Least Cost Search)快速找到一个答案节点。

- A.进行遍历

- B.找出最优的答案节点

- C.找出任一个答案节点

- D.找出所有的答案节点

-

设栈S和队列Q的初始状态为空,元素按照a、b、c、d、e的次序进入栈S,当一个元素从栈中出来后立即进入队列Q。若队列的输出元素序列是c、d、b、a、e,则元素的出栈顺序是(59)。

- A.e、a、b、d、c

- B.e、d、c、b、a

- C.c、d、b、a、e

- D.a、b、c、d、e

-

利用逐点插入建立序列(52,43,73,88,76,18,38,61,45,39)对应的二叉排序树之后,查找元素61要进行(57)次元素间的比较。

- A.3

- B.4

- C.6

- D.8

-

一级封锁协议解决了事务的并发操作带来的(55)不一致性的问题。

- A.读脏数据

- B.数据重复修改

- C.数据丢失修改

- D.数据不可重复读

-

以下说法正确的是(56)。

- A.从结构的角度看,数据仓库主要有数据集市、企业仓库和用户仓库3种模型

- B.数据挖掘就是要智能化和自动化地把数据转换为有用的信息和知识

- C.联系分析处理(OLAP)技术绕过DBMS直接对物理数据进行读写以提高处理效率

- D.数据仓库是从数据库中导入大量的数据,并对结构和存储进行组织以提高查询效率

-

商品关系P(商品名,条形码,产地,价格)中的(53)属性可以作为该关系的主键。

- A.商品名

- B.条形码

- C.产地

- D.价格

-

某企业职工和部门的关系模式如下所示,其中部门负责人也是一名职工。 职工(职工号,姓名,年龄,月工资,部门号,电话,办公室) 部门(部门号,部门名,负责人代码,任职时间) 查询每个部门中月工资最高的“职工号”的SQL查询语句如下:

Select 职工号 from 职工 as E

where 月工资=(Select Max(月工资)from 职工as M (54) );

- A.where M.部门号=E.部门号

- B.where M.职工号=E.职工号

- C.where M.职工号=E.负责人代码

- D.where M.部门号=E.职工号

-

设关系R和S的元数分别为2和3,那么,R>1>2<S与(52)等价。

-

某商场的部门、员工和商品3个实体之间的关系如图3-7所示。假设每个部门有若干名员工,每种商品只能由一个部门负责销售,那么部门到员工、部门到商品之间分别存在(51)的联系。

- A.1:1和1:1

- B.1:1和1:n

- C.1:n和1:1

- D.1:n和1:n

-

在面向对象软件开发过程中,采用设计模式(48)。

- A.以减少设计过程创建的类的个数

- B.以保证程序的运行速度达到最优值

- C.以复用成功的设计和体系结构

- D.以允许在非面向对象程序设计语言中使用面向对象的概念

-

图3-6示意的(49)设计模式,定义对象间的一种一对多的依赖关系,当一个对象的状态发生改变时,所有依赖于它的对象都得到通知并被自动更新。

- A.状态(State)

- B.观察者(Observer)

- C.组合(Composite)

- D.访问者(Visitor)

-

若某面向对象系统中的某子模块需要为其他模块提供访问不同数据库系统(Oracle、SQLServer、DB2 UDB等)的功能,这些数据库系统提供的访问接口有一定的差异,但访问过程却都是相同的,例如,先连接数据库,再打开数据库,最后对数据进行查询。(50)设计模式可抽象出相同的数据库访问过程。

- A.外观(Facade)

- B.装饰(Decorate)

- C.单例(Singleton)

- D.模板方法(Template Method)

-

包(package)是UML的(46)。

- A.结构事物

- B.分组事物

- C.行为事物

- D.注释事物

-

在C++中,使用静态成员解决同一个类的不同对象之间的数据共享问题。以下关于一个类的静态成员的叙述中,说法错误的是(47)。

- A.静态成员变量可被该类的所有方法访问

- B.该类的对象共享其静态成员变量的值

- C.该类的静态数据成员变量的值不可修改

- D.该类的静态方法只能访问该类的静态成员变量

-

采用UML分析用户需求时,用例UC1可以出现在用例UC2出现的任何位置,那么UC1和UC2之间的关系是(45)关系。

- A.include

- B.extend

- C.generalize

- D.call

-

以下关于用例(use case)的叙述中,说法不够准确的是(44)。

- A.用例将系统的功能范围分解成许多小的系统功能陈述

- B.一个用例代表了系统的一个单一的目标

- C.用例是一个行为上相关的步骤序列

- D.用例描述了系统与用户的交互

-

用UML建立业务模型是理解企业业务过程的第一步。使用活动图(Activity Diagram)可显示业务工作流的步骤和决策点,以及完成每一个步骤的角色和对象,它强调(42)。

- A.上下层次关系

- B.时间和顺序

- C.对象间的迁移

- D.对象间的控制流

-

在UML建模过程中,对象行为是对象间为完成某一目的而进行的一系列消息交换。若需要描述跨越多个用例的单个对象的行为,使用(43)是最为合适的。

- A.状态图(Statechart Diagram)

- B.交互图(Interactive Diagram)

- C.活动图(Activity Diagram)

- D.协作图(Collaboration Diagram)

-

在面向对象技术中,同一个算子在不同的表达式中可能有不同的操作意义,这种多态性称为(40)。

- A.参数多态

- B.过载多态

- C.包含多态

- D.隐含多态

-

已知3个类O、P和Q,其中,类O由类P的1个实例和类Q的1个或多个实例构成。能够正确表示类O、P和Q之间关系的UML类图是(41)。

-

用边界值分析法,假定15<X<100(X为正整数),那么X在测试中应取的边界值是(39)。

- A.X=15,X=100

- B.X=16,X=15,X=99,X=100

- C.X=16,X=101

- D.X=14,X=15,X=100,X=101

-

UP(Unified Process)每个阶段结束时都会产生一些主要的工作成果。在初启阶段最重要的工作成果是(37)。

- A.原始的风险评估

- B.原始的分析模型

- C.原始的用例模型

- D.原始的用户手册

-

在极限编程(XP)开发方法中,(38)策略有助于避免兼容性和接口问题,建立能及早发现错误的“冒烟测试”环境。

- A.持续集成

- B.简单设计

- C.重构

- D.系统隐喻

-

某工程计划如图3-5所示,各个作业所需的天数如表3-3所列,设该工程从第0天开工,则作业I最迟应在第(35)天开工。

- A.11

- B.13

- C.14

- D.16

-

软件项目管理中可以使用各种图形工具,以下关于各种图形工具的论述中正确的是(36)。

- A.流程图直观地描述了工作过程的具体步骤,以及这些步骤之间的时序关系,可以用于控制工作过程的完成时间

- B.PERT图画出了项目中各个活动之间的时序关系,可用于计算工程项目的关键路径,以便控制项目的进度

- C.因果分析图能表现出软件过程中各种原因和效果之间的关系,并且表现了它们随时间出现的顺序和重要程度,这些数据可用于改进软件过程的性能

- D.Gantt图为整个项目建立了一个时间表,反映了项目中的所有任务之间的依赖关系,以及各个任务的起止日期,这些信息可用于项目的任务调度

-

风险的成本估算完成后,可以针对风险表中的每个风险计算其风险曝光度。某软件小组计划项目中采用50个可复用的构件,每个构件平均是100LOC,本地每个LOC的成本是13元人民币。以下是该小组定义的一个项目风险。 ①风险识别:预定要复用的软件构件中只有50%将被集成到应用中,剩余功能必须定制开发。 ②风险概率:60%。 ③该项目风险的风险曝光度是(33)。

- A.10500

- B.19500

- C.32500

- D.65000

-

以下关于软件质量度量指标的叙述中,说法正确的是(32)。

- A.正确性就是用每千行代码的故障(fault)数来度量

- B.软件完整性是指软件功能与需求符合的程度

- C.软件维护的工作量比开发阶段的工作量小

- D.可用性与用户的操作效率和主观评价有关

-

CMM模型的第三级为已定义级,其主要过程是关于项目和组织的策略。属于该级别新定义的关键过程域是(34)。

- A.软件配置管理

- B.技术变更管理

- C.软件质量管理

- D.集成软件管理

-

基于构件的开发(CBD)模型,融合了(31)模型的许多特征。该模型本质是演化的,采用迭代方法开发软件。

- A.瀑布

- B.螺旋

- C.喷泉

- D.RAD

-

软件开发工具VB、PB和Delphi是可视化的。这些工具是一种(30)程序语言。

- A.逻辑式

- B.命令式

- C.函数式

- D.事件驱动

-

对于以下编号为①、②、③的正规式,说法正确的是(28)。 ①(aa*|ab)*b ②(a|b*|aa)*b ③(a|b)*b

- A.正规式①和③等价

- B.正规式①和②等价

- C.正规式②和③等价

- D.正规式①、②和③互不等价

-

表达式(29)对应的逆波兰式是“ab+-cd-”。

- A.a-b-cd

- B.-(a+b)c-d

- C.-a+bc-d

- D.(a+b)(-c-d)

-

若文件系统容许不同用户的文件可以具有相同的文件名,则操作系统应采用(26)来实现。

- A.索引表

- B.索引文件

- C.指针

- D.多级目录

-

某磁盘的转速为7200转分,传输速度为4Mbps,控制器开销为1ms。要保证读或写一个512字节的扇区的平均时间为11.3ms。那么,该磁盘的平均寻道时间最大应不超过(25)ms。

- A.3.9

- B.4.7

- C.5.5

- D.6.1

-

在C语言中,设有数组定义:char array[]=“China”;则数组array所占用的空间为(27)。

- A.5个字节

- B.6个字节

- C.10个字节

- D.12个字节

-

进程的五态模型包括运行状态、活跃就绪状态、静止就绪状态、活跃阻塞状态和静止阻塞状态。针对图3-4的进程五态模型,为了确保进程调度的正常工作,(a)、(b)和(c)的状态分别为(21)。

- A.静止就绪、静止阻塞和活跃阻塞

- B.静止就绪、活跃阻塞和静止阻塞

- C.活跃阻塞、静止就绪和静止阻塞

- D.活跃阻塞、静止阻塞和静止就绪

-

页式存储管理当中的页面是由(22)所感知的。

- A.用户

- B.操作系统

- C.编译系统

- D.链接程序

-

某软件产品在应用初期运行在Windows 2000环境中。现因某种原因,该软件需要在Linux环境中运行,而且必须完成相同的功能。为适应该需求,软件本身需要进行修改,而所需修改的工作量取决于该软件的(20)。

- A.可复用性

- B.可维护性

- C.可移植性

- D.可扩充性

-

测试是保证软件质量的重要手段。根据国家标准GB 8566—88《计算机软件开发规范》的规定,应该在(19)阶段制定系统测试计划。

- A.需求分析

- B.概要设计

- C.详细设计

- D.系统测试

-

为了直观地分析系统的动作,从特定的视点出发描述系统的行为,需要采用动态分析的方法。其中,(17)适用于描述与分析相互独立、协同操作的处理系统,也就是并发执行的处理系统。

- A.状态迁移图

- B.时序图

- C.Petri网

- D.HIPO图

-

图3-3中的程序由A、B、C、D和E等5个模块组成,表3-1模块之间的接口表中描述了这些模块之间的接口,每一个接口有一个编号。此外,模块A、D和E都要引用一个专用数据区。那么A和D之间耦合关系是(18)。

- A.标记耦合

- B.内容耦合

- C.数据耦合

- D.公共耦合

-

某幅图像具有640×480个像素点,若每个像素具有8位的颜色深度,经5:1压缩后,其图像数据需占用的存储空间为(14)字节。

- A.61440

- B.307200

- C.384000

- D.3072000

-

新软件项目与过去成功开发过的一个项目类似,但规模更大,此时比较适合使用(15)进行项目开发设计。

- A.原型法

- B.变换模型

- C.瀑布模型

- D.螺旋模型

-

当使用数据流图对一个工资系统进行建模时,(16)可以被认定为外部实体。

- A.工资单

- B.工资系统源程序

- C.接收工资单的银行

- D.工资数据库

-

(12)图像通过使用彩色查找来获得图像颜色。

- A.真彩色

- B.伪彩色

- C.直接色

- D.矢量

-

对于MPEG视频中的空间冗余信息可以采用(13)的方法来进行压缩编码。

- A.帧间预测和变换编码

- B.哈夫曼编码和运动补偿

- C.变换编码和帧内预测

- D.帧内预测和运动补偿

-

《中华人民共和国政府信息公开条例》自2008年5月1日起施行。某教授于2008年6月1日自行将该条例译成英文,投递给某国家的核心期刊,并于2008年11月1日发表。国家相关部门认为该教授的译文质量很高,经与该教授协商,于2009年1月5日发文将该译文定为官方正式译文。(10)。

- A.由于该教授未经相关部门同意而自行翻译官方条例,因此对其译文不享有著作权

- B.该教授对其译文自2008年6月1日起一直享有著作权

- C.该教授对其译文自2008年6月1日至2009年1月4日期间享有著作权

- D.该教授对其译文自2008年11月1日至2009年1月4日期间享有著作权

-

以下标准代号中,(11)不属于国家标准代号。

- A.GSB

- B.GBZ

- C.GB/T

- D.GA/T

-

某Windows XP计算机安装无线网卡后,用于添加无线网络的“无线网络属性‘关联’”选项卡配置界面如图3-2所示。若“网络验证(A)”项的值选择为“开放式”,则“数据加密(D)”项可供选择的值有“已禁用”和“ (9)”。

- A.WAP

- B.WEP

- C.TKIP

- D.WML

-

IE7.0浏览器将Web站点分成4种安全区域。其中,“Internet”区域的默认安全级别设置为(8)。

- A.中低

- B.中

- C.中高

- D.高

-

在非授权的情况下,使用Sniffer软件接收和截获网络上传输的信息,这种攻击方式属于(7)。

- A.放置特洛伊木马程序

- B.DDoS攻击

- C.网络欺骗

- D.网络监听

-

CPU执行程序时,为了从内存中读取指令,需要先将(6)的内容输送到地址总线上。

- A.指令寄存器

- B.标志寄存器

- C.程序计数器

- D.变址寄存器

-

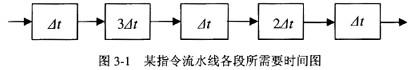

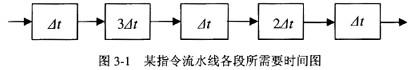

某指令流水线由5段组成,各段所需要的时间如图3-1所示。连续输入10条指令时的吞吐率为(5)。

- A.0.1428Δt

- B.0.2041Δt

- C.0.2857/Δt

- D.0.3333/Δt

-

在计算机的可靠性模型中,m模冗余系统是由m个相同的模块和一个(3)组成。

- A.表决器

- B.控制器

- C.缓冲器

- D.加速器

-

利用海明码(Hamming Code)纠正单位错,如果信息码字为1011101,则至少需要加入(4)位冗余位。

- A.1

- B.2

- C.3

- D.4

-

执行指令时,操作数存放在内存单元中,指令中给出操作数所在存储单元地址的寻址方式称为(2)。

- A.立即寻址

- B.直接寻址

- C.相对寻址

- D.寄存器寻址

-

在计算机的浮点数表示中,主要影响数值表示范围的是(1)。

- A.尾数的位数

- B.阶码的位数

- C.规格化的方法

- D.尾数下溢的处理