软件水平考试(中级)数据库系统工程师上午(基础知识)试题模拟试卷9

-

(89)

- A.motherboard

- B.centerboard

- C.multiboard

- D.cardboard

-

(87)

- A.MHz

- B.MEG

- C.MTZ

- D.MGH

-

(88)

- A.cycle board

- B.circulate board

- C.circuit board

- D.circle board

-

Currently the Pentium chip or(71), made by(72), is the most common CPU though there are many other companies that produce processors for personal computers. One example is the CPU made by Motorola which is used in Apple computers. With faster processors the clock speed becomes more important. Compared to some of the first computers which operated at below 30 megahertz((73))the Pentium chips began at 75 megahertz in the late 1990g. As of mid 2003 speeds now exceed 3000 + megahertz or 3 gigahertz(check your local computer store for the latest speed). It depends on the(74)that the chip is housed in, or the(75), as to whether you are able to upgrade to a faster chip. The motherboard contains the circuitry and connections that allow the various component to communicate with each other.

- A.processing

- B.professional

- C.processor

- D.producer

-

(86)

- A.Internet

- B.Intel

- C.Intelligence

- D.Informal

-

(82)

- A.figure

- B.number

- C.data

- D.date

-

(84)

- A.gatherer

- B.translator

- C.generator

- D.compiler

-

(83)

- A.disk

- B.dish

- C.set

- D.panel

-

(81)

- A.deleting

- B.omitting

- C.killing

- D.eliminating

-

Another aspect of C that's worth mentioning here is that it is, to put it bluntly, a bit dangerous. C does not, in general, try hard to protect a programmer from mistakes. If you write a piece of(66)which will(through some oversight of yours)do something wildly different from what you intended it to do, up to and including(67)your(68)or trashing your(69), and if it is possible for the(70)to compile it, it generally will. You wont get warnings of the form. "Do you really mean to... ?" or "Are you sure you really want to... ?". C is often compared to a sharp knife :' it can do a surgically precise job on some exacting task you have in mind, but it can also do a surgically precise job of cutting off your finger. It's up to you to use it carefully.

- A.word

- B.code

- C.sentence

- D.character

-

(78)

- A.加1

- B.减1

- C.增加

- D.减少

-

(77)

- A.128.96.36.0/23

- B.128.96.36.0/24

- C.128.96.37.0/23

- D.128.96.37.0/24

-

(79)

- A.直接访问

- B.不能访问

- C.需要经过网关进行地址转换

- D.需要路由器允许

-

(76)

- A.E1

- B.R2

- C.n3

- D.R4

-

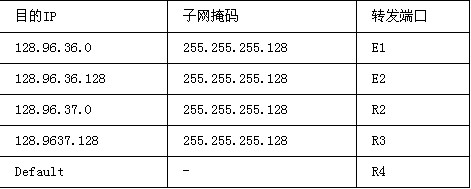

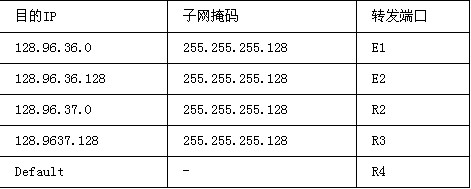

设某单位路由器建立了以下的路由表,若收到分组的目的IP地址为128.96.37.151,则转发的口是(57),若收到分组的目的IP是128.96.35.151,则转发的端口是(58),若该路由器是该单位的与Internet接人路由器,则该单位分得的IP地址是(59)。在一个网络中子网数目划分增多时,可供分配给主机的正常IP地址总数目会(60)。当我们将主机地址设置为192.1680.1.2时,则主机访问Internet时(61)。

- A.E1

- B.R2

- C.R3

- D.R4

-

(73)

- A.高

- B.不变

- C.降低

- D.不定

-

(74)

- A.站点的计数器控制

- B.站点有无数据发送

- C.站点优先级

- D.时间退避

-

(72)

- A.硬件相关和无关的部分分开

- B.便于实现

- C.便于网络管理

- D.因为下层用硬件实现

-

(71)

- A.全1地址

- B.地址中的L/G置1

- C.地址中的C/R置1

- D.地址中的C/R置0

-

IEEE802定义的局网参考模型中,只包括了物理层和数据链路层,其中LLC通过其LLC地址为高层提供服务访问的接口,这个接口是(35),在LLC帧中,广播地址是通过(36)表示的,将数据链路层划分成LLC和MAC,主要目的是(37)。在CSMA/CD传输控制方式中,冲突次数多的一个帧,其发送的优先程度(38)。在 DQDB协议中,一个站点得到一个空时槽时,它可以使用或放过,这是通过(39)。

- A.SSAP

- B.DSAP

- C.SAP

- D.MAC

-

(67)

- A.交换机能够提供网络管理信息

- B.交换机能够给某些节点分配专用信道,这使得数据传输更安全

- C.交换机能够更有效地从一个网段向另一个网段传输数据

- D.交换机能够在数据冲突发生率较高时提醒网络管理员

-

(69)

- A.封装网桥

- B.源路由选择网桥

- C.转换网桥网桥

- D.透明网桥

-

(68)

- A.IP

- B.Trunking

- C.生成树

- D.PPP

-

(66)

- A.从它传送的每一个数据包中解析出源节点地址;所有不属于该网桥广播域的源节点地址都被过滤掉

- B.网桥维护过滤数据库,该数据库基于数据包的目标地址能够识别哪些数据包该转发,哪些该虑掉

- C.网桥在目标节点重新请求前一直保护该数据包,随后,网桥就转发数据包

- D.网桥把输入数据所用的协议与先前数据所用的协议作比较后,过滤掉那些不匹配的输入数据包

-

在互联的网络设备中,交换机的工作与网桥相比,区别在于(26),网桥是根据(27)知道它是应该转发还是应该过滤掉数据包的。交换机与HUB相比,优点是(28)。网桥中为了防止产生循环路径,需要运行(29)算法。具有自学习功能的网桥是(30)。

- A.交换机连接的网段多

- B.交换机速度快

- C.交换机速度慢

- D.无区别

-

(64)

- A.在b前

- B.b在a前

- C.不一定

- D.以上均不对

-

(63)

- A.在b前

- B.b在a前

- C.不一定

- D.以上均不对

-

当X,Y之间是1对多联系时,则存在函数依赖(36);给定函数依赖f:X—>Y和g:X—>Y,则(37)。

- A.X—>Y

- B.Y—>X

- C.X<—>Y

- D.以上的不是

-

(61)

- A.f不等于g

- B.f不一定等于g

- C.f等于g

- D.以上都不是

-

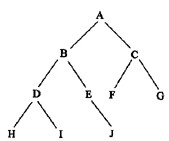

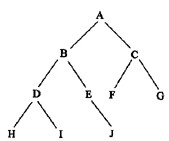

设a和b是二叉树中的两个结点.请填写下表:

- A.在b前

- B.b在a前

- C.不一定

- D.以上均不对

-

以下只有(62)不是多道批处理的优点。

- A.交互性强

- B.资源利用率高

- C.系统吞吐量大

- D.可提高内存和I/O设备利用率

-

进程控制一般是由操作系统的内核来实现,它是加在硬件上的第一层软件,通过原语来实现各种控制和管理功能,它具有(63)的功能。

①创建进程

②撤销进程

③进程通信

④资源管理

- A.①②

- B.③④

- C.①②③

- D.①②③④

-

(60)协议的主要任务是负责服务器之间的邮件传送,所以当我们发送电子邮件的时候,需要依靠该协议。

- A.TCP/IP

- B.IPX/SPX

- C.SMTP

- D.ICMP

-

(61)程序的主要功能是审查系统能否满足用户作业的资源要求以及按照一定的算法选取作业。调度的关键在选择适当的算法。

- A.作业注册

- B.作业调度

- C.进程调度

- D.终止作业

-

以下(59)不属于进程的基本特征。

- A.动态性

- B.并发性

- C.异步性

- D.排斥性

-

()要求数据库表中的每行记录必须可以被唯一地区分。

- A.第一范式(1NF)

- B.第二范式(2NF)

- C.第三范式(3NF)

- D.第四范式(4NF)

-

以下关于网络安全的说法中不正确的是(57)。

- A.网络安全从其本质上而言可看作是网络上的信息安全

- B.网络安全的具体含义是一成不变的

- C.网络安全的范畴包括网络系统的硬件、软件及其系统中的数据

- D.凡是涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全的研究领域

-

在各种系统测试方法中,(55)也称结构测试或逻辑驱动测试,它是知道产品内部工作过程,可通过测试来检测产品内部动作是否按照规格说明书的规定正常进行。

- A.黑盒测试

- B.白盒测试

- C.灰盒测试

- D.以上都不对

-

1994年2月18日中华人民共和国国务院令147号发布的《中华人民共和国计算机信息系统安全保护条例》中,其条例所称的计.算机信息系统指的是(56)。

- A.从事和计算机有关的商业、服务、教育等部门

- B.由计算机和用户构成的对信息进行采集、加工、存储、传输、检索等处理的人机系统

- C.由计算机及其相关的和配套的设备、设施(含网络)构成的,按照——定的应用目标和规则对信息进行采集、加工、存储、传输、检索等处理的人机系统

- D.和计算机有关的一切系统

-

一般来说,软件开发环境都具有层次式的结构,(54)不是其中的一个层次结构。

- A.宿主层

- B.核心层

- C.用户层

- D.应用层

-

能表示“属于R而不属于S的所有元组组成的集合”的运算是(52)。

- A.关系R减关系S

- B.关系R和关系S的并

- C.关系R和关系S的交

- D.关系R和关系S并的补

-

设有教师和学生两个实体,一个学生的多门课程由多名教师带课,一名教师的课程有多名学生选修,则教师和学生实体之间的联系类型是(53)。

- A.1:1

- B.1:m

- C.m:1

- D.m:n

-

在下列各项中()不是数据仓库的基本特点。

- A.数据仓库存储的信息是面向主题来组织的

- B.数据仓库中要有一处专门用来存储5至10年或更久的历史数据,以满足各种数据需求

- C.数据仓库中的数据具有一致性的特点

- D.数据仓库可进行改动

-

有一个名为“学生”的数据库表,若想查询姓“张”的学生的信息,应使用命令(51)。

- A.SELECT * FROM学生WHERE LEFT(姓名,2)=“张”

- B.SELECT * FROM学生WHERE FIRST(姓名,2)=“张”

- C.SELECT * FROM学生WHERE HEAD(姓名,2)=张”

- D.SELECT * FROM学生WHERE RIGHT(姓名,2)=“张”

-

在各种多媒体压缩编码技术中,简单而言,(49)就是把高频率的数据用短码来表示,而频率低的就用相对长的编码来表示。

- A.统计编码

- B.预测编码

- C.变换编码

- D.自适应编码

-

若D1=国家={中国,美国};D2=气候={温带,亚热带};D3=植物={阔叶林,针叶林,灌木}。则D1,D2,D3的笛卡儿积D1×D2×D3共有(47)项。

- A.7

- B.8

- C.12

- D.16

-

以下关于DB,DBS和DBMS三者之间的的关系正确的是(48)。

- A.DB包括DBS和DBMS

- B.DBS包括DB和DBMS

- C.DBMS包括DB和DBS

- D.DB,DBS和DBMS三者是并列关系

-

数据字典的主要任务是管理有关数据的信息,其主要作用有(45)。

- A.供数据库管理系统快速查找有关对象的信息

- B.供数据库管理员查询,以掌握整个系统的运行情况

- C.支持数据库设计与系统分析。

- D.A、B和C

-

为了避免流程图在描述程序逻辑时的灵活性,可以用方框图(46)来代替传统的程序流程图。

- A.N-S图

- B.PAD图

- C.PFD图

- D.DFD图

-

数据库语言主要包括两部分,其中(44)用于负责描述和定义数据库的各种特性,(44)用于说明对数据进行的各种操作。

- A.数据说明语言 数据操纵语言

- B.数据说明语言 数据描述语言

- C.数据描述语言 数据操纵语言

- D.数据描述语言 数据说明语言

-

在数据库系统中,若某基本层次联系的集合满足以下两个条件:允许一个以上的结点无双亲;一个结点可以有多于一个双亲,则该集合称为(43)。

- A.E-R模型

- B.层次模型

- C.结构模型

- D.网状模型

-

在人工管理阶段,数据是(42);而在数据库系统阶段,数据是(42)。

- A.无结构的 有结构的

- B.无结构的 整体结构化的

- C.整体无结构的 有结构的

- D.整体尤结构的 整体结构化的

-

在计算机系统的层次结构中,机器被定义为(40)的集合体。

- A.硬什和软件

- B.硬件和微程序

- C.硬件和操作系统

- D.能存储和执行相应语言程序的算法及数据结构

-

某档机器编制的软件如果能不加修改地运行于比它高档的机器上称做(41)。

- A.向上兼容

- B.向下兼容

- C.向前兼容

- D.向后兼容

-

病毒的发展经历了三个阶段,以下(37)不属于其发展阶段。

- A.DOS时代

- B.Minix/Linux时代

- C.Windows时代

- D.Internet时代

-

常用的IP地址有A、B、C三类,地址172.16.3.108是一个(36)类地址,其网络标识为(36)。

- A.A,172.16.0.0

- B.B,172.16.0.0

- C.B,172.16.3.108

- D.C,172.16.0.0

-

写出下面树中序遍历的结果(33)。

- A.HDIBEJAFCG

- B.ABDHIEJCFG

- C.ABCDEFGHIJ

- D.HIDJEBFGCA

-

有一个长度为10的有序表,现对其进行折半查找,则等概率时查找成功的平均查找长度为( )。

- A.2.9

- B.3

- C.5

- D.6

-

以下()不是计算机网络中常用的有线通信介质。

- A.双绞线

- B.单绞线

- C.同轴电缆

- D.光纤

-

黑客攻击网络的手法有很多。若某一黑客在突破一台主机后,再以此主机作为根据地,通过网络监听等手段攻击其它主机,这种手法叫做(31)。

- A.偷取特权

- B.寻找系统漏洞

- C.电子邮件攻击

- D.广播式攻击相关节点

-

若L是一个无表头结点的单链表,P结点既不是首结点,也不是尾结点。则在P结点后插入S结点的语句是(32)。

- A.S→next=P→next;P→next=S;

- B.P→next=S;S→next=P→next;

- C.S=P→next;P→next=S→next;

- D.P→next=S→next;S=P→next;

-

在数据库操作过程中事务处理是一个操作序列,必须具有(29)。

- A.原子性、一致性、隔离性和共享性

- B.原子性、——致性、隔离性和持久性

- C.—致性、隔离性、持久性和共享性

- D.原子性、一致性、持久性和共享性

-

信号是数据的电磁或电子编码,是数据的具体表现形式。语音信号属于(30)。

- A.模拟信号

- B.数字信号

- C.AB的组合

- D.以上都不对

-

以下各项中,只有(28)不是著名的网管软件。

- A.VPN

- B.Hp Open View

- C.Cisco Works

- D.Sun Net Manager

-

联邦网络署关于Internet定义的要点有(27)。

- A.按IP地址逻辑地连接在一起

- B.用TCP/IP协议集支持通信

- C.实现资源共享

- D.A和B

-

以下(26)不是以太网的特点。

- A.随机争用共享通道

- B.具有载波监听和碰撞检测的功能

- C.实行1-坚持的策略

- D.碰撞后不采取任何措施

-

传输效率和可靠性是通信系统中最重要的性能指标。以下关“模拟通信”和“数字通信”中“效率”的说法中正确的是(24)。

- A.模拟通信和数字通信的效率都用带宽来表示

- B.模拟通信的效率用带宽来表示,而数字通信的效率则用传信速率来表示

- C.数字通信的效率用带宽来表示,而模拟通信的效率则用传信速率来表示

- D.数字通信和模拟通信的效率都用传信速率来表示。

-

凡是与其它系统通信时遵循OSI-RM的系统就是(25)。

- A.开放系统

- B.标准系统

- C.封闭系统

- D.基本系统.

-

文件的存储方法依赖于(23)。

- A.文件的逻辑

- B.文件的物理结构

- C.存放文件的存储设备的特性

- D.A和B

-

利用了Spooling技术的系统叫Spooling系统。以下(21)不是Spooling系统的特点。

- A.提高了I/O速度

- B.实现了虚拟设备功能

- C.提高了系统的可靠性

- D.将独占设备改造为共享设备

-

某段表内容如下:

则逻辑地址为(3,1024)的实际物理地址为(22)。

- A.321K

- B.571K

- C.591K

- D.801K

-

某计算机中有四个进程P1、P2、P3、P4先后到达,它们分别需要22ms、4ms、8ms和6ms运行完成。若采用时间片原则的剥夺调度方式,且每个时间片长为2ms,则四个进程P1、P2、P3和P4的周转时间分别为(19)ms。

- A.22ms、4ms、8ms和6ms

- B.22ms、4ms、26ms和6ms

- C.40ms、12ms、8ms和22ms

- D.40ms、12ms、26ms和22ms

-

下面有关分页系统和分段系统的说法正确的是(20)。

- A.页是逻辑单位;段是物理单位

- B.页的大小可变;段的大小是固定的

- C.分页系统对用户可见;分段系统对用户透明

- D.分页系统具有单一地址空间;分段系统具有二维地址空间

-

作业控制块(JCB)内容不包括(16)。

- A.资源要求

- B.资源使用情况

- C.作业类型和级别

- D.作业状态

-

根据网络的拓扑结构可将网络进行分类,以下(17)不是其中的一类。

- A.星形网络

- B.环形网络

- C.分布式网络

- D.总线形网络

-

以下有关网络操作系统和分布式操作系统的说法正确的是(18)。

- A.网络操作系统中的资源能为所有用户共享

- B.分布式操作系统中的资源只能被用户有限制地共享

- C.分布式系统中若干个计算机可相互协作,共同完成一项任务

- D.分布式操作系统和网络操作系统中各个计算机间都能相互通讯,并无主从关系

-

作业从进入系统到运行结束,一般都要经历四个阶段。相应地此作业处于提交、后备、运行、完成四个状态。当作业被作业调度程序选中,且分配了必要的资源,建立一组相应的进程后,该作业就进入厂(15)。

- A.提交状态

- B.后备状态

- C.运行状态

- D.完成状态

-

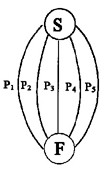

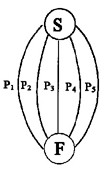

下图表示(14)运算过程中的进程流图,其中Pi(i=1,2,3,4,5)表进程。

- A.串行

- B.混合行

- C.并行

- D.串并行

-

网络层传输的数据单位是(13)。

- A.比特

- B.报文

- C.包

- D.数据块

-

在Internet与Intranet之间,由(12)负责对网络服务请求的合法性进行检查。

- A.防火墙

- B.集线器

- C.服务器

- D.路由器

-

汉字输入方式总体上可分为(9),其中联想输入方式属于(9)。

- A.直接输入方式和变换输入方式 直接输入方式

- B.直接输入方式和变换输入方式 变换输入方式

- C.全键盘方式和文字分解输入方式 全键盘方式

- D.全键盘方式和文字分解输入方式 文字分解输入方式

-

用折半查找方式查找N个元素的数组,当查找成功时,其递归执行程序时递归调用的最大次数是(11)。

- A.

- B.

- C.

- D.

- A.

-

在各种数据库系统中,1970年由Codd提出了(10)模型的数据库。

- A.关系

- B.层次

- C.网状

- D.ISO

-

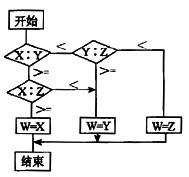

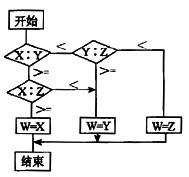

读下面的流程图,其最后结果是(7)。

- A.将X,Y,z按从大到小的顺序排序

- B.将X,Y,z按从小到大的顺序排序

- C.将X,Y,Z中的最大值赋给W

- D.将X,Y,Z中的最小值赋给W

-

CPU与外部设备进行工作时是(8)。

- A.同时工作的

- B.相互独立的

- C.相互影响性能的

- D.视情况而定

-

以下关于数据检查的描述,不正确的是(5)。

- A.检查是否所有的学生都有学号是不一致记录检查

- B.检查是否所有的学生数据在规定的数值范围内是溢出检查

- C.检查是否有学生的学号重复是重复记录检查

- D.检查是否所有学生的学号按照递增的顺序排列是顺序检查

-

在以顺序控制方式处理的计算机中,程序存放在主存中,从(6)所示地址中读出指令,然后放在(6)中译码并执行。

- A.基寄存器 指令寄存器

- B.基寄存器控制器

- C.指令地址寄存器 指令寄存器

- D.指令地址寄存器 控制器

-

设某磁带的磁带长为1(m),记录的块系数为b,块间的间隔为m(mm),记录长为n(byte),记录的密度为d(byte/mm),则磁带上能记录的记录个数可近似表示为(4)kb。

- A.bdl/(bn+dm)

- B.bdl/(bm+dn)

- C.(bn+dm)/bdl

- D.(bm+dn)/bdl

-

十六进制本质上是(1),它是把每(1)个二进位划分成小段,以便于阅读。

- A.八进制 3

- B.二进制 3

- C.十进制 4

- D.二进制 4