全国自考(计算机网络安全)模拟试卷3

-

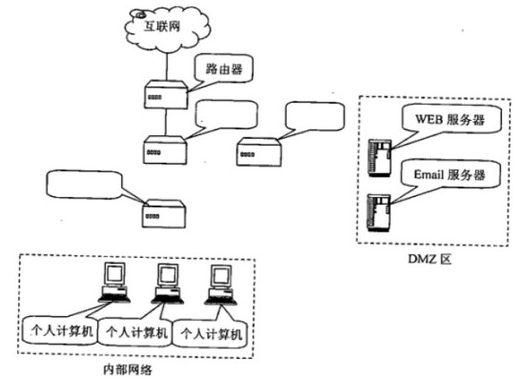

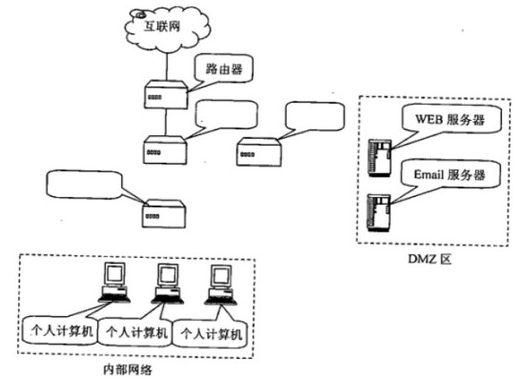

33. 某局域网(如下图所示)由1个防火墙、2个交换机、DMZ区的WEB和Email服务器,以及内网3台个人计算机组成。请完成下述要求:

(1)在下图的空白框中填写设备名

(2)完成下图中设备之间的连线,以构成完整的网络结构图。

-

31. 如何理解“防火墙并非万无一失”这句话。

-

32. 对于给定的明文m=“pki”,令明文m中的26个英文字母对应0~25的整数,即a→00,b→01…y→24,z→25。已知n=33,e=3,试用RSA算法写出加密后的密文,并给出相应的加密过程。

-

30. 简述计算机病毒的逻辑结构及各模块的功能。

-

29. 简述UDP端口扫描技术原理。

-

27. 简要说明什么是不可否认性,以及其保障措施有哪些?

-

28. 简述屏蔽子网体系结构中堡垒主机的作用。

-

26. 列举操作系统探测的主要技术。

-

25. 隔离是将___________和信号处理单元等隔离开,单独处理,从而减弱系统内部和系统向外的电磁辐射。

-

24. 为使计算机能够正常运转,计算机机房的洁净度要求机房尘埃颗粒直径应小于___________,平均每升空气含尘量小于1万颗。

-

22. 为提高电子设备的抗干扰能力,主要的措施有___________、隔离、滤波、吸波和接地等。

-

23. 网络反病毒技术包括:预防病毒、检测病毒和___________三种技术。

-

20. 物理安全措施主要包括环境安全、___________和媒体安全三个方面。

-

21. OSI安全体系结构定义了___________、访问控制服务、数据机密性服务、数据完整性服务和抗抵赖性服务五大类安全服务。

-

19. 密码学是研究信息系统安全的科学,是密码___________和密码分析学的统称。

-

18. “对计算机机房的安全有基本的要求,有基本的计算机机房安全措施”指的是机房的安全等级中的___________。

-

17. 作为一个防护体系,当入侵者要发起攻击时,每一步都需要花费时间,在检测到入侵后,系统会做出应有的响应动作,该过程所要花费的时间就是___________。

-

16. 计算机网络系统面临的典型安全威胁中通过假冒、身份攻击、系统漏洞等手段,获取系统访问权,从而使非法用户进入网络系统读取、删除、修改或插入信息等指的是___________。

-

15. 下列中断优先权最高的是 ( )

- A.除法错

- B.不可屏蔽中断

- C.可屏蔽中断

- D.单步中断

-

13. 我们采用____________对付服务否认安全威胁。 ( )

- A.鉴别服务

- B.访问控制服务

- C.数据机密性服务

- D.抗抵赖服务

-

14. 电源对用电设备安全的潜在威胁包括____________与噪声和电磁干扰。 ( )

- A.脉动

- B.颤音

- C.震动

- D.抖动

-

12. 从工作原理角度看,防火墙主要可以分为:____________防火墙和应用层防火墙。 ( )

- A.物理层

- B.数据链路层

- C.网络层

- D.传输层

-

10. 下列属于多表代替密码的是 ( )

- A.Caesar密码

- B.Beaufort密码

- C.Playfair密码

- D.Hill密码

-

11. 关于CIDF的通信机制描述错误的是 ( )

- A.CIDF将通信机制构造成一个三层模型:GIDO层、消息层和协商传输层

- B.消息层负责将数据从发送方传递到接收方,同时携带有语义的信息

- C.GIDO层只考虑所传递信息的语义

- D.协商传输层规定了GIDO在各个组件之间的传输机制

-

9. 我们采用__________对付非授权侵犯安全威胁。 ( )

- A.鉴别服务

- B.访问控制服务

- C.数据机密性服务

- D.数据完整性服务

-

8. 计算机网络安全是指利用管理控制和技术措施,保证在一个网络环境里,信息数据的__________、完整性及可使用性受到保护。 ( )

- A.机密性

- B.安全性

- C.正确性

- D.准确率

-

6. CIDF将IDS需要分析的数据统称为 ( )

- A.元素

- B.事件

- C.项目

- D.数据包

-

5. “Yankee”病毒属于文件型病毒的 ( )

- A.高端驻留型

- B.常规驻留型

- C.内存控制链驻留型

- D.设备程序补丁驻留型

-

7. 下列说法中,符合漏洞威胁等级3的说法是 ( )

- A.低影响度,低严重度

- B.低影响度,中等严重度;中等影响度,低严重度

- C.低影响度,高严重度;高影响度,低严重度;中等影响度,中等严重度

- D.中等影响度,高严重度;高影响度,中等严重度

-

3. 机房环境安全内容主要包括:机房防火与防盗、防雷与__________、防尘与防静电,以及防地震等自然灾害。 ( )

- A.防水

- B.接地

- C.降噪

- D.防虫

-

4. 滤波电路是一种__________,它可让一定频率范围内的电信号通过而阻止其他频率的电信号,从而起到滤波作用。 ( )

- A.直流电路

- B.交流电路

- C.有源电路

- D.无源网络

-

1. 下面关于PKI的叙述错误的是 ( )

- A.PKI的本质是统一的、便于使用的

- B.PKI采用标准的密钥管理规则

- C.PKI只可以被系统中的管理员用户使用

- D.PKI是为整体网络应用系统提供的安全基本框架

-

2. 计算机物理安全所包含的主要内容包括:机房环境安全、通信线路安全、设备安全和 ( )

- A.电源安全

- B.电路安全

- C.布线安全

- D.拓扑结构安全