全国自考(计算机网络安全)模拟试卷5

-

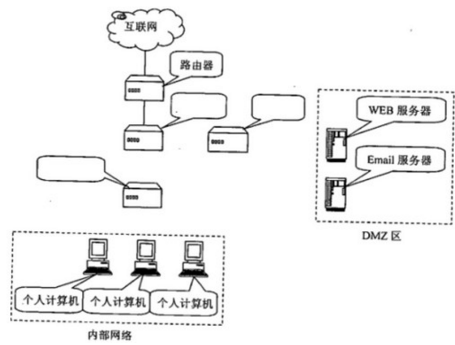

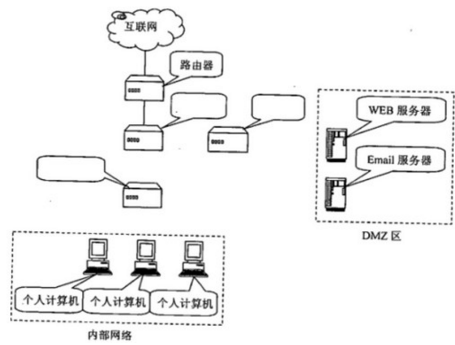

32. 某局域网(如下图所示)由1个防火墙、2个交换机、DMZ区的WEB和Email服务器,以及内网3台个人计算机组成。请完成下述要求:

(1)在下图的空白框中填写设备名

(2)完成下图中设备之间的连线,以构成完整的网络结构图。

-

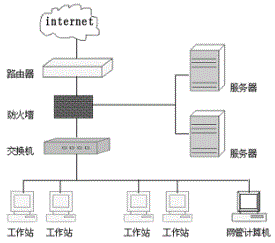

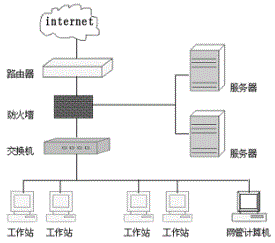

33. 某局域网拓扑结构如下图所示,各模块网段均由多接口防火墙分隔。试分析上述网络可能存在的安全威胁都有哪些?

-

30. 一份完整的网络安全解决方案应该包括哪些方面?

-

31. 简要说明手写签名与数字签名的区别。

-

29. 简述计算机病毒的特征。

-

27. 简述全连接端口扫描的原理和工作过程。

-

28. 按照工作原理和传输方式,可以将恶意代码分为哪几类?

-

25. 单机上网用户面临的安全问题主要有:计算机硬件设备的安全、___________、网络蠕虫、恶意攻击、木马程序、网站恶意代码、操作系统和应用软件漏洞等。

-

26. PKI认证技术由哪些部分组成?(至少列举5个)

-

24. 计算机病毒程序利用操作系统的___________或加载机制进入内存。

-

23. 电源安全主要包括电力能源供应、输电线路安全和保持___________等。

-

20. 计算机网络系统面临的典型安全威胁中攻击者发觉系统的缺陷或安全脆弱性指的是___________。

-

22. 静电对电子设备的损害有:隐蔽性、潜在性、___________和复杂性。

-

21. 在技术上,实现逻辑隔离的方式多种多样,但主要还是采用___________。

-

19. 误用检测技术是按照___________模式搜寻事件数据的,最适用于对已知模式的可靠检测。

-

18. 具有引导型病毒和文件型病毒寄生方式的计算机病毒称为___________病毒。

-

16. 代理服务技术是一种较新型的防火墙技术,它分为应用层网关和___________网关。

-

17. 采用___________技术可以尽可能地全面恢复运行计算机网络所需的数据和系统信息。

-

15. 对于安全漏洞,可以按照___________对其进行归类。 ( )

- A.风险等级

- B.危害程度

- C.数量多少

- D.防治方法

-

13. 下列说法中错误的是 ( )

- A.网络中的保密信息只能供经过允许的人员,以经过允许的方式使用,信息不泄露给非授权用户、实体或过程,或供其利用

- B.不可否认是保证信息行为人能够否认其信息行为

- C.可用性是指网络资源在需要时即可使用,不因系统故障或误操作等使资源丢失或妨碍对资源的使用

- D.完整性是指确保信息在存储或传输过程中不被修改、不被破坏和丢失

-

14. CIDF将入侵检测系统分为事件产生器、___________、响应单元和事件数据库四个基本组件。 ( )

- A.事件分析器

- B.事件处理器

- C.事件解决器

- D.事件触发器

-

11. 机房供电的方式巾,GB/T 2887—2011规定的“三类供电”指的是 ( )

- A.需建立不间断供电系统

- B.需建立带备用的供电系统

- C.按一般用户供电考虑

- D.按企业用户供电考虑

-

12. 基于网关的入侵检测系统是由新一代的___________结合路由与高速交换技术构成的。 ( )

- A.低速网络

- B.中速网络

- C.高速网络

- D.超高速网络

-

10. 攻击者利用___________漏洞,无须登录即可对系统发起拒绝服务攻击,使系统或相关的应用程序崩溃或失去响应能力。 ( )

- A.远程拒绝服务

- B.本地拒绝服务

- C.服务器信息泄露

- D.口令恢复

-

9. 漏洞是在硬件、软件和协议的具体实现或系统安全策略上存在的缺陷,从而可以使攻击者能够存___________的情况下,访问或破坏系统。 ( )

- A.授权

- B.未授权

- C.离线

- D.在线

-

7. “黑色星期五”病毒属于文件型病毒的 ( )

- A.高端驻留型

- B.常规驻留型

- C.内存控制链驻留型

- D.设备程序补丁驻留型

-

8. 统计数据表明,温度超过规定范围时,每升高10℃,计算机的可靠性下降___________。 ( )

- A.10%

- B.20%

- C.25%

- D.30%

-

5. 端口扫描技术分为TCP端口扫描技术和___________两大类。 ( )

- A.IP端口扫描技术

- B.IPX端口扫描技术

- C.SPX端口扫描技术

- D.UDP端口扫描技术

-

4. 下列说法中正确的是 ( )

- A.物理安全措施是保护计算机通信设备、设施及其他媒体免遭地震、水灾或火灾等环境因素、人为操作失误及各种计算机犯罪行为导致的破坏过程

- B.通常采用数据传输加密技术、数据完整性鉴别技术及防抵赖技术来保障数据传输的安全

- C.访问控制就是给用户和用户组赋予全部使用权限,控制用户和用户组对目录和子目录、文件和其他资源的访问,以及指定用户对这些文件、目录和设备能够执行的操作

- D.审计技术是审核用户使用计算机网络系统进行所有活动的过程,核对系统产生的各类事件

-

6. ICMP响应分析探测技术本质是一种基于___________协议栈的操作系统指纹探测技术。 ( )

- A.TCP/IP

- B.IPX/SPX

- C.NETBEUI

- D.HTTP

-

2. PPDR模型是一种常用的网络安全模型,包含四个主要部分:安全策略、防护、检测和( )

- A.交互

- B.预防

- C.检测

- D.响应

-

3. 计算机网络系统面临的典型安全威胁中,伪造指的是 ( )

- A.网络中传输的敏感信息被窃听

- B.攻击者事先获得部分或全部信息,以后将此信息发送给接收者

- C.攻击者将伪造的信息发送给接收者

- D.攻击者对合法用户之间的通信信息进行修改、删除或插入,冉发送给接收者

-

1. 将自身嵌入到现有程序中的病毒称为 ( )

- A.操作系统型病毒

- B.外壳型病毒

- C.嵌入型病毒

- D.源码型病毒