计算机网络安全(04751)自考模拟卷七

-

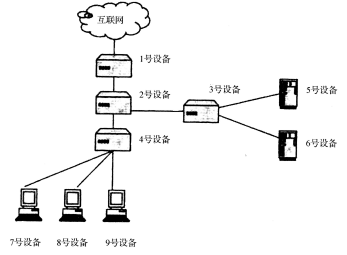

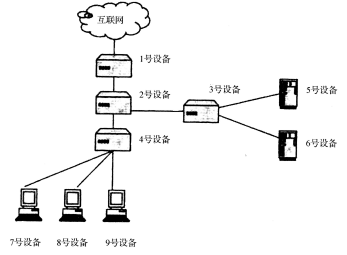

某局域网如下图所示,其中1号设备是路由器,4号设备是交换机,5号和6号设备是DMZ区服务器,7号、8号和9号设备是个人计算机。

请回答下列问题:

(1)2号和3号设备中,哪个设备是防火墙?哪个设备是交换机?

(2)3套个人防火墙软件最适合安装在哪3个设备上?

(3)5套防病毒软件应该安装在哪5个设备上?

-

网络系统可能存在的安全威胁主要来自哪些方面?

-

PKI认证技术由哪些部分组成?(至少列举5个)

-

静电对电子设备的损害有:隐蔽性、潜在性、随机性和 。

-

网络系统可能存在的安全威胁主要来自哪些方面?

-

入侵检测通过监视受保护系统的状态和活动,采用误用检测或____的方式,发现非 授权或恶意的系统及网络行为。

-

寄生在磁盘引导区或主引导区的计算机病毒称为 病毒。

-

代理服务技术是一种较新型的防火墙技术,它分为 网关和电路层网关。

-

网络反病毒技术包括:预防病毒、检测病毒和 三种技术。

-

根据访问权限,访问控制技术将用户分为三类:特殊用户、 和审计用户。

-

与加密算法不同,Hash算法是一个 函数。

-

在网络系统中部署防火墙,通常会使网络系统的部分功能被____。

-

执行入侵检测任务的硬件或软件统称为 。

-

作为一个防护体系,当入侵者要发起攻击时,每一步都需要花费时间,检测到入侵行为所要花费时间就是 。

-

下列说法中错误的是()

- A.网络中的保密信息只能供经过允许的人员,以经过允许的方式使用,信息不泄露给非授权用户、实体或过程,或供其利用

- B.不可否认是保证信息行为人能够否认其信息行为

- C.可用性是指网络资源在需要时即可使用,不因系统故障或误操作等使资源丢失或妨碍对资源的使用

- D.完整性是指确保信息在存储或传输过程中不被修改、不被破坏和丢失

-

试图把自己的程序加入或取代部分操作系统进行工作,具有很强的破坏力,可以导致整个系统瘫痪的病毒是____。()

- A.源码型病毒

- B.嵌入型病毒

- C.外壳型病毒

- D.操作系统型病毒

-

计算机网络系统面临的典型安全威胁中,伪造指的是()

- A.网络中传输的敏感信息被窃听

- B.攻击者事先获得部分或全部信息,以后将此信息发送给接收者

- C.攻击者将伪造的信息发送给接收者

- D.攻击者对合法用户之间的通信信息进行修改、删除或插入,再发送给接收者

-

PPDR模型是一种常用的网络安全模型,包含四个主要部分:安全策略、防护、检测和()

- A.交互

- B.预防

- C.检测

- D.响应

-

机房供电的方式中GB/T2887-2011规定的“二类供电”指的是()

- A.需建立不间断供电系统

- B.需建立带备用的供电系统

- C.按一般用户供电考虑

- D.按企业用户供电考虑

-

滤波电路是一种____,它可让一定频率范围内的电信号通过而阻止其他频率的电信号,从而起到滤波作用。()

- A.直流电路

- B.交流电路

- C.有源电路

- D.无源网络

-

下列漏洞描述中,属于访问验证错误造成漏洞的是()

- A.大多数的缓冲区溢出漏洞

- B.程序的访问验证部分存在某些可利用的逻辑错误

- C.系统和应用的配置有误

- D.程序在不适当的系统环境下执行而造成的问题

-

下列有关防火墙的叙述错误的是()

- A.防火墙的本意是指古代人们在住所之内修建的墙,可以在火灾发生时及时将其熄灭

- B.防火墙可以阻断来自外部网络对内部网络的威胁和入侵

- C.防火墙包括硬件和软件

- D.防火墙可以对两个网络之间的通信进行控制

-

下列说法中,符合漏洞威胁等级4的说法是()

- A.低影响度,低严重度

- B.低影响度,中等严重度;中等影响度,低严重度

- C.低影响度,高严重度;高影响度,低严重度;中等影响度,中等严重度

- D.中等影响度,高严重度;高影响度,中等严重度

-

下列说法中,属于防火墙代理技术优点的是()

- A.易于配置

- B.对用户透明

- C.可以保证免受所有协议弱点的限制

- D.可以改进底层协议的安全性

-

执行误用检测,主要依赖于可靠的___和分析事件的方法。()

- A.系统运行日志

- B.数据源

- C.用户活动记录

- D.信息传输

-

防火墙的体系结构一般不包括()

- A.单重宿主主机体系结构

- B.双重宿主主机体系结构

- C.屏蔽主机体系结构

- D.屏蔽子网体系结构

-

我们采用___对付窃听攻击安全威胁。()

- A.鉴别服务

- B.访问控制服务

- C.数据机密性服务

- D.数据完整性服务

-

把自己的程序加入或取代部分操作系统进行工作,可以导致整个系统瘫痪的病毒称为()

- A.操作系统型病毒

- B.外壳型病毒

- C.嵌入型病毒

- D.源码型病毒

-

下列加密算法中,属于双钥加密算法的是()

- A.DES

- B.IDEA

- C.Blowfish

- D.RSA

-

—种将明文变换为密文的变换函数指的是密码学五元组中的()

- A.明文

- B.密文

- C.密钥

- D.加密算法

-

下列说法中,符合漏洞威胁等级5的说法是()

- A.低影响度,低严重度

- B.高影响度,高严重度

- C.低影响度,中等严重度;中等影响度,低严重度

- D.中等影响度,高严重度;高影响度,中等严重度

-

根据访问权限,访问控制技术将用户分为三类:____、一般用户和审计用户。()

- A.超级用户

- B.资深用户

- C.特殊用户

- D.管理员用户

-

DES加密算法的密文长度和有效密钥长度分别是()

- A.56bit,128bit

- B.64bit,56bit

- C.64bit,128bit

- D.64bit,64bit

-

计算机病毒的__负责计算机病毒的扩散传染任务。()

- A.引导模块

- B.传染模块

- C.发作模块

- D.源码模块