计算机网络安全(04751)自考模拟卷六

-

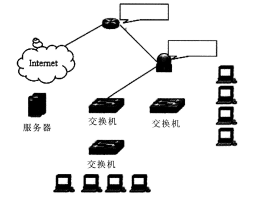

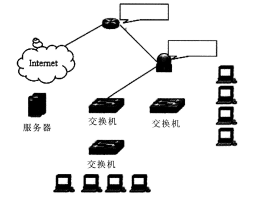

某局域网(如下图所示)由1个路由器、1个防火墙、3个交换机、1个服务器,以及内网8台客户端计算机组成。

请完成下述要求:

(1)在下图的空白框中填写设备名;

(2)完成下图中设备之间的连线,以构成完整的网络结构图。

-

简述计算机病毒的特征。

-

简述应用层网关防火墙工作原理。

-

隔离是将强辐射源和 等隔离开,单独处理,从而减弱系统内部和系统向外的电磁辐射。

-

应用层网关防火墙的核心技术是 。

-

简要分析个人防火墙的特点。

-

密码学中的五元组包括 、密文、密钥、加密算法和解密算法。

-

网络中的保密信息只能供经过,以经过允许的方式使用,信息不泄露给非授权 用户、实体或过程,或供其利用。

-

网络安全威胁是指所有能够对计算机网络信息系统的网络服务和网络信息的机密性、 和完整性产生阻碍、破坏或中断的各种因素。

-

人侵检测工作组IDWG提出三项建议草案,分别是 、入侵检测交换协议IDXP及隧道轮廓TunnelProfile。

-

系统型病毒一般传染硬盘 和磁盘DOS引导扇区。

-

密码体制从原理上可分为两大类,即对称密码体制和____体制。

-

计算机病毒检测手段中,校验和法的优点是 。

-

恶意代码的生存技术包括: 、加密技术、模糊变换技术和自动生产技术。

-

机房供电的方式中,GB/T2887-2011规定的“三类供电”指的是()

- A.需建立不间断供电系统

- B.需建立带备用的供电系统

- C.按一般用户供电考虑

- D.按企业用户供电考虑

-

CIDF将入侵检测系统分为事件产生器、___、响应单元和事件数据库四个基本组件。()

- A.事件分析器

- B.事件处理器

- C.事件解决器

- D.事件触发器

-

在计算机病毒检测手段中,下面关于特征代码法的表述,错误的是()

- A.速度慢

- B.误报警率高

- C.不能检查多形性病毒

- D.不能对付隐蔽性病毒

-

将自身包围在主程序的四周,对原来的程序不进行修改的病毒称为()

- A.操作系统型病毒

- B.外壳型病毒

- C.嵌入型病毒

- D.源码型病毒

-

“Yankee”病毒属于文件型病毒的()

- A.高端驻留型、

- B.常规驻留型

- C.内存控制链驻留型

- D.设备程序补丁驻留型

-

我们采用____安全服务对付完整性破坏安全威胁。()

- A.鉴别服务

- B.访问控制服务

- C.数据机密性服务

- D.数据完整性服务

-

下面关于模拟攻击技术的说法,不正确的一项是()

- A.模拟攻击是最直接的漏洞探测技术

- B.模拟攻击的探测结果准确率是最高的

- C.模拟攻击行为难以做到面面倶到

- D.模拟攻击过程对目标系统不会有任何负面影响

-

采用模拟攻击漏洞探测技术的好处是()

- A.可以探测到所有漏洞

- B.完全没有破坏性

- C.对目标系统没有负面影响

- D.探测结果准确率高

-

计算机病毒的__主要完成病毒的表现和破坏。()

- A.引导模块

- B.传染模块

- C.发作模块

- D.源码模块

-

CIDF将人侵检测系统分为事件产生器、事件分析器、__和事件数据库四个基本组 件。()

- A.触发器

- B.处理器

- C.响应单元

- D.触发单元

-

“黑色星期五”病毒属于文件型病毒的()

- A.高端驻留型

- B.常规驻留型

- C.内存控制链驻留型

- D.设备程序补丁驻留型

-

下列漏洞描述中,属于输入验证错误造成漏洞的是()

- A.大多数的缓冲区溢出漏洞

- B.程序的访问验证部分存在某些可利用的逻辑错误

- C.系统和应用的配置有误

- D.程序在不适当的系统环境下执行而造成的问题

-

CIDF将通信机制构造成一个三层模型:GIDO层、消息层和_。()

- A.会话层

- B.通信层

- C.协商网络层

- D.协商传输层

-

指纹探测的实现依据是不同类型、______的操作系统在协议栈实现上存在细微差别。()

- A.不同种类

- B.不同版本

- C.不同开发商

- D.不同用户

-

CIDF的四个基本组件(事件产生器、事件分析器、响应单元和事件数据库)都是()

- A.程序或数据

- B.进程或线程

- C.物理实体

- D.逻辑实体

-

下列说法中正确的是()

- A.物理安全措施是保护计算机通信设备、设施及其他媒体免遭地震、水灾或火灾等环境因 素、人为操作失误及各种计算机犯罪行为导致的破坏过程

- B.通常采用数据传输加密技术、数据完整性鉴别技术及防抵赖技术来保障数据传输的 安全

- C.访问控制就是给用户和用户组赋予全部使用权限,控制用户和用户组对目录和子目录、文件和其他资源的访问,以及指定用户对这些文件、目录和设备能够执行的操作

- D.审计技术是审核用户使用计算机网络系统进行所有活动的过程,核对系统产生的各类事件

-

下列现象中,____属于计算机运行的正常现象,与计算机病毒无关。()

- A.屏幕出现异常图形或画面

- B.磁盘可用空间无故减少

- C.磁盘运转有噪声

- D.磁盘读写文件明显变慢

-

统计数据表明,温度超过规定范围时,每升高10T,计算机的可靠性下降___。 ()

- A.10%

- B.20%

- C.25%

- D.30%

-

用专家系统对入侵进行检测,主要是检测基于_____的入侵行为。()

- A.关键字

- B.特征

- C.数据

- D.数字

-

下列对计算机网络的攻击方式中,属于被动攻击的是()

- A.口令嗅探

- B.重放

- C.拒绝服务

- D.物理破坏