全国2017年4月自考考试(计算机网络安全)真题及答案解析

-

网络安全解决方案设备配置结构如题33图所示,试分析该配置图中的防火墙设备防病毒设备入侵检测设备、身份认证设备的部署。

-

认证技术是防止不法分子对信息系统进行主动攻击的一种重要技术。请根据认证技术的相关知识回答下列三个问题。

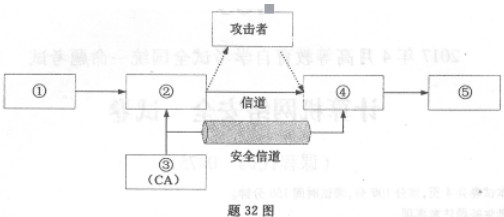

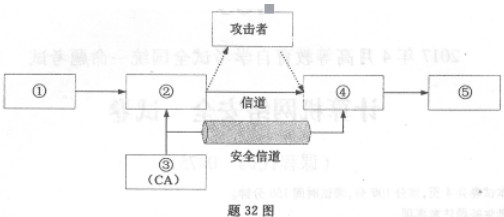

(1)题32图是认证体制的基本模型图,请写出题32图中①~⑤的内容。 备选的内容有:信源、信宿、认证编码器、认证译码器、密钥源。

(2)使用认证技术有哪三个目的?

(3)认证体制中通常包含可信中心(如认证机构CA),请说明可信中心所起的作用。

-

简述计算机网络安全设计和规划时应遵循的原则。

-

防范计算机病毒应从哪些方面着手?

-

简述异常检测的方法。

-

简述常见的网络数据加密方式。

-

简述物理安全措施中,媒体安全的具体内容。

-

简述机房内的三度要求。

-

网络安全解决方案中, ______是关键,策略是核心,管理是保证。

-

从宏观上划分,计算机病毒的逻辑结构包括病毒的引导模块、_____和发作模块。

-

计算机病毒的检测手段有特征代码法、校验和法、行为监测法和 ________。

-

完整的安全策略应该包括实时的检测和________。

-

包过滤器通常是和_________配合使用,共同组成防火墙系统。

-

半连接端口扫描通常也称为“半开”式的扫描,它不建立完整的TCP连接,而是只发送一个_____信息包。

-

地线种类有直流地、屏蔽地、静电地、雷击地和______。

-

密码学作为数学的一个分支,是研究信息系统安全保密的科学,是______和密码分析学的统称。

-

典型的网络安全威胁中,攻击者对合法用户之间的通信信息进行修改、删除或插入,再发送给接收者的安全威胁是_________。

-

防盗、防火、防静电、防雷击、防电磁泄漏等安全措施,属于计算机网络安全层次中____。

-

反静态跟踪技术主要包括对程序代码分块加密执行和( )

- A.加密技术

- B.伪指令法

- C.模糊变化技术

- D.自动生产技术

-

关于文件型病毒,下面叙述正确的是( )

- A.感染磁盘的引导记录

- B.寄生在磁盘引导区或主引导区

- C.感染COM和EXE等可执行文件

- D.Flip病毒属于文件型病毒

-

对现代网络信息系统的保护内容主要包括保护和( )

- A.检测、响应、审计

- B.检测、响应、恢复

- C.加密、检测、响应

- D.认证、响应、恢复

-

CPU处理中断,规定了中断的优先权,其中优先权最低的是( )

- A.除法错

- B.不可屏蔽中断

- C.可屏蔽中断

- D.单步中断

-

计算机病毒是一种( )

- A.命令

- B.程序

- C.标记

- D.文档

-

在CIDF体系结构中,以文件或数据流的形式出现的是( )

- A.事件产生器

- B.事件分析器

- C.响应单元

- D.事件数据库

-

代理防火墙工作在( )

- A.物理层

- B.应用层

- C.数据链路层

- D.网络层

-

下列属于个人防火墙缺点的是( )

- A.不能抵挡内部攻击

- B.不能为用户隐蔽IP地址

- C.不能抵挡外来攻击

- D.不能保护网络系统

-

关于数字签名,下面叙述正确的是( )

- A.消息不同,数字签名可以相同

- B.数字签名不能实现消息完整性认证

- C.数字签名易被模仿

- D.数字签名是在密钥控制下产生的

-

SNMP的中文含义是( )

- A.简单网络管理协议

- B.简单邮件传送协议

- C.简单公用管理信息协议

- D.简单文件传输协议

-

在GB9361--88中提出了关于A、B类安全机房应符合的要求,下面叙述正确的是( )

- A.计算机系统可选用钢、铝混用的电缆

- B.供电电源设备的容量不用保持一定的余量

- C.计算机系统接地应采用专用地线

- D.计算站场地宜采用开放式蓄电池

-

单钥密码系统的保密性主要取决于( )

- A.密钥的安全性

- B.密文的安全性

- C.明文的安全性

- D.加密算法的安全性

-

电源对用电设备安全的潜在威胁包括电磁干扰和( )

- A.脉动与噪声

- B.电磁兼容性问题

- C.水灾与火灾

- D.影响接地

-

1988年11月发生了互联网络蠕虫事件,该蠕虫的编写者是( )

- A.莫里斯

- B.鲍勃

- C.菲戈尔

- D.杜斯

-

在OSI安全体系结构定义的五大类安全服务中,保护信息不被泄露或暴露给未授权的实体属于( )

- A.鉴别服务

- B.访问控制服务

- C.数据机密性服务

- D.抗抵赖服务