全国2009年4月自考考试(计算机网络安全)真题及答案解析

-

对于给定的铭文“computer”,使用加密函数E(m)=(3m+2)mod 26进行加密,其中m表示铭文中被加密字符在字符集合{a,b,c,d,e,f,g,h,,I,j,k,m,n,o,p,q,r,s,t,u,v,w,x,y,z}中的序号,序号依次为0到25.请写出加密后的密文,并给出相应的加密过程。

-

按照工作原理和传输方式,可以将恶意代码分为哪几类?

-

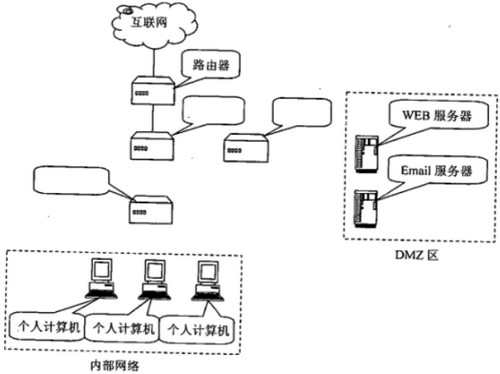

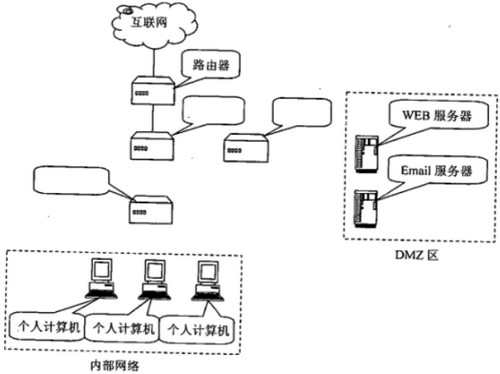

某局域网(如下图所示)由1个防火墙、2个交换机、DMZ区的WEB和Email服务器,以及内网3台个人计算机组成。

请完成下述要求:(1)在下图的空白框中填写设备名

(2)完成下图中设备之间的连线,以构成完整的网络结构图。

-

简述办理按揭端口扫描的原理和工作过程。

-

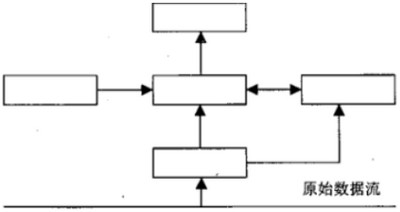

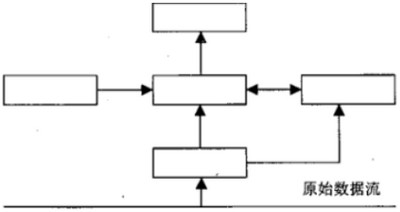

请把下面给出的入侵检测系统结构图填写完整。

-

从工作原理角度看,防火墙主要可以分为哪两类?防火墙的主要实现技术有哪些?

-

为提高电子设备的抗电磁干扰能力,除提高芯片、部件的抗电磁干扰能力外,主要还可以采取哪些措施?

-

OSI安全系结构定义了哪五类安全服务?

-

按照寄生方式的不同,可以将计算机病毒分为_______病毒、文件型病毒和复合性病毒。

-

根据所使用通信协议的不同,端口扫描技术分为TCP端口扫描技术和_______端口扫描技术。

-

恶意代码的关键技术主要有:生存技术、攻击技术和_______技术。

-

误用检测技术是按照_______模式搜寻时间数据、最适合于对己知模式的可靠检测。

-

分布式入侵检测对信息的处理方法可以分为两种:分布式信息收集、集中式处理、分布式信息收集、_______。

-

加密主要是为了隐蔽信息的内容,而认证的三个主要目的是:消息完整性认证、_______、消息的序号和操作时间(时间性)认证。

-

防火墙一般位于_______和外部网络之间。

-

计算机网络安全所涉及的内容可概括为:先进的_______、严格的管理和威严的法律三个方面。

-

计算机网络安全应达到的目标是:_______、完整性、可用性、不可否认性和可控性。

-

物理安全在整个计算机网络安全中占有重要地位,主要包括:机房环境安全、通信线路安全和_______。

-

下面关于信息型漏洞探测技术特点的说法中,正确的是( )

- A.不会对探测目标产生破坏性影响

- B.不能应用于各类计算机网路安全漏洞扫描软件

- C.对所有漏洞存在与否可以给出确定性结论

- D.是一种直接探测技术

-

在进行计算机网路安全设计、规划时,不合理的是( )

- A.只考虑安全的原则

- B.易操作性原则

- C.适应性、灵活性原则

- D.多重保护原则

-

下面关于计算机病毒的说法中,错误的是( )

- A.计算机病毒只存在于文件中

- B.计算机病毒具有传染性

- C.计算机病毒能自我复制

- D.计算机病毒是一种人为编制的程序

-

在计算机病毒检测手段中,下面关于特征代码法的表述,错误的是( )

- A.随着病毒种类增多,检测时间变长

- B.可以识别病毒名称

- C.误报率低

- D.可以检测出多态型病毒

-

量化分析方法常用于( )

- A.神经网络检测技术

- B.基因算法检测技术

- C.误用检测技术

- D.异常检测技术

-

下面关于分布式入侵检测系统特点的说法中,错误的是( )

- A.检测范围大

- B.检测准确度低

- C.检测效率高

- D.可以协调响应措施

-

下列说法中,属于防火墙代理技术缺点的是( )

- A.代理不易于配置

- B.处理速度较慢

- C.代理不能生成各项记录

- D.代理不能过滤数据内容

-

下面关于防火墙的说法中,正确的是( )

- A.防火墙不会降低计算机网络系统的性能

- B.防火墙可以解决来自内部网络的攻击

- C.防火墙可以阻止感染病毒文件的传送

- D.防火墙对绕过防火墙的访问和攻击无能为力

-

下面关于个人防火墙特点的说法中,错误的是( )

- A.个人防火墙可以抵挡外部攻击

- B.个人防火墙能够隐蔽个人计算机的IP地址等信息

- C.个人防火墙既可以对单机提供保护,也可以对网络提供保护

- D.个人防火墙占用一定的系统资源

-

下面关于双钥密码体制的说法中,错误的是( )

- A.可以公开加密密钥

- B.密钥管理问题比较简单

- C.可以用于数字签名

- D.加解密处理速度快

-

DES加密算法的密文分组长度和有效密钥长度分别是( )

- A.56bit,128bit

- B.64bit,56bit

- C.64bit,64bit

- D.64bit,128bit

-

计算机机房的安全等级分为( )

- A.A类和B类2个基本类别

- B.A类、B类和C类3个基本类别

- C.A类、B类、C类和D类4个基本类别

- D.A类、B类、C类、D类和E类5个基本类别

-

电源对用电设备的潜在威胁是脉动、噪声和( )

- A.造成设备过热

- B.影响设备接地

- C.电磁干扰

- D.火灾

-

在P2DR(PPDR)模型中,作为整个计算机网络系统安全行为准则的是( )

- A.Policy(安全策略)

- B.Protection(防护)

- C.Detection(检测)

- D.Response(响应)

-

拒绝服务攻击是对计算机网络的哪种安全属性的破坏 ( )

- A.保密性

- B.完整性

- C.可用性

- D.不可否认性