全国2010年7月自考考试(计算机网络安全)真题及答案解析

-

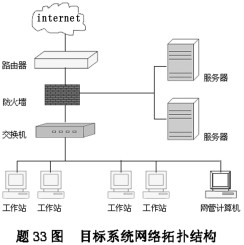

某电子商务企业的网络拓扑结构如题33图所示, 试分析该系统可能存在的典型的网络安全威胁。

-

什么是安全威胁?它与安全漏洞有什么关系?

-

凯撒(Caesar)密码是一种基于字符替换的对称式加密方法,它是通过对26个英文字母循环移位和替换来进行编码的。设待加密的消息为"UNIVERSITY",密钥 k为5,试给出加密后的密文。

-

计算机病毒的分类方法有哪几种?

-

什么是防火墙?防火墙的体系结构有哪几种类型?

-

简述入侵检测系统结构组成。

-

计算机网络安全管理的主要内容有哪些?

-

说明DES加密算法的执行过程。

-

恶意代码的主要关键技术有生存技术、攻击技术和_______。

-

按照寄生方式病毒可分为引导型病毒、_______和复合型病毒。

-

代理服务分为_______和电路层网关。

-

ACL的中文含义为_______。

-

防火墙的体系结构分为_______类。

-

PKI的核心部分是_______,它同时也是数字证书的签发机构。

-

RSA密码体制属于_______加密体制。

-

常见的网络数据加密方式有链路加密、节点加密和_______三种。

-

防抵赖技术的常用方法是__________。

-

网络反病毒技术包括_______、检测病毒和消除病毒。

-

关于特征代码法,下列说法错误的是( )

- A.采用特征代码法检测准确

- B.采用特征代码法可识别病毒的名称

- C.采用特征代码法误报警率高

- D.采用特征代码法能根据检测结果进行解毒处理

-

恶意代码的生存技术不包括( )

- A.反跟踪技术

- B.三线程技术

- C.加密技术

- D.自动生产技术

-

入侵检测的分析处理过程不包括( )

- A.构建分析器阶段

- B.对现场数据进行分析阶段

- C.反馈和提炼阶段

- D.响应处理阶段

-

下面不属于入侵检测构建过程的是( )

- A.预处理信息

- B.在知识库中保存植入数据

- C.收集或生成事件信息

- D.比较事件记录与知识库

-

若漏洞威胁等级为1,则影响度和严重度的等级为( )

- A.低影响度,低严重度

- B.低影响度,中等严重度

- C.高影响度,高严重度

- D.中等影响度,低严重度

-

包过滤防火墙工作在( )

- A.网络层

- B.传输层

- C.会话层

- D.应用层

-

当入侵检测分析引擎判断到有入侵后,紧接着应该采取的行为是( )

- A.记录证据

- B.跟踪入侵者

- C.数据过滤

- D.拦截

-

安全的认证体制需要满足的条件中,不包括( )

- A.意定的接收者能够检验和证实消息的合法性、真实性和完整性

- B.消息的发送者对所发的消息不能抵赖

- C.除了合法的消息发送者外,其他人不能伪造发送的消息

- D.消息的接收者对所收到的消息不可以进行否认

-

PKI的主要特点不包括( )

- A.节省费用

- B.封闭性

- C.互操作性

- D.可选择性

-

下面属于网络防火墙功能的是( )

- A.过滤进、出网络的数据

- B.保护内部和外部网络

- C.保护操作系统

- D.阻止来自于内部网络的各种危害

-

SNMP的中文含义为( )

- A.公用管理信息协议

- B.简单网络管理协议

- C.分布式安全管理协议

- D.简单邮件传输协议

-

以下不属于对称式加密算法的是( )

- A.DES

- B.RSA

- C.GOST

- D.IDEA

-

下列不属于数据传输安全技术的是( )

- A.防抵赖技术

- B.数据传输加密技术

- C.数据完整性技术

- D.旁路控制

-

针对窃听攻击采取的安全服务是( )

- A.鉴别服务

- B.数据机密性服务

- C.数据完整性服务

- D.抗抵赖服务

-

计算机网络安全的目标不包括( )

- A.可移植性

- B.保密性

- C.可控性

- D.可用性