单选

安全的认证体制需要满足的条件不包括( )

- A.意定的接收者能够检验和证实消息的合法性、真实性和完整性

- B.消息的发送者对所发的消息不能抵赖

- C.除了合法的消息发送者外,其他人不能伪造发送消息

- D.任何时候消息的接收者对所收到的消息不可以进行否认

相关试题

-

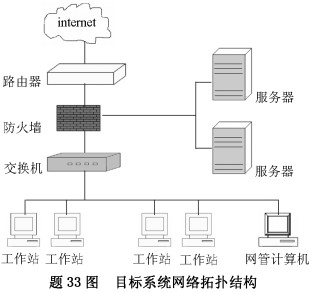

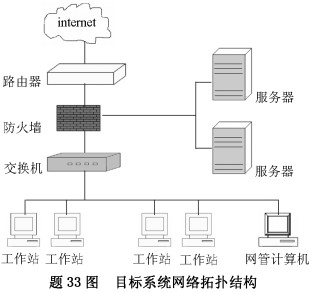

某电子商务企业的网络拓扑结构如题33图所示。根据该网络面临的安全威胁和安全需求,给出该企业的网络安全解决方案。

-

恶意代码的关键技术有哪些?

-

设备安全管理的内容包括哪几个方面?

-

凯撒(Caesar)密码是一种基于字符替换的对称式加密方法,它是通过对26个英文字母循环移位和替换来进行编码的。已知消息加密后的密文为"MFUUDSJXX",密钥k=5,试对密文进行解密,计算消息原文。

-

简述数据包过滤技术的工作原理。

-

简述入侵检测系统的分析模型。

-

单钥密码体制和双钥密码体制有什么区别?

-

简述OSI安全体系结构。

-

处理宏病毒的反病毒软件主要分为__________和基于Word或者Excel宏的专门处理宏病毒的反病毒软件。

-

恶意代码的特征主要体现在三个方面:恶意的目的、__________和通过执行发生作用。

相关试卷

2005年初级经济师考试《旅游经济专

所属类型:真题考试2021-03-22

初级旅游经济师试题及答案一

所属类型:模拟考试2021-03-22

初级旅游经济师试题及答案二

所属类型:模拟考试2021-03-22

2005年初级经济师考试《邮电经济专

所属类型:真题考试2021-03-22

初级经济师试题及答案1(邮电经济)

所属类型:模拟考试2021-03-22

初级经济师试题及答案1(保险经济)

所属类型:模拟考试2021-03-22

初级经济师试题及答案2(邮电经济)

所属类型:模拟考试2021-03-22

初级经济师试题及答案2(保险经济)

所属类型:模拟考试2021-03-22

初级经济师试题及答案3(保险经济)

所属类型:模拟考试2021-03-22

2014年经济师初级考试真题《建筑经

所属类型:真题考试2021-03-22