计算机网络安全(04751)自考模拟卷四

部分试题预览

-

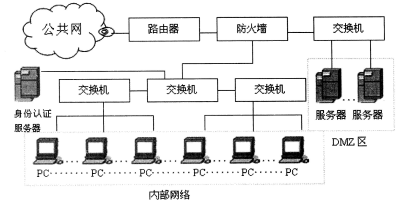

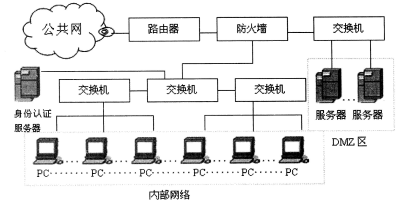

根据下图所示网络安全解决方案需求分析,试给出与其相应的网络安全解决方案设计。

-

列举恶意代码的防范方法。

-

简述入侵检测系统的分析过程。

-

防火墙的主要功能有哪些?

-

按照网络安全漏洞的可利用方式来划分,漏洞探测技术可以分为信息型漏洞探测和____两种。

-

—般地,入侵检测系统需要解决两个问题,一是如何充分并可靠地提取描述行为特征的 数据,二是如何根据特征数据,高效并准确地判定____。

-

静电对电子设备的损害有:隐蔽性、 、随机性和复杂性。

-

加密主要是为了隐蔽信息的内容,而认证的三个主要目的是: 、身份认证、消息 的序号和操作时间认证。

-

对计算机网络安全构成威胁的因素概括起来可分为:偶发因素、自然灾害和 。

-

网络安全体系结构通常由 、检测、响应和恢复等手段构成。

相关试卷

2014年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2009年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2009年7月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2010年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2010年7月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2011年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2011年7月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2012年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2012年7月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2013年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24