计算机网络安全(04751)自考模拟卷四

-

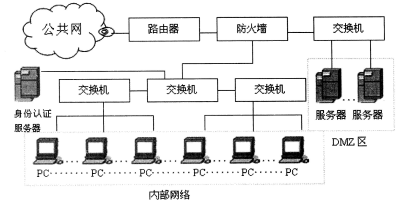

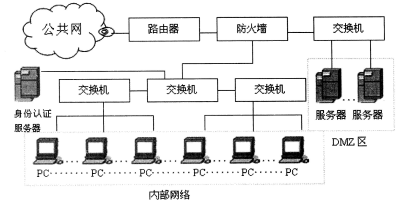

根据下图所示网络安全解决方案需求分析,试给出与其相应的网络安全解决方案设计。

-

列举恶意代码的防范方法。

-

简述入侵检测系统的分析过程。

-

防火墙的主要功能有哪些?

-

按照网络安全漏洞的可利用方式来划分,漏洞探测技术可以分为信息型漏洞探测和____两种。

-

—般地,入侵检测系统需要解决两个问题,一是如何充分并可靠地提取描述行为特征的 数据,二是如何根据特征数据,高效并准确地判定____。

-

静电对电子设备的损害有:隐蔽性、 、随机性和复杂性。

-

加密主要是为了隐蔽信息的内容,而认证的三个主要目的是: 、身份认证、消息 的序号和操作时间认证。

-

对计算机网络安全构成威胁的因素概括起来可分为:偶发因素、自然灾害和 。

-

网络安全体系结构通常由 、检测、响应和恢复等手段构成。

-

计算机网络系统面临的典型安全威胁中通过假冒、身份攻击、系统漏洞等手段,获取系统访问权,从而使非法用户进入网络系统读取、删除、修改或插入信息等指的是 。

-

硬盘存放主引导记录的主引导扇区一般位于 。

-

指纹探测的实现依据是不同类型、____的操作系统在协议栈实现上存在细微差别。

-

在进行安全需求分析时需要建立风险意识、权衡意识、相对意识和()

- A.绝对意识

- B.系统意识

- C.集成意识

- D.供需意识

-

常用的网络安全产品主要包括: 、反病毒系统、身份认证系统、入侵检测系统、VPN设备等。

-

下列哪个不属于典型的认证体制()

- A.Kerberos体制

- B.X.509体制

- C.LightKerberos体制

- D.LightKryptonight体制

-

关于分布式入侵检测系统特点的说法中,错误的是()

- A.检测范围大

- B.检测准确度低

- C.检测效率高

- D.可以协调响应措施

-

不安全就不联网,要绝对保证安全的思想指的是()

- A.物理隔离

- B.逻辑隔离

- C.身份认证

- D.网管、审计和取证

-

下列漏洞描述中,属于输入验证错误造成漏洞的是()

- A.大多数的缓冲区溢出漏洞

- B.程序的访问验证部分存在某些可利用的逻辑错误

- C.系统和应用的配置有误

- D.程序在不适当的系统环境下执行而造成的问题

-

电源对用电设备安全的潜在威胁包括_____与噪声和电磁干扰。()

- A.脉动

- B.颤音

- C.震动

- D.抖动

-

—般的,计算机病毒都是由__从系统获取控制权,引导病毒的其他部分工作。()

- A.病毒的引导模块

- B.病毒的传染模块

- C.病毒的发作模块

- D.病毒的源码模块

-

通信线路安全主要包含通信线路的___技术。()

- A.防偷窃

- B.防辐射

- C.防窃听

- D.防水

-

我们采用____对付服务否认安全威胁。()

- A.鉴别服务

- B.访问控制服务

- C.数据机密性服务

- D.抗抵赖服务

-

将自身嵌入到现有程序中的病毒称为()

- A.操作系统型病毒

- B.外壳型病毒

- C.嵌人型病毒

- D.源码型病毒

-

下列中断优先权最高的是()

- A.除法错

- B.不可屏蔽中断

- C.可屏蔽中断

- D.单步中断

-

下面关于双钥密码体制的说法中,错误的是()

- A.可以公开加密密钥

- B.密钥管理问题比较简单

- C.可以用于数字签名

- D.加解密处理速度快

-

在计算机病毒检测手段中,下面关于特征代码法的表述,错误的是()

- A.速度慢

- B.误报警率高

- C.不能检查多形性病毒

- D.不能对付隐蔽性病毒

-

CIDF将入侵检测系统分为___、事件分析器、响应单元和事件数据库四个基本组件。 ()

- A.事件生成器

- B.事件产生器

- C.事件发生器

- D.事件诱发器

-

在计算机病毒检测手段中,下面关于校验和法的表述,错误的是()

- A.即可发现已知病毒,又可发现未知病毒

- B.不能识别病毒名称

- C.可能造成误报警

- D.可以对付隐蔽性病毒

-

机房供电的方式中,GB/T2887-2011规定的“一类供电”指的是()

- A.需建立不间断供电系统

- B.需建立带备用的供电系统

- C.按一般用户供电考虑

- D.按企业用户供电考虑

-

一般的,计算机病毒都是由__从系统获取控制权,引导病毒的其他部分工作。()

- A.病毒的引导模块

- B.病毒的传染模块

- C.病毒的发作模块

- D.病毒的源码模块

-

机房的三度不包括()

- A.温度

- B.湿度

- C.可控度

- D.洁净度

-

计算机网络系统面临的典型安全威胁中重传指的是()

- A.网络中传输的敏感信息被窃听

- B.攻击者事先获得部分或全部信息,以后将此信息发送给接收者

- C.攻击者将伪造的信息发送给接收者

- D.攻击者对合法用户之间的通信信息进行修改、删除或插入,再发送给接收者

-

PPDR模型是一种常用的网络安全模型,包含四个主要部分:安全策略、防护、___和响应。()

- A.保护

- B.探测

- C.检测

- D.侦测