全国2009年4月自考考试(计算机网络安全)真题及答案解析

部分试题预览

-

对于给定的铭文“computer”,使用加密函数E(m)=(3m+2)mod 26进行加密,其中m表示铭文中被加密字符在字符集合{a,b,c,d,e,f,g,h,,I,j,k,m,n,o,p,q,r,s,t,u,v,w,x,y,z}中的序号,序号依次为0到25.请写出加密后的密文,并给出相应的加密过程。

-

按照工作原理和传输方式,可以将恶意代码分为哪几类?

-

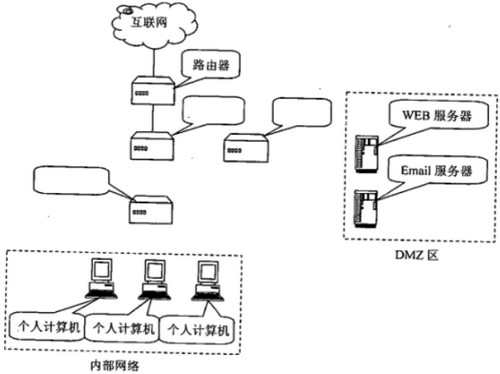

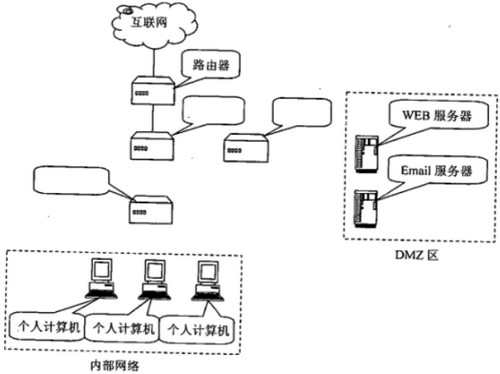

某局域网(如下图所示)由1个防火墙、2个交换机、DMZ区的WEB和Email服务器,以及内网3台个人计算机组成。

请完成下述要求:(1)在下图的空白框中填写设备名

(2)完成下图中设备之间的连线,以构成完整的网络结构图。

-

简述办理按揭端口扫描的原理和工作过程。

-

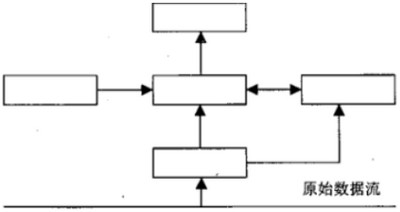

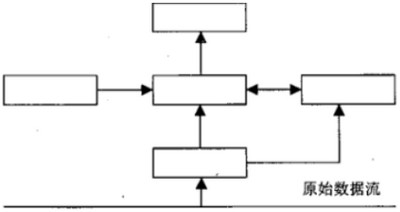

请把下面给出的入侵检测系统结构图填写完整。

-

从工作原理角度看,防火墙主要可以分为哪两类?防火墙的主要实现技术有哪些?

-

为提高电子设备的抗电磁干扰能力,除提高芯片、部件的抗电磁干扰能力外,主要还可以采取哪些措施?

-

OSI安全系结构定义了哪五类安全服务?

-

按照寄生方式的不同,可以将计算机病毒分为_______病毒、文件型病毒和复合性病毒。

-

根据所使用通信协议的不同,端口扫描技术分为TCP端口扫描技术和_______端口扫描技术。

相关试卷

2014年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2009年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2009年7月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2010年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2010年7月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2011年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2011年7月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2012年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2012年7月全国自主考试(网络操作

所属类型:真题考试2021-03-24

2013年4月全国自主考试(网络操作

所属类型:真题考试2021-03-24