软件水平考试(初级)程序员上午(基础知识)模拟试卷9

-

(98)

- A.menu bar

- B.tool bar

- C.scroll bar

- D.status bar

-

(97)

- A.maximize button

- B.restore button

- C.close button

- D.minimize button

-

When you open a file or run a program in a computer, a window appears on the desktop of your computer. The(67)of the window indicates which program you are currently working in arid its color will become blue if a window is active. When you click on The(68), the window disappears and appears as a button on the taskbar. Clicking on a button in(69)will invoke a specific command.

- A.control menu

- B.control bar

- C.title menu

- D.status bar

-

(95)

- A.bit

- B.byte

- C.word

- D.character

-

A(66)holds enough bits to store a single character while a(67)is a group of bytes.

- A.word

- B.byte

- C.bit

- D.chip

-

The HTML is the language used to create(73)for use on the WWW.

- A.data

- B.hypertext pages

- C.pages

- D.Active Server Pages

-

Voice-(72)technology converts human speech into a digital code that a computer can under- stand.

- A.converting

- B.processing

- C.recognition

- D.disposing

-

(91)

- A.数据保密性

- B.访问控制

- C.数字签名

- D.认证

-

(89)

- A.链路层

- B.网络层

- C.传输层

- D.应用层

-

(90)

- A.NAT

- B.CIDR

- C.BGP

- D.OSPF

-

防火墙是隔离内部和外部网的一类安全系统。通常防火墙中使用的技术有过滤和代理两种。路由器可以根据(47)进行过滤,以阻挡某些非法访问。(48)是一种代理协议,使用该协议的代理服务器是一种(49)网关。另外一种代理服务器使用(50)技术,它可以把内部网络中的某些私有IP地址隐藏起来。安全机制是实现安全服务的技术手段,一种安全机制可以提供多种安全服务,而一种安全服务也可采用多种安全机制。加密机制不能提供的安全服务是(51)。

- A.网卡地址

- B.IP地址

- C.用户标识

- D.加密方法

-

(88)

- A.SSL

- B.STT

- C.SOCKS

- D.CHAP

-

(86)

- A.偶然

- B.逻辑

- C.功能

- D.过程

-

(84)

- A.数据

- B.非直接

- C.控制

- D.内容

-

(85)

- A.偶然

- B.逻辑

- C.功能

- D.过程

-

(83)

- A.数据

- B.非直接

- C.控制

- D.内容

-

软件设计中划分模块的一个准则是(22)。两个模块之间的耦合方式中,(23)耦合的耦合度最高,(24)耦合的耦合度最低。一个模块内部的聚敛种类中,(25)内聚的内聚度最高,(26)内聚的内聚度最低。

- A.低内聚低耦合

- B.低内聚高耦合

- C.高内聚低耦合

- D.高内聚高耦合

-

(81)

- A.指令地址

- B.物理地址

- C.内存地址

- D.数据地址

-

(79)

- A.20M

- B.40M

- C.80M

- D.160M

-

(80)

- A.有效地址

- B.程序地址

- C.逻辑地址

- D.物理地址

-

(78)

- A.最低两位为00

- B.最低两位为10

- C.最高两位为00

- D.最高两位为10

-

(76)

- A.按地址

- B.按内容

- C.按寄存器

- D.通过计算

-

假设某计算机有IMB的内存,并按字节编址,为了能存取其中的内容,其地址寄存器至少需要(9)位。为使4B组成的字能从存储器中一次读出,要求存放在存储器中的字边界对齐,一个字的地址码应(10)。若存储周期为200ns,且每个周期访问4B,则该存储器按bit存储的带宽为(11)Hz。假如程序员可用的存储空间为4MB,则程序员所用的地址为(12),而真正访问内存的地址为(13)。

- A.10

- B.16

- C.20

- D.32

-

(75)

- A.所需的数据一定能在内存中找到

- B.必须进行“虚/实”地址转换

- C.必须事先使用覆盖技术

- D.必须将常用的程序先调入内存

-

(74)

- A.Cache

- B.DMA

- C.I/O

- D.中断

-

(73)

- A.CDROM

- B.硬盘

- C.软盘

- D.寄存器

-

虚拟存储器的作用是允许(4),它通常使用(5)作为主要组成部分。虚拟存储器的调度方法与(6)基本类似,即把经常要访问的数据驻留在高速存储器中。因为使用了虚拟存储器,指令执行时(7)。在虚拟存储系统中常使用柜联存储器进行管理,它是(8)寻址的。

- A.直接使用外存代替内存

- B.添加比地址字长度更多的内存容量

- C.程序可访问比内存更大的地址空间

- D.提高内存的访问速度

-

(71)

- A.10年

- B.20年

- C.20年

- D.不确定

-

(70)

- A.中国

- B.美国

- C.日本

- D.全世界

-

(69)

- A.10

- B.20

- C.30

- D.40

-

在我国发明专利的保护期限为(33)年,实用新形专利和外观设计专利的期限为(34)年。中国专利局授予的专利权适用的范围为(35)。商业秘密受保护的期限是(36)。

- A.10

- B.20

- C.30

- D.40

-

(66)

- A.网络只能识别物理地址

- B.IP地址和物理地址组合才能惟一识别

- C.IP地址和物理地址相互联系

- D.IP地址工作在网络层以上屏蔽了物理地址

-

(67)

- A.TCP和UDP

- B.HTTP和FTP

- C.ARP和RARP

- D.SLIP和PPP

-

计算机网络中,物理地址是指(37),在IP地址和物理地址之间建立映射是因为(38),实现IP地址与物理地址之间映射的协议是(39)。

- A.系统的管理员名字

- B.系统所在的物理位置

- C.数据链路层和物理层使用的地址

- D.用户账号

-

(63)

- A.“文件”→“打印”

- B.“编辑”→“打印”

- C.“编辑” →“定位”

- D.“格式”→“段落”

-

(64)

- A.几个人同时在计算机中寻找

- B.使用计算机自动搜索

- C.在系统根目录寻找

- D.在用户目录寻找

-

在Windows2000操作系统中,在控制面板中,通过(1)命令修改系统的分辨率;使用Word 2000进行文本的打印时,通过(2)命令设置打印参数;当用户不知道文件名字为“user”的文件存放在计算机系统中的具体位置时,快速找到该文件的方法为(3)。

- A.双击“显示”→“设置”

- B.双击“系统” →“设置”

- C.双击“键盘”→“设置”

- D.双击“字体”→“设置”

-

在10Base-F以太网中,使用的传输介质是(46),传输的最大距离为(47)。

- A.电缆

- B.电话线

- C.双绞线

- D.光纤

-

(61)

- A.10m

- B.100m

- C.1000m

- D.2000m

-

(59)

- A.0

- B.1

- C.2

- D.3

-

(57)

- A.实体完整性

- B.参照完整性

- C.用户定义完整性

- D.三种都是

-

若P、V操作的信号量S初值为2,当前值为-1,则表示有(42)等待进程。如果有三个进程共享同一互斥段,而且每次最多允许两个进程进入该互斥段,则信号量的初值应设置为(43)。

- A.0个

- B.1个

- C.2个

- D.3个

-

(55)

- A.-2

- B.-1

- C.0或正整数

- D.任意数值

-

关系数据库的关系模型中,采用(21)表达实体集以及实体集之间的联系:关系数据库的3种完整性约束中,(22)规定基本关系的主属性不能取空值。

- A.树形结构

- B.网络结构

- C.表格结构

- D.实体结构

-

信号机制是解决进程同步和互斥的有效工具。实现进程间的互斥时,公用变量信号的初值一般设置为(18);实现进程间的同步时,私用变量初值一般设置为(19)。

- A.-2

- B.-1

- C.0或资源数目

- D.1或资源数目

-

(53)

- A.28

- B.56

- C.60

- D.64

-

STD总线是面向工业控制的(14)位控制总线,它共有(15)条信号线。

- A.8

- B.16

- C.32

- D.64

-

(51)

- A.10K

- B.20K

- C.1M

- D.20M

-

计算机内存的容量大小受到(11)位数的限制。若该总线为20位,可以寻址的内存空间为(12)字节。

- A.地址总线

- B.数据总线

- C.控制总线

- D.通信总线

-

下列编码中(65)是有损压缩编码方法。

- A.行程长度编码

- B.增量调制编码

- C.霍夫曼编码

- D.JPEG

-

在数字音频信息获取与处理过程中,下述顺序中(64)是正确的。

- A.a/d变换、采样、压缩、存储、解压缩、d/a变换

- B.采样、压缩、a/d变换、存储、解压缩、d/a变换

- C.采样、a/d变换、压缩、存储、解压缩、d/a变换

- D.采样、d/a变换、压缩、存储、解压缩、a/d变换

-

一幅彩色静态图像(RGB),设分辨率为256×512,每一种颜色用8bit 表示,则该彩色静态图像的数据量为(63)。(1)512×512×3×8bit(2)256×512×3×8bit(3)256×256×3×8bit(4)512×512×3×8×25bit

- A.-1

- B.-2

- C.-3

- D.-4

-

某学校要在教学楼A和教学楼B之间组建局域网,而教学楼A和教学楼B之间的距离超过了电缆的最大限制长度,则采用如下(62)办法解决

- A.增加信号复制器

- B.增加更多的电缆

- C.增加中继器

- D.增加另一台集线器

-

使用TCP三次握手建立连接,原因是(61)。

- A.确保发生数据丢失后可以恢复

- B.决定接收站一次可接收的数据量

- C.为用户提供带宽的有效使用

- D.将二进制PINGD向应转换为上层信息

-

进程的三态模型中,对三个状态的说法,不正确的是(60)。

- A.运行状态不可以直接进入就绪状态

- B.就绪状态可以直接进入运行状态

- C.运行状态可以直接进入阻塞状态

- D.阻塞状态不可以直接进入运行状态

-

操作系统有4个明显的特征,分别是并发性、共享性、虚拟性和(59)。

- A.可靠性

- B.实时性

- C.不确定性

- D.正确性

-

关于计算机操作系统的说法,正确的是(58)。

- A.计算机系统可以没有操作系统

- B.计算机系统软件就是操作系统

- C.Windows 2000 是一种操作系统软件

- D.Office 2000是操作系统软件

-

下列关于DMA技术,下列选项中,正确的是(57)。

- A.是主存与CPU之间传送数据方式

- B.系统没有CPU

- C.系统总是需要CPU的干预

- D.过程开启和结束时,需要CPU处理,传送数据过程中不需要CPU干预

-

Spooling 技术也叫假脱机技术。下列选项中,(56)不是Spooling 的输入井作业状态。

- A.提交状态

- B.后备状态

- C.死锁状态

- D.执行状态

-

在局域网中,服务器、用户工作站、网络设备、通信介质、网络软件等为基本组成部件。在下列的司络设备中,(54)是必须要有的。

- A.收发器

- B.集线器

- C.路由器

- D.网卡

-

ARP 为地址解析协议。关于ARP的下列说法中,正确的是(55)。

- A.ARP的作用是将IP地址转换为物理地址

- B.ARP的作用是将域名转换为IP地址

- C.ARP的作用是将IP地址转换为域名

- D.ARP的作用是将物理地址转换为IP地址

-

(52)使得一系列不同的操作具有相同的名字,用户可以发送一个通用的消息,而实现的细节则由接收对象自行决定。

- A.单态

- B.多态

- C.稳态

- D.变态

-

对于操作系统Windows 2000/XP,下列说法不正确的一项是(53)。

- A.Windows 2000/XP不支持传统的FAT文件系统

- B.NTFS 文件系统是Windows 2000/XP本身的文件系统

- C.NTFS 文件系统具有可恢复性

- D.NTFS 文件系统比FAT 文件系统更有效支持大磁盘和大文件

-

关于IP地址和硬件地址的区别,下列说法正确的一项是(51)。

- A.IP地址放在IP数据报的首部,而硬件地址放在MAC帧的首部。

- B.数据链路层使用的是IP地址

- C.网络层使用的是硬件地址

- D.在数据链路层中,硬件地址隐藏在MAC帧的首部分

-

下列对RISC的说法中,不正确的是(49)。

- A.指令长度固定

- B.指令种类少

- C.寻址方式少

- D.不适合流水线操作

-

下列关于类和对象的说法中不正确的是(50)。

- A.一个类定义了一组大体上相似的对象

- B.一个类所包含的方法和数据描述一组对象的共同行为和属性

- C.类是对象的具体化,对象是类的抽象

- D.在分析和设计时,通常把注意力集中在类上,而不是具体的对象

-

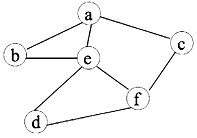

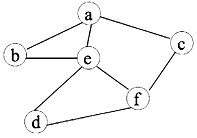

如图所示,在下面的5个序列中符合深度优先遍历的序列有(45)个。

- aebdfc,acfdeb,aedfcb,aefdcb,aefdbc

- A.2个

- B.3个

- C.4个

- D.5个

- aebdfc,acfdeb,aedfcb,aefdcb,aefdbc

-

在AOE图中,关键路径是(43)。

- A.从源点到汇点的最长路径

- B.从源点到汇点的最短路径

- C.最长的回路

- D.最短的回路

-

现在6个元素按1、2、3、4、5、6的顺序进栈,序列(44)是不可能的出栈序列。

- A.1、2、3、4、5、6

- B.3、2、1、6、4、5

- C.4、5、3、2、1、6

- D.5、6、4、3、2、1

-

若串S=‘COMPUTER’,其子串的数目是(42)。

- A.8

- B.9

- C.37

- D.36

-

以下关于测试和调试的说法中不正确的是( )。

- A.测试是发现程序中错误的过程,调试是改正错误的过程

- B.测试是程序开发过程中的必然阶段,调试是程序开发过程中可能发生的过程

- C.调试一般由开发人员担任

- D.调试和测试一般都是由开发人员担任

-

程序的三种基本结构是(38)。

- A.过程、子程序和分程序

- B.顺序、选择和重复

- C.递归、堆栈和队列

- D.调用、返回和转移

-

使用白盒测试方法时,确定测试数据应根据(37)和指定的覆盖标准。

- A.程序的内部逻辑

- B.程序的复杂结构

- C.使用说明书

- D.程序的功能

-

可以用作局域网的操作系统软件是(35)。

- A.SQL Server,Windows XP

- B.UNIX,Windows NT Server

- C.Windows 98,SQL Server

- D.SQL Server,Windows NT Server

-

不会对耦合强弱造成影响的是(36)。

- A.模块间接口的复杂程度

- B.调用模块的方式

- C.通过接口的信息

- D.模块内部各个元素彼此之间的紧密结合程度

-

下列关于DNS域名服务协议的说法中,正确的是(34)。

- A.提供从IP地址到域名的转换

- B.提供从物理地址到域名的转换

- C.提供从域名到物理地址的转换

- D.提供从域名到IP地址的转换

-

下列选项中,不是FDDI的特点的是(32)。

- A.利用单模光纤传输

- B.光信号码元传输速率为125MBaud

- C.基于IEEE802.5令牌环标准

- D.动态分配带宽

-

IP地址211.18.45.62用二进制表示可以写为(33)。

- A.1.1010011100101E+24

- B.1.10100110001001E+31

- C.1.10100111001E+31

- D.1.10100110001001E+24

-

ETCP/IP 网络中,为各种公共服务保留的端口号范围是1~1024。Telnet用作Internet远程登录时,通常使用的端口是(31)。

- A.TCP的23

- B.TCP的21

- C.UDP的23

- D.TCP的21

-

关于IPv6的说法中,不正确的是(30)。

- A.IPv6具有高效的包头

- B.IPv6增强了安全性

- C.IPv6地址采用64位

- D.IPv6采用主机地址自动配置

-

进程出现死锁现象时,通常采用()办法来解除死锁。

- A.终止一个死锁进程

- B.从非死锁进程中抢夺资源

- C.终止所有死锁进程

- D.从死锁进程处抢夺资源

-

文件的保密是指防止文件被(28)。

- A.修改

- B.破坏

- C.删除

- D.窃取

-

在下列常见的软件开发模型中,主要用于描述面向对象的开发过程的是(26)。

- A.瀑布模型

- B.演化模型

- C.螺旋模型

- D.喷泉模型

-

下列说法中不正确的是(27)。

- A.需求分析阶段产生的文档为需求规格说明书

- B.软件设计阶段产生的文档有程序清单

- C.软件测试阶段产生的文档有软件测试计划和软件测试报告

- D.软件维护阶段产生的文档有维护计划和维护报告

-

“中勤物流公司”,提供资金,委托“天心软件公司”开发了“物流管理分析系统”,但在双方签订的合同中并未涉及软件的著作权归属,则此软件的著作权属于(22)。

- A.中勤物流公司

- B.天心软件公司

- C.双方共有

- D.软件作品著作权作为合同重要条款没有出现,则此合同失效,需重新签订合同确定软件的著作权归属

-

进程从运行状态到等待状态可能是由于(23)。

- A.该运行进程执行了P操作

- B.该运行进程执行了V操作

- C.其他运行进程执行了P操作

- D.其他运行进程执行了V操作

-

计算机网络中,网络安全特别重要。在计算机上安装防火墙通常是提高网络系统安全的重要手段。有关防火墙的说法正确的是(21)。

- A.防火墙是杀毒软件

- B.防火墙阻止一切外部消息

- C.防火墙可以防止外部网对内部网的攻击

- D.防火墙就是网管

-

商业秘密的构成条件不包括(19)。

- A.必须具有未公开性,即不为公众所知悉

- B.必须具有实用性,即能为权利人带来经济效益

- C.必须有技术含量,即包含有某种关键技术

- D.必须具有保密性,即采取了保密措施

-

若某标准含有“DB31/T”字样,则表示此标准为(20)。

- A.强制性国家标准

- B.推荐性国家标准

- C.强制性地方标准

- D.推荐性地方标准

-

以下关于非对称加密算法说法中不正确的(18)。

- A.非对称加密算法需要两个密钥:公开密钥和私有密钥

- B.若用公开密钥对数据进行加密,则只有用对应的私有密钥才能解密

- C.若用私有密钥对数据进行加密,则只有用对应的公开密钥才能解密

- D.只能用公开密钥对数据进行加密,而不能用私有密钥对数据进行加密

-

(17)不属于数据加密技术的关键。

- A.加密算法

- B.解密算法

- C.密钥管理

- D.明文密文

-

防火墙是建立在内外网络边界上的一类安全保护机制,它的安全架构是基于(16)。

- A.流量控制技术

- B.加密技术

- C.信息流填充技术

- D.访问控制技术

-

下列关于中断的说法中不正确的是(15)。

- A.中断的全部过程可表示为:目态→管态→目态

- B.当CPU同时接到多个请求中断信号时,须进行中断判优

- C.中断使得CPU与外设“并行”工作

- D.中断处理过程不必保存现场

-

在香农定理中,决定信道最大数据传输率的参数主要有:信噪比和(12)。

- A.频率特性

- B.相位特性

- C.信道宽度

- D.噪声功率

-

在Windows 2000 操作系统中,常用下列命令中的(11)命令在命令行显示网络连接统计。

- A.netstat

- B.ping

- C.ipconfig

- D.tracert

-

假设某个信道的最高码元传输速率为2000Baud,而且每一个码元携带5bit的信息,则该信道的最高信息传输速率为()。

- A.2000Baud

- B.2000bit

- C.10000Baud/s

- D.10000bit/s

-

McAfee Associates VirusScan 是(10)软件

- A.文件管理软件

- B.传真软件

- C.病毒防治软件

- D.聊天软件

-

在某计算机中,装了一块容量为256MB的内存条,针对该内存条的容量,下列说法中,正确的是(1)。

- A.256MB=256000KB

- B.256MB=256000Kb

- C.256MB=262144KB

- D.256MB=262144Kb