软件水平考试(初级)程序员上午(基础知识)模拟试卷4

-

(78)

- A.power

- B.authorized

- C.accredit

- D.unauthorized

-

(77)

- A.order

- B.commands

- C.instruction

- D.tracks

-

Password is a secret series of(69)that enables a user to access a file, computer, or program. On multi-user systems, each user must enter his or her password before the computer will respond to(70). The password helps ensure that(71)users do not access the computer. In addition, data files and programs may require a password.

- A.symbol

- B.sign

- C.characters

- D.characteristic

-

For many years, the principle goal of computer(73)was to write short pieces of code that would execute quickly. The(74)needed to be small, because memory was expensive, and it needed to be fast, because processing power was also expensive.

- A.users

- B.programmers

- C.that

- D.program

-

(75)

- A.users

- B.programmers

- C.computer

- D.program

-

A(71)is a data type whose major attributes are determined by the roles governing the insertion and deletion of its elements. The only element that can be deleted or removed is the one that was inserted most(72). Such a structure is said to have a last-in/first-out(LIFO)behavior, or protocol.

- A.stack

- B.queues

- C.pointer

- D.record

-

(73)

- A.quickly

- B.recentness

- C.recently

- D.fast

-

(70)

- A.交互

- B.命令

- C.函数

- D.逻辑

-

(71)

- A.控制描述

- B.函数定义

- C.输入/输出

- D.逻辑推理

-

(68)

- A.对时间和空间有严格要求

- B.并行处理

- C.电子商务

- D.事件驱动

-

(69)

- A.助记符号

- B.简单算术表达式

- C.伪指令

- D.定义存储语句

-

程序设计语言可划分为低级语言和高级语言两大类。与高级语言相比,用低级语言开发的程序,其(27),但在(28)的场合,还经常全部或部分地使用低级语言。在低级语言中,汇编语言与机器语言十分接近,它使用了(29)来提高程序的可读性。高级语言有许多种类,其中,PROLOG是一种(30)型语言,它具有很强的(31)能力。

- A.运行效率低,开发效率低

- B.运行效率低,开发效率高

- C.运行效率高,开发效率高

- D.运行效率高,开发效率低

-

(66)

- A.11110101000000

- B.1110001010000000

- C.1101010100000000

- D.11110001010000

-

(65)

- A.0.078125

- B.20

- C.20.969375

- D.1.25

-

(64)

- A.0.078125

- B.20

- C.20.969375

- D.1.25

-

(63)

- A.0.078125

- B.20

- C.20.969375

- D.1.25

-

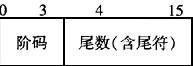

计算机中十六位浮点数的表示格式为

某机器码为1110001010000000,

若阶码为移码且尾数为反码,则其十进制真值为(7);

若阶码为移码且尾数为原码,则其十进制真值为(8);

若阶码为补码且尾数为反码,则其十进制真值为(9);

若阶码为补码且尾数为原码.则其十进制真值为(10),将其规格化后的机器码为(11)。

- A.0.078125

- B.20

- C.20.969375

- D.1.25

-

(61)

- A.条件覆盖

- B.条件组合覆盖

- C.判定覆盖

- D.条件及判定覆盖

-

(59)

- A.黑盒测试方法

- B.白盒测试方法

- C.灰盒测试方法

- D.软件验证方法

-

(60)

- A.条件覆盖

- B.条件组合覆盖

- C.判定覆盖

- D.语句覆盖

-

(58)

- A.系统测试

- B.安装测试

- C.验收测试

- D.单元测试

-

(56)

- A.部分分配法

- B.优先级分配法

- C.撤销进程法

- D.内存剥夺法

-

软件测试的目的是(1)。通常(2)是在代码编写阶段可进行的测试,它是整个测试工作的基础。

逻辑覆盖标准主要用于(3)。它主要包括条件覆盖、条件组合(多重条件)覆盖。判定覆盖、条件及判定覆盖、语句覆盖和路径覆盖等几种,其中除路径覆盖外最弱的覆盖标准是(4),最强的覆盖标准是(5)。

- A.表明软件的正确性

- B.评价软件质量

- C.尽可能发现软件中错误

- D.判定软件是否合格

-

产生死锁的4个必要条件是互斥、(46)、循环等待和不剥夺;一旦系统中出现了死锁,操作系统就应将陷入死锁的进程从死锁状态中解脱出来,使系统恢复正常运行。解除死锁的常用方法有两种(47)和(48)。

- A.请求与拒绝

- B.请求与保护

- C.请求与保持

- D.保护与阻塞

-

(55)

- A.分步分配法

- B.内存剥夺法

- C.断点保存法

- D.资源剥夺法

-

(53)

- A.具体对象无关

- B.具体类型无关

- C.具体对象相关

- D.具体类型相关

-

在面向对象技术中,类属是一种(15)机制。一个类 属类是关于一组类的一个特性抽象,它强调的是这些类的成员特征中与(16)的那些部分,而用变元来表示与(17)的那些部分。

- A.包含多态

- B.参数多态

- C.过载多态

- D.强制多态

-

(52)

- A.具体对象无关

- B.具体类型无关

- C.具体对象相关

- D.具体类型相关

-

(50)

- A.-1

- B.127

- C.-127

- D.1

-

(49)

- A.1/128

- B.-0.0078125

- C.127/128

- D.-0.9921875

-

设机器码的长度为8位,已知x,z为带符号纯整数,y为带符号纯小数,[X]原=[Y]补=[Z]移=11111111,求出x、y、z的十进制真值:X=(11)Y=(12),Z=(13)。

- A.127

- B.-1

- C.-127

- D.1

-

(47)

- A.6/5

- B.7/6

- C.4/3

- D.3/2

-

已知一个线性表(38,25,74,63,52,48),采用的散列函数为H(Key)=Key mod 7,将元素散列到表长为7的哈希表中存储。若采用线性探测的开放定址法解决冲突,则在该散列表上进行等概率成功查找的平均查找长度为(41);若利用拉链法解决冲突,则在该散列表上进行等概率成功查找的平均查找长度为(42)。

- A.1.5

- B.1.8

- C.2

- D.2.3

-

(45)

- A.0

- B.127

- C.-127

- D.-1

-

若码值FFH是一个整数的原码表示,则该整数的真值为(11):若码值FFH是一个整数的补码表示,则该整数的真值为(12)。

- A.0

- B.127

- C.-127

- D.-1

-

下列有关网络拓扑结构的叙述中,不正确的是(64)。

- A.采用拓扑学方法抽象的网络结构称为计算机网络的拓扑结构

- B.早期局域网中最普遍采用的拓扑结构是总线结构

- C.星型结构的优点是建网容易,控制相对简单,其缺点是属于集中控制,对中心节点依赖性大

- D.树型结构的线路复杂,网络管理比较困难

-

将双绞线制作成交叉线(一端按EIA/TIA 568A线序,另一端按EIA/TIA 568B线序),该双绞线连接的两个设备可为(65)。

- A.网卡与网卡

- B.网卡与交换机

- C.网卡与集线器

- D.交换机的以太口与下一级交换机的UPLINK口

-

在同一时刻,通信双方可以同时发送数据的信道通信方式为(63)。

- A.半双工通信

- B.单工通信

- C.数据报

- D.全双工通信

-

协议的关键要素不包括(62)。

- A.语法

- B.语言

- C.语义

- D.同步

-

快速以太网的主要产品是(61)。

- A.HUB和100Mbit/s双绞线

- B.HUB和适配器

- C.光纤和100Mbit/s双绞线

- D.适配器和100Mbit/s双绞线

-

单个磁头在向盘片的磁性涂层上写入数据时,是以(60)方式写入的。

- A.并行

- B.并—串行

- C.串行

- D.串—并行

-

下列(57)不属于软件著作权人的权利。

- A.署名权

- B.信息网络传播权

- C.翻译权

- D.报酬请求权

-

测试的目的是在软件投入生产运行之前,尽可能多地发现软件中的错误,下述:

Ⅰ.软件规格说明

Ⅱ.系统设计

Ⅲ.编码(56)是软件测试应包括的内容。

- A.Ⅰ

- B.Ⅰ和Ⅱ

- C.Ⅲ

- D.全部

-

DES算法属于加密技术中的(49)。

- A.对称加密

- B.不对称加密

- C.不可逆加密

- D.以上都是

-

在计算机中,防火墙是设置在可信任网络和不可信任的外界之间的一道屏障,其目的是(50)。

- A.保护一个网络仅仅不受病毒的攻击

- B.保护一个网络不受另一个网络的攻击

- C.使一个网络与另一个网络不发生任何联系

- D.以上都不对

-

下面有关计算机病毒的叙述中,正确的是(48)。

- A.PC上的防病毒软件经常更新,PC就不可能被病毒所感染

- B.PC只要安装了某种优秀的病毒防火墙软件,就不可能被病毒所感染

- C.只要用户不收发电子邮件,PC机就不会被病毒通过网络感染

- D.病毒会感染一些可执行程序,但不会感染、破坏文本文件

-

视频卡的种类较多,在下列有关各种视频卡的功能说明中,错误的是(47)。

- A.视频采集卡的基本功能是将模拟视频信号取样、量化并转换为数字图像输入到主机

- B.实时视频压缩/解压缩卡除了能进行视频采集以外,还有专门的处理芯片对采集的视频数据进行实时压缩/解压缩处理

- C.电视接收卡中有电视信号的接收、调谐电路,故能在PC显示器上收看电视节目

- D.目前PC一般都配有视频采集卡

-

在下列有关声卡的叙述中,错误的是(46)。

- A.声卡的主要功能是控制波形声音和MIDI声音的输入和输出

- B.波形声音的质量与量化位数、采样频率有关

- C.声卡中数字信号处理器在完成数字声音的编码、解码及编辑操作中起着重要的作用

- D.声卡所要求的数据传输率不高,用ISA总线进行传输即可

-

将一个三对角矩阵A[1..100,1..100]中的元素按行存储在一维数组B[1..298]中,矩阵A中的元素A[66,65]在数组B中的下标为(44)。

- A.195

- B.196

- C.197

- D.65

-

扫描仪是一种常见的图像输入设备,种类很多,在为PC机配置扫描仪时,必须根据使用要求进行选择。下面是有关如何选择扫描仪的叙述:

Ⅰ.一般家庭使用时,应选择普通的平板式扫描仪

Ⅱ.扫描仪与计算机的接口有3种,家庭用扫描仪大多采用SCSI接口

Ⅲ.滚筒式扫描仪体积大,扫描时间长,适合于扫描大幅面的图纸和较大体积的物件

Ⅳ.胶片扫描仪的分辨率高,大多应用于广告设计等专业领域

上面的叙述中,哪两个是正确的?(45)。

- A.Ⅰ和Ⅱ

- B.Ⅱ和Ⅲ

- C.Ⅲ和Ⅳ

- D.Ⅰ和Ⅳ

-

在一个单链表中,若q结点是p结点的前驱结点,若在q与p之间插入结点s,则执行(43)。

- A.s->link=p->link; p->link=s;

- B.p->link=s; s->link=q;

- C.p->link=S->link;s->link=p;

- D.q->link=s;s->link=p;

-

下述排序算法中,稳定的是(42)。

- A.直接选择排序

- B.直接插入排序

- C.快速排序

- D.堆排序

-

以下序列中不符合堆定义的是(41)。

- A.(102,87,100,79,82,62,84,42,22,12,68)

- B.(102,100,87,84,82,79,68,62,42,22,12)

- C.(12,22,42,62,68,79,82,84,87,100,102)

- D.(102,87,42,79,82,62,68,100,84,12,22)

-

设链队的队首指针为F,队尾指针为R,则判断“队为空”的条件是(40)。

- A.F=R=NULL

- B.F=R

- C.R-F=1

- D.PI=NULL且R=NULL

-

适于对动态查找表进行高效率查找的组织结构是(39)。

- A.有序表

- B.分块有序表

- C.三叉排序树

- D.线性链表

-

在数据结构的讨论中把数据结构从逻辑上分为(38)。

- A.内部结构与外部结构

- B.静态结构与动态结构

- C.线性结构与非线性结构

- D.紧凑结构与非紧凑结构

-

按照二叉树的定义,具有3个结点的二叉树有(37)种。

- A.3

- B.5

- C.4

- D.6

-

操作系统的作业调度的主要功能和流程是?(36)。

Ⅰ 记录已进入系统的各作业的情况,管理系统中所有作业的执行顺序。

Ⅱ 每个作业进入系统时由系统为其建立一个作业控制块JCB(Job Control Block),它是存放作业控制和管理信息的数据结构。

Ⅲ 按一定的调度算法,从后备作业中选择一个或几个作业进入系统内存;

Ⅳ 为被选中的作业创建进程,并且为其申请系统资源;

Ⅴ 作业结束后作善后处理工作。

- A.Ⅰ和Ⅱ

- B.Ⅰ、Ⅱ和Ⅲ

- C.Ⅱ、Ⅲ和Ⅴ

- D.全部

-

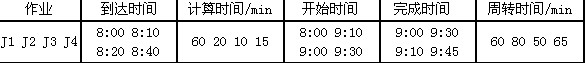

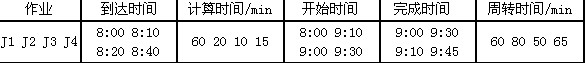

系统中有4个作业,它们的到达时间、运行时间、开始时间、完成时间和周转时间如表1所示,该系统采用的作业调度算法是(35)。

- A.先来先服务

- B.短作业优先

- C.响应比高者优先

- D.随机

-

标准化是一种活动过程,一般包括标准的产生、(28)和更新等阶段。

- A.实施

- B.推广

- C.规范

- D.总结

-

扩展名为DLL的动态链接文件的特点是(34)。

- A.无法插入到其他的源程序中使用

- B.本身是一个数据文件,可以与其他程序静态地链接使用

- C.本身可以独立运行,也可以供其他程序在运行时调用

- D.本身不能独立运行,但可以供其他程序在运行时调用

-

下面哪一条不是对象一关系数据库的基本特征(24)。

- A.关系的规范化程度更高

- B.SQL环境中对基本数据类型的扩充提供了支持

- C.对规则系统的支持

- D.SQL环境中对继承性提供了支持

-

在关系模式R(U)中,如果X→Y和X→Z成立,则X→YZ也成立,这条规则称为(27)。

- A.增广律

- B.自反律

- C.合并律

- D.分解律

-

数据库系统发生故障时,可以基于日志进行恢复。下面列出的条目中,哪些是日志记录的内容。(23)。 Ⅰ.事务开始信息

Ⅱ.更新信息

Ⅲ.提交信息

Ⅳ.事务中止信息

- A.Ⅰ、ⅡⅠ和Ⅳ

- B.Ⅰ、Ⅲ和Ⅳ

- C.Ⅱ、Ⅲ和Ⅳ

- D.都是

-

下列作业调度算法中有最短作业平均周转时间的是(21)。

- A.先来先服务

- B.短作业优先

- C.最高响应比优先

- D.优先数法

-

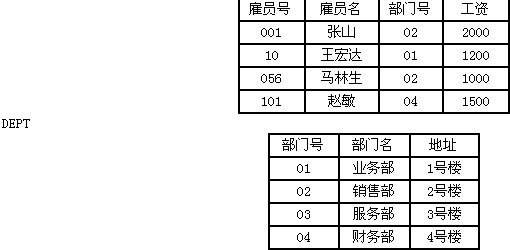

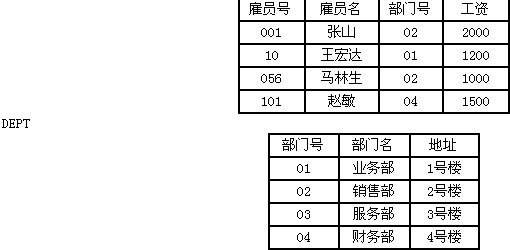

有如下两个关系,其中雇员信息表关系EMP的主键是雇员号,部门信息表关系DEPT的主键是部门号。EMP

若执行下面的操作,哪个操作不能成功执行(22)。

- A.从DEFT中删除部门号=‘03’的行

- B.在DEFT中插入行(‘06’,‘计划部’,‘6号楼’)

- C.将DEFT中部门号=‘02’的部门号改为‘10’

- D.将DEPT中部门号=‘01’的地址改为‘5号楼’

-

在(19)中,用户一般不直接操纵计算机,而是将作业提交给系统操作员。由操作员将作业成批装入计算机,然后由操作系统按照一定的原则执行作业,并输出结果,最后由操作员将作业运行结果交给用户。

- A.实时系统

- B.DOS系统

- C.网络操作系统

- D.批处理操作系统

-

利用虚拟设备达到输入输出,要求的技术是(20)。

- A.利用外存作为缓冲,将作业与外存交换信息和外存与物理设备交换信息两者独立起来,并使它们并行工作的过程

- B.把I/O要求交给多个物理设备分散完成的过程

- C.把I/O信息先放在外存,然后由一台物理设备分批完成I/O要求的过程

- D.把共享设备改为某作业的独占设备,集中完成I/O要求的过程

-

存储周期是指(18)。

- A.存储器的读出时间

- B.存储器的写入时间

- C.存储器进行连续读操作所允许的最短时间间隔

- D.存储器进行连续读和写操作所允许的最短时间间隔

-

下列关于Cache的描述中,哪一个是错误的?(17)。

- A.Cache是缓冲技术在存储体系中的一个具体应用

- B.Cache的主要特点之一是存储容量大

- C.Cache处于内存和CPU之间

- D.Cache中一般存放内存的一部分副本

-

通常计算机的内存储器可采用(16)。

- A.RAM

- B.ROM

- C.RAM和ROM

- D.EPROM

-

70年代发展起来的利用激光写入和读出的信息存贮装置,被人们称为(15)。

- A.光盘

- B.EPROM

- C.激光打印机

- D.OCR

-

某数在计算机中用8421BCD码表示为0011 1001 1000,其真值为(14)。

- A.t630Q

- B.398H

- C.398

- D.1110011011B

-

结构化方法中,数据流程图是(5)。

- A.工程流程图的抽象

- B.业务流程图的抽象

- C.系统流程图的抽象

- D.程序流程图的抽象

-

项目管理有4个方面内容,下列哪方面工作对控制重复周期最有效?(4)。

- A.估计成本

- B.需求控制

- C.费用分配

- D.时间估计

-

甲开发设计了一个软件。乙公司认为不错,便购买了此软件。乙公司购买后,将其装于办公室的微机上。见到该软件的人,多有夸奖。乙公司遂以此为原版,复制销售,市场甚好。下列说法正确的是(3)。

- A.乙公司有权复制该软件并进行销售

- B.乙公司有权将其装于办公室的微机上

- C.乙公司有权将其发表或登记

- D.乙公司有权复制该软件,但不得销售

-

在PowerPoint幻灯片软件中,左下方的按钮的作用是(2)。

- A.幻灯片浏览视图

- B.从当前幻灯片开始幻灯片放映

- C.从第一页开始放映

- D.返回上一页

-

在Windows操作系统中,“.txt”是(1)类型文件的后缀。

- A.可执行文件

- B.数据库文件

- C.文本文件

- D.只读文件