软件水平考试(中级)软件设计师上午(基础知识)试题模拟试卷17

-

(78)

- A.release

- B.disconnect

- C.free

- D.terminate

-

(77)

- A.passing

- B.linking

- C.searching

- D.routing

-

(76)

- A.Conversation

- B.Dialog

- C.Session

- D.Discussion

-

(75)

- A.procedures

- B.processes

- C.courses

- D.schedules

-

In the open systems interconnection (OSI) reference model, "layer" means one of seven conceptually complete,(71) arranged groups of services, functions, and protocols, that extend across all open systems.Application layer provides means for the application(72) to access the OSI environment. Presentation layer provides for the selection of a common syntax for representing data.(73) layer provides the means necessary for cooperating presentation entities to organize and synchronize their dialog and to manage their data exchange. Transport layer provides a reliable end-to-end data transfer service. Network layer provides for the entities in the transport layer the means for transferring blocks of data, by(74) and switching through the network between the open systems in which those entities reside. Data link layer provides services to transfer data between network layer entities. Physical layer provides the mechanical, electrical, functional, and procedural means to establish, maintain and(75) physical connections for transfer of bits over a transmission medium.

- A.rankly

- B.levelly

- C.layered

- D.hierarchically

-

(73)

- A.Mixed

- B.Composite

- C.Compound

- D.Hybrid

-

(71)

- A.modify

- B.correct

- C.revise

- D.improve

-

(72)

- A.behavior

- B.action

- C.conduct

- D.manner

-

Digital computer is controlled by internally stored programs and(66) of using common storage for all or part of a program and also for all or part of the data necessary for the execution of the programs; executing user-written or user-designated programs; performing user-designated manipulation of digitally represented discrete data, including.(67) operations and logic operations; and executing programs that(68) themselves during their execution.Analog computer's operations are analogous to the(69) of another system and that accepts, processes, and produces analog data.(70) computer integrates analog computer components and digital computer components by interconnection of digital-to-analog converters and analog-to-digital converters.

- A.qualified

- B.competent

- C.capable

- D.able

-

(70)

- A.mathematical

- B.arithmetic

- C.numerical

- D.digital

-

(66)

- A.256×256×3×16×25bps

- B.512×512×3×8×25bps

- C.256×256×3×8×25bps

- D.512×512×3×16×25bps

-

(67)

- A.图像信号、同步信号、消隐信号

- B.图像信号、亮度信号、色度信号

- C.图像信号、复合同步信号、复合消隐信号

- D.图像信号、复合同步信号、复合色度信号

-

(68)

- A.0.1ms

- B.0.2ms

- C.0.8ms

- D.0.4ms

-

视频卡的种类很多,主要包括(15)。以PAL制25帧/秒为例,已知一帧彩色静态图像(RGB)的分辨率为256×256,每一种颜色用16bit表示,则该视频每秒钟的数据量为(16)。全电视信号主要由(17)组成。在视频信号实时处理技术中,如果电视扫描的正程时间为52.2ms,分辨率为512×512,实时意味着处理每个像素的时间近似为(18)。

- A.视频捕获卡

- B.视频捕获卡、电影卡

- C.视频捕获卡、电影卡、电视卡

- D.视频捕获卡、电影卡、电视卡、视频转换卡

-

(64)

- A.3.75ms

- B.7.5ms

- C.1.875ms

- D.15ms

-

(62)

- A.4096

- B.3675

- C.2367

- D.5436

-

(63)

- A.8ms

- B.1.6ms

- C.4ms

- D.32ms

-

一个磁盘存储器的存储容量为16GB(1GB=230Byte),8个盘片(16个记录面),每条磁道有512个扇区,每个扇区512个字节,每分钟8000转,定位时间(寻道时间)为 4.25ms。该磁盘存储器的有效数据传输率是(5)。该磁盘存储器有(6)个柱面(磁道),该磁盘存储器的寻址时间为(定位时间+等待时间)是(7),其中,等待时间是(8)。

- A.35MB/s

- B.30MB/s

- C.70MB/s

- D.17.5MB/s

-

(59)

- A.UNIX

- B.NetWare

- C.Window NT

- D.Windows98

-

(60)

- A.UNIX

- B.NetWare

- C.Window NT

- D.Windows98

-

(57)

- A.4 2 1 3

- B.4 2 3 1

- C.4 1 3 2

- D.4 3 1 2

-

(63)不是网络操作系统的系统模型。只能用于构造简单的对等式网络的操作系统是(64)。典型的集中式网络操作系统是(65)。

- A.整体式

- B.分层模式

- C.对等式

- D.客户机/服务器模式

-

允许在一端进行插入和删除,另一端只允许插入的双端队列称为输出受限双端队列;允许在一端进行插入和删除,另一端只允许删除的双端队列称为输入受限双端队列。设有一个双端队列,元素进入该队列的次序为1,2,3,4。能由输入受限双端队列得到,但不能由输出受限双端队列得到的输出序列是(55)。能由输出受限双端队列得到,但不能由输入受限双端队列得到的输出序列是(56)。既不能由输入受限双端队列得到,又不能由输入受限双端队列得到的输出序列是(57)。

- A.4 2 1 3

- B.4 2 3 1

- C.4 1 3 2

- D.4 3 1 2

-

(56)

- A.4 2 1 3

- B.4 2 3 1

- C.4 1 3 2

- D.4 3 1 2

-

直接选择排序的平均时间复杂度为(17)。最好情况下时间复杂度为O(n)的排序算法是(18)。在最好和最花情况下的时间复杂度均为O(nlogn)且稳定的排序方法是(19)。

- A.O(n)

- B.O(nlogn)

- C.O(n2)

- D.O(logn)

-

(54)

- A.快速排序

- B.堆排序

- C.归并排序

- D.基数排序

-

(53)

- A.选择排序

- B.冒泡排序

- C.归并排序

- D.快速排序

-

(50)

- A.可执行的规格说明

- B.基于脚本的设计

- C.采用非常高级语言或专门语言

- D.能重用软件

-

(51)

- A.可执行的规格说明

- B.基于脚本的设计

- C.采用非常高级语言或专门语言

- D.能重用软件

-

构造原型时,主要考虑(8),下列构造原型的技术中,(9)主要用于解决要求的验证问题,(10)是一种使要求说明过程自动化的技术。

- A.原型体现的作用

- B.全部功能

- C.全部需求

- D.所有细节

-

(48)

- A.174

- B.1011

- C.2011

- D.2074

-

在某系统中,采用连续分配策略,假设文件从下面指定的物理地址开始存储(假设块号从1开始),如果起始物理块号1000;逻辑块号12,和逻辑块相对应的物理块号(5);起始物理块号 75,逻辑块号2000,和逻辑块相对应的块物理号(6);起始物理块号150,逻辑块号25,和逻辑块相对应的块物理号(7)。

- A.174

- B.1011

- C.2011

- D.2074

-

(45)

- A.不变

- B.提高

- C.降低

- D.无法确定

-

(47)

- A.174

- B.1011

- C.2011

- D.2074

-

某工作站采用时钟频率f为15MHz,处理速率为10MIP/S的处理机来执行一个已知混合程序。假定每次存储器存取为1周期延迟,此计算机的有效CPI是(2),假定将处理机的时钟频率f提高到30MHz,但存储器子系统速率不变。这样,每次存储器存取需要两个时钟周期,如果30%指令每条只需要一次存储存取,而另外5%每条需要两次存储存取,还假定已知混合程序的指令数不变,并与原工作站兼容,则改进后的处理机性能(3)。

- A.3

- B.1.6

- C.0.725

- D.1.5

-

以下各项中,(65)制订了令牌总线访问控制方法的标准。

- A.IEEE802.3

- B.IEEE 802.4

- C.IEEE 802.5

- D.IEEE802.6

-

网络中某台主机的Ⅲ地址为192.168.240.188,子网掩码为255.255.241.0,则该主机所在的网络号为()。

- A.192.168.240.0

- B.192.168.241.0

- C.192.168.240.255

- D.192.168.240.255

-

若HDLC帧的数据段中出现比特串“01011111001”,则比特填充后的输出为(64)。

- A.10011111001

- B.10111110001

- C.10111101001

- D.10111110010

-

下列编码中(60)是有损压缩编码方法。

- A.行程长度编码

- B.增量调制编码

- C.霍夫曼编码

- D.JPEG

-

网络的几种拓扑结构中,在使用(61)时,各节点与中央单元进行连接,导致中央单元负荷重。

- A.总线结构

- B.星状结构

- C.环状结构

- D.树状结构

-

下列几种互联设备中,(62)是网络层互联设备。

- A.网桥

- B.交换机

- C.路由器

- D.网关

-

(59)不是衡量数据压缩技术性能的重要指标。

- A.压缩比

- B.算法复杂度

- C.恢复效果

- D.标准

-

在数字音频信息获取与处理过程中,下述顺序中()是正确的。

- A.a/d变换、采样、压缩、存储、解压缩、d/a变换

- B.采样、压缩、a/d变换、存储、解压缩、d/a变换

- C.采样、a/d变换、压缩、存储、解压缩、d/a变换

- D.采样、d/a变换、压缩、存储、解压缩、a/d变换

-

一幅彩色静态图像(RGB),设分辨率为256×512,每一种颜色用8bit表示,则该彩色静态图像的数据量为(57)。

- A.512×512×3×8bit

- B.256×512×3×8bit

- C.256×256×3×8bit

- D.512×512×3×8×25bit

-

若a=1,b=2,c=3,d=4,则后缀式db/cc*a-b*+的运算结果为()。

- A.9/22

- B.18

- C.20

- D.24

-

设n0为哈夫曼树的叶子结点数目,则该哈夫曼树共有( )个结点。

- A.n0+1

- B.2n0-1

- C.2n0

- D.3n0

-

G是一个非连通无向图,共有28条边,则该图至少有(50)个顶点。

- A.6

- B.7

- C.8

- D.9

-

UML中有4种关系:依赖、关联、泛化和实现。其中,( )是两个事物间的语义关系,即一个事物发生变化会影响另一个事物的语义。

- A.依赖

- B.关联

- C.泛化

- D.实现

-

下列选项中,(46)不属于OMT方法所定义的模型。

- A.对象模型

- B.动态模型

- C.功能模型,

- D.信息模型

-

在面向对象的技术中,(45)提供了一系列的好处:对象的内部实现细节对外界是隐藏的;便于构件复用;对象间的接口被简化。

- A.封装

- B.继承

- C.多态

- D.信息隐藏

-

(44)使得一系列不同的操作具有相同的名字,用户可以发送一个通用的消息,面实现的细节则由接收对象自行决定。

- A.单态

- B.多态

- C.稳态

- D.变态

-

下列关于类和对象的说法中不正确的是()。

- A.一个类定义了一组大体上相似的对象

- B.一个类所包含的方法和数据描述一组对象的共同行为和属性

- C.类是对象的具体化,对象是类的抽象

- D.在分析和设计时,通常把注意力集中在类上,而不是具体的对象上

-

当运用改进的模式匹配算法时,模式串P='ABAABCAC'的next函数值序列为(41)。

- A.1222312

- B.1122312

- C.1122212

- D.122312

-

如图8-3所示,在下面的5个序列中符合深度优先遍历的序列有(42)个。 aebdfc,acfdeb,aedfcb,aefdcb,aefdbc

- A.2个

- B.3个

- C.4个

- D.5个

-

6个元素按1、2、3、4、5、6的顺序进栈,序列(40)是不可能的出栈序列。

- A.1、2、3、4、5、6

- B.3、2、1、6、4、5

- C.4、5、3、2、1、6

- D.5、6、4、3、2、1

-

若串S='COMPUTER',其子串的数目是(38)。

- A.8

- B.9

- C.37

- D.36

-

在AOE图中,关键路径是(39)。

- A.从源点到汇点的最长路径

- B.从源点到汇点的最短路径

- C.最长的回路

- D.最短的回路

-

以下关于测试和调试的说法中不正确的是(27)。

- A.测试是发现程序中错误的过程,调试是改正错误的过程

- B.测试是程序开发过程中的必然阶段,调试是程序开发过程中可能发生的过程

- C.调试一般由开发人员担任

- D.调试和测试一般都是由开发人员担任

-

给定文法G(其开始符是S),其产生式如下: S→OZ|0|1A B→0D|1Z|1 D→0C|1D A→0B|1C C→1B|0A Z→0Z|1|1A 下列符号串中(30)不属于L(G)。

- A.1000000000100

- B.10000111000000

- C.111000000000000

- D.100100100100

-

使用白盒测试方法时,确定测试数据应根据(25)和指定的覆盖标准。

- A.程序的内部逻辑

- B.程序的复杂结构

- C.使用说明书

- D.程序的功能

-

程序的三种基本结构是(26)。

- A.过程、子程序和分程序

- B.顺序、选择和重复

- C.递归、堆栈和队列

- D.调用、返回和转移

-

不会对耦合强弱造成影响的是()。

- A.模块间接口的复杂程度

- B.调用模块的方式

- C.通过接口的信息

- D.模块内部各个元素彼此之间的紧密结合程度

-

在下列常见的软件开发模型中,主要用于描述面向对象的开发过程的是(22)。

- A.瀑布模型

- B.演化模型

- C.螺旋模型

- D.喷泉模型

-

下列说法中不正确的是(23)。

- A.需求分析阶段产生的文档为需求规格说明书

- B.软件设计阶段产生的文档有程序清单

- C.软件测试阶段产生的文档有软件测试计划和软件测试报告

- D.软件维护阶段产生的文档有维护计划和维护报告

-

进程从运行状态到等待状态可能是由于(19)。

- A.该运行进程执行了P操作

- B.该运行进程执行了V操作

- C.其他运行进程执行了P操作

- D.其他运行进程执行了V操作

-

假定磁盘块的大小为1KB,对于16GB的硬盘,其文件分配表FAT需要占用的存储空间为(18)。

- A.12M

- B.24M

- C.48M

- D.96M

-

若某标准含有“DB31/T”字样,则表示此标准为(13)。

- A.强制性国家标准

- B.推荐性国家标准

- C.强制性地方标准

- D.推荐性地方标准

-

“中勤物流公司”提供资金,委托“天心软件公司”开发了“物流管理分析系统”,但在双方签订的合同中并未涉及软件的著作权归属,则此软件的著作权属于(14)。

- A.中勤物流公司

- B.天心软件公司

- C.双方共有

- D.软件作品著作权作为合同重要条款没有出现,则此合同失效,需重新签订合同确定软件的著作权归属

-

在一段式存储管理系统中,其段表如表所示。

若逻辑地址表示形式为[段号,段内偏移],则与逻辑地址[3,400]对应的物理地址是(17)。

- A.700

- B.403

- C.1850

- D.500

-

商业秘密的构成条件不包括(12)。

- A.必须具有未公开性,即不为公众所知悉

- B.必须具有实用性,即能为权利人带来经济效益

- C.必须有技术含量,即包含某种关键技术

- D.必须具有保密性,即采取了保密措施

-

以下关于非对称加密算法说法中不正确的是(11)。

- A.非对称加密算法需要两个密钥:公开密钥和私有密钥

- B.若用公开密钥对数据进行加密,则只有用对应的私有密钥才能解密

- C.若用私有密钥对数据进行加密,则只有用对应的公开密钥才能解密

- D.只能用公开密钥对数据进行加密,而不能用私有密钥对数据进行加密

-

防火墙是建立在内外网络边界上的一类安全保护机制,它的安全架构是基于(9)。

- A.流量控制技术

- B.加密技术

- C.信息流填充技术

- D.访问控制技术

-

(10)不属于数据加密技术的关键。

- A.加密算法

- B.解密算法

- C.密钥管理

- D.明文密文

-

下列关干中断的说法中不正确的是(7)。

- A.中断的全部过程可表示为:目态→管态→目态

- B.当CPU同时接到多个请求中断信号时,需进行中断判优

- C.中断使得CPU与外设“并行”工作

- D.中断处理过程不必保存现场

-

Intel 2114存储储片的片容量为1K×4bit,则组建4K×8bit内存要用(8)片Intel 2114。

- A.2

- B.4

- C.8

- D.10

-

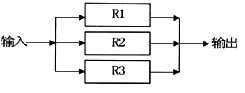

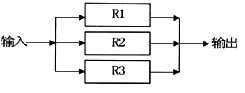

三个可靠度分别为0.7、0.8、0.9的部件R1、R2、R3并联构成一个系统,如图8-1所示。

图8-1 该系统的可靠度为(6)。

- A.0.9

- B.0.92

- C.0.991

- D.0.994

-

用8位寄存器表示浮点数,左3位为阶码(含1位符号),右5位为尾数(含1尾符),阶码用移码,尾数用补码表示时,(-3.25)10的浮点数形式是(1)。

- A.

- B.

- C.

- D.

- A.

-

用12位寄存器表示规格化浮点数,左4位为阶码(含1位符号),右8位为尾数(含1尾符),阶码用移码,尾数用补码表示时,(-40)10表示成规定的浮点数是(2)。

- A.

- B.

- C.

- D.

- A.