软件水平考试(中级)软件设计师上午(基础知识)试题模拟试卷4

-

(74)

- A.clock pulse

- B.instruction

- C.memory access

- D.machine cycle

-

(73)

- A.E-time

- B.I-time

- C.cycle time

- D.run time

-

(72)

- A.E-time

- B.I-time

- C.cycle time

- D.run time

-

(69)

- A.receive

- B.be received

- C.receiving

- D.received

-

(71)

- A.address

- B.value

- C.content

- D.register

-

We know a computer is a machine that processes data(stored in main memory)into information, under control of a stored program. We also know that, internally, a computer is a binary machine; thus the data and the program instruictions must be stored in binary form. Characters are represented in(71). Numbers are stored as binary numbers, with each bit's positional value significant. A computer's main memory is divided into bytes, words or both(depending on the system), and each of these basic storage units is assigned an(72). Using this address, the processor can read or write selected bytes or words.

The processor consists of a clock, an instruction control unit, an arithmetic and logic unit, and registers. Once a program is stored in main memory, the processor can begin to execute it. During(73), the instruction control unit fetches an instruction from main memory; during(74), the arithmetic and logic unit executes it. Precisely timed electronic pulses generated by the clock drive this basic(75)

- A.a binary code

- B.words

- C.registers

- D.positional values

-

(68)

- A.full

- B.empty

- C.zero

- D.blank

-

(67)

- A.off

- B.on

- C.up

- D.down

-

The CPU does not have to look(66)all of RAM to find the spot it needs. But RAM only(67)the data temporarily. As soon as you switch the computer(68), all that information disappears from the RAM. When you switch the computer on again, the RAM is(69), and ready(70)a new program and new data.

- A.on

- B.through

- C.for

- D.down upon

-

(66)

- A.takes

- B.operates

- C.erases

- D.holds

-

(62)

- A.2NF

- B.3NF

- C.BCNF

- D.4NF

-

(63)

- A.2NF

- B.3NF

- C.BCNF

- D.4NF

-

(64)

- A.2NF

- B.3NF

- C.BCNF

- D.4NF

-

设有关系模式只(C,P,S,G,T,W),各属性含义为:C课程,P老师,S学生,G成绩,T时间,W教室,其函数依赖集为:

F={C→P,(S,C)→G,(T,W)→C,(T,P)→W,(T,S)→W}

则关系模式的关键字为(35),R的规范化程度最高可达到(36)。若将R分解为关系模式组R1(C,P),R2(S,C,G),R3(S,T,W,C),则R1,R2,R3的规范化程度最高分别可达到(37),(38),(39)。

- A.(T,R)

- B.(J,C)

- C.(T,W)

- E.D

-

(61)

- A.2NF

- B.3NF

- C.BCNF

- D.4NF

-

(59)

- A.运行设计

- B.详细设计

- C.故障处理设计

- D.软件体系结构设计

-

(57)

- A.需求分析

- B.需求调查

- C.可行性分析

- D.问题定义

-

(58)

- A.方案设计

- B.代码设计

- C.概要设计

- D.数据设计

-

(55)

- A.可读性

- B.有输入

- C.健壮性

- D.高效率与低存储量

-

开发软件时对提高软件开发人员工作效率至关重要的是(44)。软件工程中描述生存周期的瀑布模型一般包括计划、(45)、设计、编码、测试、维护等几个阶段,其中设计阶段在管理上又可以依次分成(46)和(47)两步。

- A.程序开发环境

- B.操作系统的资源管理功能

- C.程序人员数量,

- D.计算机的并行处理能力

-

在设计算法时,通常应考虑以下原则:首先所设计的算法必须是(23),其次应有很好的(24),还必须具有(25),最后应考虑所设计的算法具有(26)。

- A.正确的

- B.有穷性

- C.有输入

- D.用户需求

-

(53)

- A.有穷性

- B.可读性

- C.确定性

- D.高效率与低存储量

-

(54)

- A.有输入

- B.确定性

- C.健壮性

- D.可读性

-

(50)

- A.u[1]=v[1]∧v[1]=w[1]∧w[1]='数据库'

- B.u[1]=v[2]∧v[2]=w[1]∧w[3]='数据库'

- C.u[1]=v[1]∧v[2]=w[1]∧w[2]='数据库'

- D.u[2]=v[2]∧v[1]=w[2]∧w[2]='数据库'

-

(51)

- A.t[1]=u[1]∧t[2]=u[2]∧t[3]=v[3]

- B.t[1]=u[1]∧t[2]=u[2]∧t[3]=v[2]

- C.t[1]=u[1]∧t[2]=w[1]∧t[3]=v[2]

- D.t[1]=u[1]∧t[2]=w[2]∧t[3]=v[3]

-

设学生S、课程C、学生选课SC的关系模式分别为:

S(Sno,Sname,Sage,Saddr)、C(Cno,Cname,Pcno)以及SC(Sno,Cno,Grade)与关系代数表达式πSno,Sname,Gr(βSname='数据库'(S|×|SC|×|C))等价的元组演算表达式为:

{(35)S(u)∧SC(v)∧C(w)∧(36)∧(37)}

- A.

- B.

- C.

- D.

- A.

-

(48)

- A.172.20.50.31

- B.172.20.50.16

- C.172.20.50.255

- D.172.20.50.252

-

(46)

- A.三层交换

- B.通信交换

- C.信元交换

- D.线路交换

-

一个主机的IP地址是172.20.50.17对应的子网掩码是255.255.255.240,则所在的子网号是(61),子网的广播地址是(62)。

- A.172.20.50.16

- B.172.20.50.32

- C.172.20.50.17

- D.172.20.50.31

-

传统的交换机作为第二层设备,只能识别并转发(59)地址,要支持 VLAN间的通信只能借助于具有(60)功能的网络设备。

- A.IP

- B.网络

- C.协议

- D.MAC

-

(44)

- A.128

- B.160

- C.256

- D.512

-

消息摘要算法MD5(Message Digest)是一种常用的(57)。MD5算法以一个任意长数据块作为输入,其输出为一个(58)比特的消息摘要。

- A.索引算法

- B.Hash函数

- C.递归函数

- D.倒排算法

-

设计模式使人们可以更加简单方便地复用成功的设计和体系结构。将已证实的技术表述成设计模式也会使新系统开发者更加容易理解其设计思路。一个模式有4个基本要素,它们是(48),设计模式中的Factory属于(49)。

- A.模式名称、问题、解决方案、效果

- B.模式名称、来源、目的、实现方式

- C.模式名称、结构、目的、实现方式

- D.模式名称、问题、实现方式、备注

-

(42)

- A.结构模式

- B.创建模式

- C.行为模式

- D.抽象模式

-

计算机浮点数的表示中,可分为阶码和尾数两部分,如果某机阶码为8位 (含1位符号位)定点整数,用移码表示,其阶码最大正数是(8),最小负数是(9)。

- A.1111111

- B.11111111

- C.10000000

- D.1

-

(40)

- A.10000000

- B.0

- C.1111111

- D.11111111

-

(38)

- A.16

- B.24

- C.26

- D.34

-

计算机对存储器的要求是速度快、容量大、价格低,主存储器是CPU按照地址进行随机读写的存储器,主存的特点是(3),主有的最大容量与主存的地址位数有关,64MB的主存,地址需要(4)位(二进制数)。

- A.CPU访问不同单元需要的时间不同

- B.CPU访问任何单元的速度相同

- C.CPU访问地址小的单元,速度较快

- D.访问时间不固定

-

(36)

- A.RISC

- B.CISC

- C.SISD

- D.SIMD

-

Internet上常用简单的网络管理协议是(65)。

- A.CMIS

- B.CMIP

- C.SNMP

- D.Open View

-

实践证明这并不是提高计算机性能的最好方法,因为其中80%的指令在程序中使用频度很低。因而提出了另一种方案:简化指令的种类和格式,增加通用寄存器数目,使用RR型指令格式,要求多数指令功能在一个机器周期内完成等,这种指令的计算机称为(2)。

- A.RISC

- B.CISC

- C.MIMD

- D.MIMD

-

在分支一限界算法设计策略中,通常采用(54)搜索问题的解空间。

- A.深度优先

- B.广度优先

- C.自底向上

- D.拓扑序列

-

传输延迟时间最小的交换方法是(59)。

- A.线路交换

- B.报文交换

- C.分组交换

- D.信元交换

-

ATM采用的信元多路复用传输方式是()。

- A.异步时分复用

- B.统计时分复用

- C.同步时分复用

- D.波分复用

-

拉斯维加斯(Las Vegas)算法是一种常用的(53)算法。

- A.确定性

- B.近似

- C.概率

- D.加密

-

下面的程序段违反了算法的(52)原则。 void sam() {int n=2: while (!odd (n)) n+=2; printf (n); }

- A.有穷性

- B.确定性

- C.可行性

- D.健壮性

-

关系模式R(A,B,C)和S(C,D,E)进行关系代数运算,下列关系表达式中成立的是(44)。

- A.

- B.

- C.

- D.

- A.

-

下面函数中渐进时间最小的是(51)。

- A.T1(n)=n+nlogn

- B.T2(n)=2n

- C.T3(n)=n2-logn

- D.T4(n)=n+100logn

-

采用动态规划策略解决问题的显著特征是满足最优性原理,其含义是(50)。

- A.当前所做出的决策不会影响后面的决策

- B.原问题的最优解包含其子问题的最优解

- C.问题可以找到最优解,但利用贪心法不能找到最优解

- D.每次决策必须是当前看来最优的决策才可以找到最优解

-

一个具有单属性键和n(n>0)元组的关系,如果对这个关系的键属性做一个投影,那么投影关系的基数是(43)。

- A.1

- B.

- C.n

- D.n2

-

关系模型是用()来表示和实现实体之间的关系。

- A.层次结构

- B.网状结构

- C.指针链

- D.表格的数据

-

CD-DA在多媒体的发展史上立下了不朽的功勋,20世纪80年代初就确定了声音采样频率为44.1kHz,并且成为标准。问录制74分钟的CD-DA声音需要多少MB的存储空间(按1MB=1024×1024字节计算,不计文件格式本身所占用的空间。四舍五入取整数),所需存储容量为(38)。

- A.747MB

- B.374MB

- C.783MB

- D.其他数值

-

假设有一台摄像机,它的扫描速率为450行/帧×520像素/行×25帧/秒,图像子采样格式为4:2:0。为节省存储空间,如果每个Y信号量化为8位每样本,而Cr和Cb信号量化为6位每样本。存储10分钟这样的视像(video)至少需要多少(39)的磁盘容量(1GB=1024×1024×1024字节)。

- A.9.8GB

- B.4.9GB

- C.4.5GB

- D.其他数值

-

算术编码是(36)。

- A.有损数据压缩编码

- B.无损数据压缩编码

- C.不压缩数据的编码

- D.通道(或称信道)编码

-

为适应网络带宽和降低存储器存储容量的要求,科技工作者开发了许多算法,用于压缩各种各样的数据。假设处理系统的计算精度足够高,由此造成的数据损失可忽略。其中,正向离散小波变换(FDWT)(37)。

- A.对重构图像的质量有损失

- B.对重构图像的质量没有损失

- C.变换前后数据项的数目不相等

- D.变换前后的系数具有相同含义

-

若有广义表L=((1,2,3)),则L的K度和深度分别为(34)。

- A.1和1

- B.1和2

- C.1和3

- D.2和2

-

若对27个元素只进行3趟多路归并排序,则选取的归并路数为(35)。

- A.2

- B.3

- C.4

- D.5

-

(33)从二叉树的任一结点出发到根的路径上,所经过的结点序列必按其关键字降序排列。

- A.二叉排序树

- B.大顶堆

- C.小顶堆

- D.平衡二叉树

-

在一棵完全二叉树中,其根的序号为1,(31)可判定序号为p和q的两个结点是否在同一层。

- A.[log2p]=[log2p]

- B.log2p=log2q

- C.[log2p]+1=[log2p]

- D.[log2p]=[log2p]+1

-

堆是一种数据结构,(32)是堆。

- A.(10,50,80,30,60,20,15,18)

- B.(10,18,15,20,50,80,30,60)

- C.(10,15,18,50,80,30,60,20)

- D.(10,30,60,20,15,18,50,80)

-

已知文法G2=(VT={a,',',(,)},VN={S,L),S,P),其中P为 S→(L)|a L→-L,s|s 与G2等价的不含左递归规则的文法是(29)。

- A.G21=(VT={a,',',(,)},VN={S,L},S,P),其中P为 S→(L)|a L→S,S|S

- B.G22=(VT<a,',',(,)},VN={S,L,L'},S,P),其中P为 S→(L)|a L→SL' L'→SL'|ε

- C.G23=(VT{a,',',(,)},VN={S,L,L'},S,P),其中P为 S→(L)|a L→SL' U→,SL'|ε

- D.G24=(VT=(a,',',(,)},VN=<S,L,L'},S,P),其中P为 S→(L)|a L→SL' L→SL'|S

-

一个程序的控制流图是一个有向图,它的结点是程序中的(30)。

- A.语句

- B.循环

- C.基本块

- D.函数

-

已知∑={0,1}上的正规表达式0*1(0|10*1)*,它和下列哪个图的NFA等价,(27)。

- A.

- B.

- C.

- D.

- A.

-

有一活动头的磁盘系统,磁盘块地址用一个三元组<x,y,z>来表示,其中,x代表柱面号,y代表磁盘面号,z代表扇区号。磁盘调度采用最短查找时间优先(SSTF)算法。现有一组使用磁盘的申请,其磁盘访问地址依次为<100,12,6>,<35,18,4>,<20.4,10>, <45,8,6>,<120,4,12>。当前磁头位置在30号柱面处,这一组磁盘访问申请的执行次序为(26)。

- A.<20,4,10>, <35,18,4>, <100,12,6>, <45,8,6>, <120,4,12>

- B.<20,4,10>,<35,18,4>,<45,8,6>,<100,12,6>,<120,4,12>

- C.<120,4,12>,<100,12,6>,<45,8,6>,<35,18,4>,<0,4,10>

- D.<35,18,4>,<45,8,6>,<20,4,10>,<100,12,6>,<120,4,12>

-

已知文法G1=(VT={a,b,d},VN={S,A,B},S,P),其中P为, S→dAB A→aA|a B→bB|ε 该文法生成的语言是(28)。

- A.{dambn|m≥0,n≥O}

- B.{dambn|m≥1,n≥0}

- C.{dambn|m≥0,n≥1}

- D.{dambn|m≥1,n≥1}

-

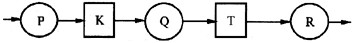

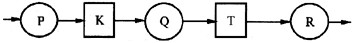

进程P不断地从外部设备输入数据后通过缓冲区K向进程Q成批(以缓冲区大小为单位)传送,进程Q接到数据并做进一步处理后通过缓冲区T向进程S成批传送,进程R接到数据后将它们打印出来,K和T大小一样。要求打印数据的次序与进程P接收数据的次序一样。

为了在保证结果正确性的前提下尽可能并行工作,需要设置(23)。

- A.两个信号量,初值分别为0,1

- B.3个信号量,初值分别为1,1,0

- C.4个信号量,初值分别为1,0,1,0

- D.5个信号量,初值分别为1,0,1,1,0

-

在我国颁布实施的《计算机软件保护条例》中,对于法人或者其他组织享有著作权的软件,保护期限是50年,截止到软件(22)第50年的12月31日,但软件自开发完成之日起50年内未发表的,《计算机软件保护条例》不再对软件保护。

- A.法人或者其他组织成立之后

- B.软件首次发表后

- C.软件开发完成后

- D.法人或者其他组织变更、终止之后

-

(20)是关于质量管理体系的一系列标准,有助于企业交付符合用户质量要求的产品。

- A.ISO 9000

- B.CMM

- C.ISO 1400

- D.SW-CMM

-

软件通常具有商业秘密的法律特征,属于《中华人民共和国反不正当竞争法》保护的内容。对软件商业秘密的保护包括(21)两项基本内容。

- A.软件的方法和方案

- B.软件的技术秘密和经营秘密

- C.软件的表达形式和构思

- D.软件的品牌和信誉

-

结构化设计(SD)方法的基本思想是()。

- A.将可能引起变化的因素隐藏在某个有关的模块内部

- B.根据输入输出数据结构到程序的结构

- C.模块要相对独立、功能单一

- D.自顶向下,逐步细化

-

白盒测试属于(13)。

- A.人工测试

- B.机器测试

- C.组装测试

- D.Alpha测试

-

新系统试运行成功之后,就可以在新系统和旧系统之间互相转换。新旧系统之间的转换方式有(17)。

- A.并行转换、串行转换、交叉转换

- B.同步转换、异步转换、交叉转换

- C.直接转换、并行转换、分段转换

- D.对比转换、分时转换、测试转换

-

计算机中的并行性是指在数据处理过程中,存在可同时进行运算和操作的各部分间的关系。并行性主要包括同时性和并发性两种。前者指同一时刻发生的两个或多个事件,后者指(9)发生的两个或多个事件。

- A.同一时间间隔

- B.同一时间

- C.同一时刻

- D.程序运行期间

-

一个计算机系统的性能,不仅受CPU的限制,还与存储器和FO设备的性能有关,不仅受硬件影响,还受软件质量的制约。计算机性能评价方法中的基准法是使用(10)作为计算机的负载,通过在不同计算机系统上运行建立起不同系统间相对性能比较的参数。

- A.各种应用程序

- B.复杂的程序计算程序

- C.基准测试程序

- D.操作系统