2013年上半年软考《系统分析师》上午模拟试卷一

-

(56)

- A.替代式

- B.置换式

- C.素因子分解

- D.替代和置换的混合形式

-

(54)

- A.n

- B.n2

- C.n(n-1)/2

- D.2n

-

(53)

- A.64bits

- B.56bits

- C.不确定的

- D.128bits

-

(55)

- A.n

- B.n2

- C.n(n-1)/2

- D.2n

-

(51)

- A.硬件复制

- B.硬件保护

- C.软件加密

- D.软件重用

-

DES密码体制的算法基础是(42)。这是一种分组密码,分组的长度为(43)。这种算法中,密钥的分配和安全管理对确保密码的秘密是至关重要的。当有n个人互相进行通信时,总共需要(44)个密钥。而公开密钥体制可以把加密密钥公开,所以在n个人相互通信的系统中只需秘密管理(45)个密钥。RSA是一种公开密钥体制,其算法基础是(46)。

- A.替代式

- B.置换式

- C.素因子分解

- D.替代和置换的混合形式

-

(48)

- A.可稳定性

- B.可重用性

- C.可保护性

- D.可保密性

-

(50)

- A.建立合理操作制度

- B.实现现场数据监控

- C.安置数据保护装置

- D.考虑数据安全程序设计

-

(49)

- A.建立合理操作制度

- B.实现现场数据监控

- C.安置数据保护装置

- D.考虑数据安全程序设计

-

(46)

- A.

- B.

- C.

- D.

- A.

-

(45)

- A.

- B.

- C.

- D.

- A.

-

随着计算机应用的深入,开发各种不同的企业内部信息管理系统越来越多。在开发过程中,除了系统功能之外,均会面对一个共同的问题——数据信息的安全性。数据信息安全性往往包括三方面含意,即可靠性、(37)、(38)。对于数据规模大、数据关系复杂的情况,安全性尤为重要。为此,软件人员特别需要从下列两方面:(39)、(40)来采取措施,确保数据信息的安全性,常用的方法有防治病毒和(41)等。

- A.可稳定性

- B.可重用性

- C.可保护性

- D.可保密性

-

(43)

- A.P2+P1+P0=1

- B.P2'+P1'+P0'=1

- C.P1=P2+P0

- D.P2'=P2',P1'=P1,P0'=P0

-

(44)

- A.

- B.

- C.

- D.

- A.

-

(41)

- A.指数函数

- B.非单调函数

- C.单调递增函数

- D.单调递减函数

-

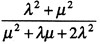

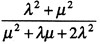

由两个相同的计算机单元组成的双工系统,λ和μ分别表示系统在某一时刻以及下一时刻有两个、一个和零个单元正常工作的概率。若假定两个完好单元不会同时损坏且只有一个修理工进行维修,则系统的状态方程可写成:

P2'=(1-2λ)P2+μP1,P1'=(23) ,P0'=λP1+(1-μ)P0

当系统处于稳定状态时,与不稳定状态相比,还满足条件(24)。此时系统无故障运行的概率为(25),系统能运行的概率为(26),系统完全失效的概率为(27)。

- A.λP2+[1-(λ+μ)]P1+μP0

- B.2λP2+[1-(λ+μ)]P1+2μP0

- C.2λP2+[1-(λ+μ)]P1+μP0

- D.2λP2+[1-2(λ+μ)]P1+2μP0

-

(38)

- A.0.347

- B.0.5

- C.0.963

- D.0.869

-

(40)

- A.指数函数

- B.非单调函数

- C.单调递增函数

- D.单调递减函数

-

(39)

- A.0.347

- B.0.5

- C.0.963

- D.0.869

-

(36)

- A.D

- B.C1

- C.C2

- D.B2

-

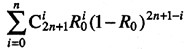

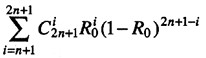

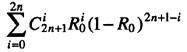

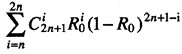

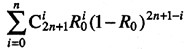

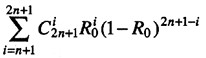

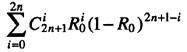

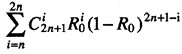

(2n+1)模冗余系统,由(2n+1)个相同部件的副本和一个表决器构成,表决器将(2n+1)个副本中大于半数的输出作为系统的输出,如图4-1所示。

假定表决器完全可靠,且每个副本的可靠性为R0,则该冗余系统的可靠性 R=(18)。当R0=(19)时,R为不依赖于n的恒定值(20)。若R0=e-λt,则 R为n和λt的函数,当λt>ln2时,R是n的(21);当0<λt<ln2时,R是n的(22)。

- A.

- B.

- C.

- D.

- A.

-

(33)

- A.SSL

- B.STT

- C.SOCKS

- D.CPAP

-

(35)

- A.NAT

- B.CIDR

- C.BGP

- D.OSPF

-

(34)

- A.链路层

- B.网络层

- C.传输层

- D.应用层

-

(31)

- A.代理服务(proxy server)

- B.身份验(authentication)

- C.日志(log)

- D.审计(audit)

-

防火墙是隔离内部网和外部网的—类安全系统。通常防火墙中使用的技术有过滤和代理两种。路由器可以根据(13)进行过滤,以阻挡某些非法访问。(14)是一种代理协议,使用该协议的代理服务器是一种(15)网关。另外一种代理服务器使用(16)技术,它可以把内部网络中的某些私有的IP地址隐藏起来。所谓的可信任系统(Trusted System)是美国国防部定义的安全操作系统标准,常用的操作系统Unix和Windows NT等可以达到该标准的(17)级。

- A.网卡地址

- B.IP地址

- C.用户标识

- D.加密方法

-

(30)

- A.代理服务(proxy server)

- B.身份验(authentication)

- C.日志(log)

- D.审计(audit)

-

(29)

- A.代理服务(proxy server)

- B.身份验(authentication)

- C.日志(log)

- D.审计(audit)

-

(26)

- A.文件加密

- B.文件复制

- C.数字签名

- D.文件存档

-

防火墙有多种类型,大体上可分为(8)型和(9)型两大类。(8)型防火墙通常直接转发报文,对用户完全透明,速度较快;(9)型则通过中间结点实现连接,可提供较强的(10)、(11)及(12)功能。

- A.数据压缩(data compression)

- B.集群器(cluster)

- C.包过滤(packet filter)

- D.三次握手(three-way handshaking)

-

(28)

- A.代理服务(proxy server)

- B.身份验(authentication)

- C.日志(log)

- D.审计(audit)

-

(25)

- A.0

- B.1

- C.N-1

- D.N

-

(24)

- A.N

- B.2N

- C.N(N-1)/2

- D.N2

-

公开密钥方法的主要优点之一是(3)。RSA算法的基础是(4)。当N个用户采用公开密钥方法保密通讯时,系统中一共有(5)个密钥,每个用户要小心保管好(6)个密钥,为了防止不老实用户否认他们曾经通过计算机发送过的文件,较简便的方法是利用公开密钥方法完成(7)。

- A.所有密钥公开

- B.加密解密计算方便

- C.便于密钥的传送

- D.易于用硬件实现

-

(21)

- A.P,Q:-R

- B.P:-Q,R

- C.P:-~Q,R

- D.P,Q:-

-

(23)

- A.素因子分解

- B.替代和置换的混合

- C.求高阶矩阵特征值

- D.K-L变换

-

(19)

- A.C++

- B.Prolog

- C.GPSS

- D.Smalltalk

-

(20)

- A.函数型

- B.递归型

- C.人工智能

- D.面向对象

-

(16)

- A.Horn子句

- B.函数

- C.子程序

- D.模块

-

说明性语言的特点之一是(27),(28)就是一种说明性语言,它又是一种(29)程序设计语言。Horn子句是逻辑程序设计语言中的重要概念。设P,Q,R为原子公式,则(30)为Horn子句。

- A.没有程序呼叫

- B.描述处理过程

- C.没有赋值语句

- D.描述用户需求

-

(17)

- A.对象

- B.谓词

- C.表达式

- D.值

-

(15)

- A.λ演算

- B.异调代数

- C.谓词逻辑

- D.范畴论

-

函数式程序设计语言和逻辑式程序设计语言都属于(13)语言。逻辑式语言的基础是(14),如Prolog是逻辑式程序设计语言,它的基本运算单位是(15)。函数式语言是一种面向(16)的语言。

- A.申述式

- B.命令式

- C.过程

- D.第四代

-

目前,我国已形成了相对完备的知识产权保护的法律体系,对软件形成一种综合性的法律保护,如源程序和设计文档作为软件的表现形式受(26)保护,同时作为技术秘密又受(27)的保护。

- A.《著作权法》

- B.《合同法》

- C.《专利法》

- D.《反不正当竞争法》

-

(13)

- A.《专利法》

- B.《合同法》

- C.《著作权法》

- D.《反不正当竞争法》

-

在CMM模型中属于4级以上的关键过程域是(23)。

- A.集成软件管理

- B.软件质量管理

- C.项目子合同管理

- D.软件产品工程

-

我国标准分为强制性标准和推荐性标准,标准的编号由标准代号、标准发布顺序号和标准发布年代号构成,(24)为推荐性行业标准的代号。

- A.DB11/T

- B.Q/T11

- C.GB/T

- D.SJ/T

-

GB/T24001-1996《环境管理体系规范》idtISO14001表示(22)国际标准的我国标准。

- A.采用

- B.等同采用

- C.等效采用

- D.参考采用

-

某市标准化行政主管部门制定并发布的工业产品安全的地方标准,在其行政区域内是(21)。

- A.强制性标准

- B.推荐性标准

- C.实物标准

- D.指导性标准

-

标准化工作的任务是制定标准、组织实施标准和对标准的实施进行监督,(20)是指编制计划,组织草拟,审批、编号、发布的活动。

- A.制订标准

- B.组织实施标准

- C.对标准的实施进行监督

- D.标准化过程

-

下列标准代号中,(18)不是国家标准代号。

- A.GSB

- B.GB/T

- C.GB/Z

- D.GA/T

-

由某市标准化行政主管部门制定,报国务院标准行政主管部门和国务院有关行政主管部门备案的某一项标准,在国务院有关行政主管部门公布其行业标准之后,该项地方标准(19)。

- A.与行业标准同时生效

- B.即行废止

- C.仍然有效

- D.修改后有效

-

在CORBA体系结构中,(13)属于客户端接口。

- A.静态IDL Skeletons

- B.POA

- C.静态IDL Stubs

- D.动态Skeletons

-

GB/T 19000-2000(idt ISO 9000:2000)表示(12)国际标准。

- A.采用

- B.等同采用

- C.等效采用

- D.非等效采用

-

(11)是软件过程评估的国际标准,可以被任何组织用于软件的设计、管理、监督、控制以及提高“获得、供应、开发、操作、升级和支持”的能力。

- A.ISO/IEC 15504

- B.ISO 12207

- C.SA-CMM

- D.CMM

-

ISO 9001-2000是ISO 9000系列标准的最新成果,它取代了(6)标准。

- A.ISO 9000-1、ISO 9000-2、ISO 9000-3、ISO 9000-4

- B.ISO 9001、ISO 9002、ISO 9003

- C.ISO 9004-1、ISO 9004-2、ISO 9004-3、ISO 9004-4

- D.ISO 10012-1、ISO 10012-2、ISO 10012-3