简述恶意代码的分类。

-

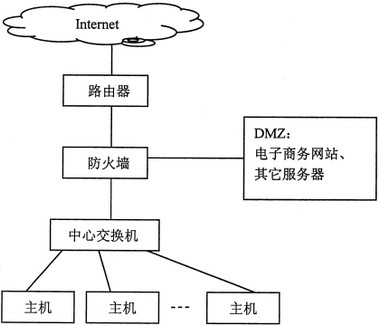

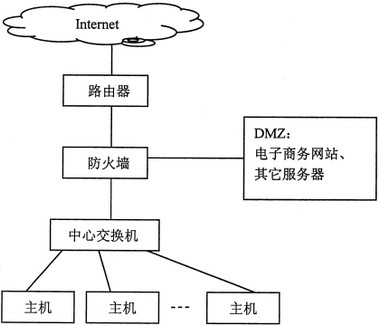

某企业网的网络拓扑结构如下图所示:在网关位置配置多接口的防火墙,将整个网络划分为外部网络(Internet)、内部网络和DMZ区等三个区域。与外部网络的连接通过路由器实现;内部网络区是一个以中心交换机为核心的星型结构的局域网,所有的工作主机置于内部网络区;DMZ区放置电子商务网站及其它服务器,其它区域的主机对DMZ区内服务器的访问必须经过防火墙的检查。

请回答下列问题:

(1)一份完整的网络安全解决方案应包括哪几个方面?

(2)为了防止来自外部网络的IP地址欺骗,如何配置防火墙的安全访问策略?

(3)为了防止来自外部网络对DMZ区内的电子商务网站的攻击行为,需要在电子商务网站上配置何种网络安全系统?

-

简述恶意代码的分类。

-

按照漏洞的可利用方式和漏洞探测的技术特征,可将网络安全漏洞探测技术分别划分为哪几类。

-

已知明文空间与密文空间都是26个英文字母,同时将英文字母与模26的余数一一对应。假定k=(k1,k2)=(7,3),加密函数Ek (x)=(k1x+k2)mod26,给定明文为NETWORK,请写出加密过程和密文。

-

简述入侵检测分析模型中构建分析器的过程。

-

防火墙在哪几方面提高了主机的整体安全性?

-

计算机网络安全的目标包括哪五个方面?

-

在网络和信息的安全中,技术措施的第一道大门是_______。

-

计算机机房的接地系统有哪些?

-

按照链接方式,计算机病毒可以分为四大类,分别是源码型病毒、________、外壳型病毒和操作系统型病毒。

2005年初级经济师考试《旅游经济专

初级旅游经济师试题及答案一

初级旅游经济师试题及答案二

2005年初级经济师考试《邮电经济专

初级经济师试题及答案1(邮电经济)

初级经济师试题及答案1(保险经济)

初级经济师试题及答案2(邮电经济)

初级经济师试题及答案2(保险经济)

初级经济师试题及答案3(保险经济)

2014年经济师初级考试真题《建筑经