软件水平考试(中级)网络工程师上午(基础知识)试题模拟试卷19

-

(143)

- A.a primary station

- B.one or more primary stations

- C.a secondary station

- D.one or more secondary stations

-

(144)

- A.halfduplex

- B.full duplex

- C.half or full duplex

- D.half and full duplex

-

(142)

- A.a primary station

- B.one or more primary stations

- C.a secondary station

- D.one or more secondary stations

-

SDLC was invented by IBM to replace the older Bisynchronous protocol for wide area connections between IBM equipment. A varietion of the(71)protocol called NRM is essentially the same as SDLC.

SDLC is(72)protocol like HDLC, Frame. Relay or X.25.An SDLC network is made up of(73)that controls all communications, and(74).It is capable of(75).operation, but almost all practical applications are strictly half duplex.

- A.HDLC

- B.Frame. Relay

- C.X.25

- D.X.21

-

(141)

- A.a peer to peer

- B.a point-to-point

- C.not a peer to peer

- D.a peer to peers

-

(139)

- A.Permanent Circuits

- B.Permanent Virtual Circuits

- C.Switched Virtual Circuits

- D.Switched Circuits

-

(137)

- A.DLCIs

- B.HDLCs

- C.SDLCs

- D.DLs

-

(138)

- A.Permanent Circuits

- B.Permanent Virtual Circuits

- C.Switched Virtual Circuits

- D.Switching Circuits

-

(136)

- A.X.21

- B.X.25

- C.X.28

- D.X.29

-

Frame. Relay is simplified form. of(66), similar in principle to(67), in which synchronous, frames of data are routed to different destinations depending on header information.

Packets are routed throught one or more Virtual Circuits known as(68). Most Virtual Circuits are(69), which means that the network provider sets up all DLCI connections at subscription time.(70)are also part of the Frame. Relay specification. They privide a link that only lasts only as long as the session.

- A.Datagram Switching

- B.Datagram Routing

- C.Packet Switching

- D.packet Routing

-

(134)

- A.RSA

- B.DES

- C.Hash

- D.DEA

-

(133)

- A.对称密钥技术,有1个密钥

- B.不对称密钥技术,有2个密钥

- C.对称密钥技术,有2个密钥

- D.不对称密钥技术,有1个密钥

-

(132)

- A.DES

- B.RSA

- C.Hash

- D.IDEA

-

DES加密算法采用的密码技术是(61),它采用(62)bit密钥对传输的数据进行加密,著名的网络安全系统Kerberos采用的是(63)加密技术。公钥密码是(64),常用的公钥加密算法有(65),它可以实现加密和数字签名。

- A.对称密钥密码技术

- B.公钥密码技术

- C.数字签名技术

- D.访问控制技术

-

(131)

- A.16

- B.128

- C.64

- D.56

-

(129)

- A.A类

- B.B类

- C.C类

- D.D类

-

(127)

- A.AAL3

- B.AAL2

- C.AAL1

- D.AAL4

-

(128)

- A.实时、恒定比特率、面向连接

- B.实时、可变比特率、面向连接

- C.非实时、恒定比特率、无连接

- D.非实时、恒定比特率、面向连接

-

(126)

- A.PMD和TC

- B.CS和SAR

- C.PMD和SAR

- D.CS和TC

-

(124)

- A.用户网

- B.公共网

- C.长途网

- D.本地网

-

ATM网络的协议数据单元称为(56)。ATM适配层分为(57)两个子层。(58)是对应于A类业务的ATM适配层,它提供的业务特点是(59)。如果要传送IP数据报,则需要(60)业务的支持。

- A.信元

- B.帧

- C.分组

- D.报文

-

(123)

- A.Hub

- B.TA

- C.PBX

- D.Router

-

(122)

- A.S

- B.U

- C.R

- D.T

-

(121)

- A.3

- B.4

- C.5

- D.6

-

(119)

- A.信元交换

- B.中继连接

- C.报文连接

- D.交换连接

-

ISDN是由(51)定义的一种网络设备标准。在ISDN的各种设备之间定义可(52)个参考点,其中把网络终端设备和用户终端设备分开的参考点为(53)。若一个大的企业要连入ISDN,要用到一个叫NT2的设备,NT2实际上就是(54)。ISDN网络的构成不包括(55)。

- A.ISO

- B.IEEE

- C.CCITT

- D.ASCII

-

(118)

- A.U参考点

- B.T参考点

- C.S参考点

- D.R参考点

-

(117)

- A.U参考点

- B.T参考点

- C.S参考点

- D.R参考点

-

(116)

- A.TA

- B.TN1

- C.TN2

- D.TE1

-

在ISDN网络中,与ISDN交换机直接相连的是(46)设备,他们通过(47)实现互连。NT1到用户设备之间的连接点是(48)。对于非ISDN设备要通过(49)设备接入ISDN网络,该设备的主要作用是(50)。

- A.TA

- B.TN1

- C.TN2

- D.TE1

-

(114)

- A.无请求

- B.有请求

- C.无响应

- D.有响应

-

(113)

- A.get

- B.get-next

- C.set

- D.tap

-

(112)

- A.入侵管理

- B.安全管理

- C.性能管理

- D.鼓掌管理

-

(111)

- A.安全管理

- B.故障管理

- C.审计管理

- D.性能管理

-

在OSI网络管理标准中定义了网络管理的5大功能。对历史数据进行分析、统计和整理,为未来的网络规划提供参考的功能属于(41);提供一系列实时数据采集、分析和可视化工具对流程、负载、丢包、温度、内存、延迟等网络设备和线路进行实时检测的功能属于(42);接收报警信息、启动报警程序、以各种形式发出警报的功能(43)。上述事件捕捉和报告操作可由管理代理通过SNMP和传输网络将(44)发给管理进程,这个操作(45)。

- A.日志管理

- B.安全管理

- C.性能管理

- D.记费管理

-

(109)

- A.交换结点间通信

- B.卫星通信

- C.电话网内通信

- D.局域网内通信

-

(107)

- A.同步时分多路复用

- B.统计时分多路复用

- C.异步时分多路复用

- D.频分多路复用

-

(108)

- A.TDM

- B.FDM

- C.CDMA

- D.WDM

-

(106)

- A.同步TDM

- B.TDM

- C.异步TDM

- D.FDM

-

(104)

- A.GET

- B.POST

- C.REQUST

- D.SET

-

多路复用技术能够提高传输系统利用率。常用的多路复用技术有(36)。将一条物理信道分成若干时间片,轮换地给多个信号使用,实现一条物理信道传输多个数字信号,这是(37)。将物理信道的总频带宽分割成若干个子信道,每个信道传输一路信号,这是(38)。在光纤中采用的多路复用技术是(39),多路复用技术一般不用于(40)中。

- A.FDM和WDM

- B.FDM和AFM

- C.TDM和WDM

- D.FDM和TDM

-

(103)

- A.TCP

- B.IP

- C.HTTP

- D.UDP

-

(102)

- A.80

- B.23

- C.25

- D.21

-

(101)

- A.网关

- B.DNS

- C.ISP

- D.Web服务器

-

HTTP是WWW的核心,它是一个(31)协议,当访问一个URL为http:// www.ccidedu.com.cn/index.htm的网页时,浏览器首先向(32)请求解析http:// www.ccidedu.com.cn的IP地址。获得解析后的IP地址后,浏览器通过(33)端口与服务器建立(34)连接。随后浏览器发送取文件命令(35)。服务器响应并将文件index.htm发送给浏览器,最后释放连接。

- A.面向事务的客户

- B.面向对象的服务器

- C.面向事务的客户服务器

- D.面向对象的客户服务器

-

(99)

- A.电路交换

- B.分组交换

- C.信元交换

- D.虚电路交换

-

(98)

- A.预先仲裁访问

- B.时分多址访问

- C.排队仲裁访问

- D.载波监听多路访问

-

(97)

- A.时分多址访问和预先仲裁访问

- B.预先仲裁和排队仲裁访问

- C.载波监听多路访问和排队仲裁访问

- D.排队仲裁访问和令牌总线

-

(96)

- A.一条双向

- B.一条单向

- C.两条双向

- D.两条单向

-

DQDB同时支持(26)两种服务。DQDB子网的双总线结构由(27)总线以及接在这两条总线上的大量的节点组成。DQDB网络为双总线提供了(28)访问控制方式,其中能够提供非等时服务是(29),它用于(30)业务。

- A.电路交换和信元交换

- B.虚电路交换和分组交换

- C.电路交换和分组交换

- D.报交电路交换和分组交换

-

(94)

- A.1个令牌帧和1个数据帧

- B.2个令牌帧

- C.1个令牌帧

- D.2个数据帧

-

(93)

- A.接收到自己发送的数据帧后

- B.任何需要传输数据的时候

- C.发送节点发送完数据帧后

- D.环上没有数据传输的时候

-

(92)

- A.进行帧控制

- B.标识帧状态

- C.获得同步信号

- D.进行访问控制

-

(91)

- A.优先位

- B.预约位

- C.前导码

- D.访问控制码

-

FDDI与Token Ring都采用(21)传递协议,在FDDI的令牌帧中有(22),其主要作用是(23)。FDDI在(24)产生新令牌帧,允许在环上同时存在(25)。

- A.控制帧

- B.令牌

- C.协议帧

- D.信息帧

-

(88)

- A.200

- B.1000

- C.50

- D.100

-

(89)

- A.400

- B.200

- C.100

- D.300

-

(87)

- A.TOKEN BUS

- B.TOKEN RING

- C.CSMA

- D.CSMA/CD

-

(86)

- A.TOKEN BUS

- B.TOKEN RING

- C.CSMA

- D.CSSMA/CD

-

在局域网中,常用的介质访问控制方法CSMA/CD、令牌总线和令牌环,IEEE 802.4标准采用(16)媒体访问控制方法,IEEE802.5标准采用(17)媒体访问控制方法。其中(18)介质访问控制方法对最短帧长度有要求。假设这种网络的传输速率为10Mbit/s,信号在介质上的传播速度为200m个s,总线的最大长度是1000m,只考虑数据帧而不考虑其他因素,则数据帧的最短应该是(19)bit。一个10Mbit/s的令牌环,其令牌保持计数器的设置值为10μs,在此环上可发送最长帧为(20)bit。

- A.TOKENBUS

- B.TOKEN RING

- C.CSMA

- D.CSMA/CD

-

(83)

- A.5根

- B.3根

- C.10根

- D.7根

-

(84)

- A.-5~15V

- B.+5~15V

- C.+2~+6

- D.-2~-6V

-

(82)

- A.发送数据线、接收数据线、定时线、地线

- B.数据线、地线、定时线和控制线

- C.信号线、定时线、数据线、控制线

- D.发送数据线、接收数据线、控制线、地线

-

(81)

- A.V24

- B.V28

- C.V11

- D.V10

-

EIARS-232C定义了DTE和DCE之间的接口,其机械特性规定RS-232C的D型连接器有(11)个插脚,其电气特性与CCITT的(12)兼容。DTE和DCE之间的接口信号线按功能一般可分为(13)4类,使用EIARS-232C接口进行数据通信时,至少需用的信号线有(14)。V.11建议中规定的电气特性逻辑“1”的电子电压是(15)。

- A.37芯

- B.15芯

- C.9芯

- D.25芯

-

(79)

- A.2

- B.4

- C.16

- D.32

-

(78)

- A.X16+X12+X6+1

- B.X16+X15+X2+1

- C.X16+X15+X+1

- D.X16+X12+x+1

-

(77)

- A.2bit

- B.3bit

- C.4bit

- D.5bit

-

为了进行差错控制,必须对传送的数据帧进行校验,由接收方检测数据传输是否出现差错,常用的差错控制方法是(6)。要检测接收的数据是否有错,最常用的方法是(7)。海明码是一种纠错码,采用海明码纠正一位差错,若信息位为7bit,则冗余位至少应为(8),CRC-16标准规定的生成多项式式(9),它产生的校验码是(10)bit。

- A.自动请求重发

- B.反馈检测

- C.空闲重发请求

- D.连续重发请求

-

(76)

- A.海明码

- B.循环冗余码

- C.奇偶校验码

- D.曼彻斯特码

-

(74)

- A.电话载波通信

- B.CDMA

- C.红外通信

- D.以太网

-

(73)

- A.数字数据

- B.模拟数据

- C.数字信号

- D.模拟信号

-

(72)

- A.同一时间占有不同带宽资源

- B.同一时间占有相同带宽资源

- C.不同时间占有不同带宽资源

- D.不同时间占有相同带宽资源

-

在FDM中,主要通过(1)技术,使各路信号的带宽(2)。使用FDM的所有用户(3)。从性质上说,FDM比较适合于传输(4),FDM的典型应用是(5)。

- A.频谱

- B.频谱搬移

- C.频率编码

- D.频分多址

-

(71)

- A.不重叠,无隔离带

- B.重叠,无隔离带

- C.不重叠,有隔离带

- D.重叠,有隔离带

-

(69)

- A.衰减/损耗

- B.长度

- C.近端串扰

- D.时延

-

(67)

- A.QAM

- B.BPSK

- C.QPSK

- D.DQPSK

-

在双绞线布线后要进行测试,一般情况,下面(43)不是测试的项目。光纤测试的内容不包括(44)项目。

- A.近端串扰

- B.拓扑结构

- C.开路或短路

- D.错对

-

HFC应用(35)传输技术,综合接入多种业务。HFC的用户端从PC机接收的以太帧被封装在时隙中,经过(36)调制后,通过HFC网络的上行数据通路传送给CMTS。

- A.模拟

- B.模拟和数字

- C.数字

- D.基带

-

如果分配给子网Y1的网络号为216.28.64.0,分配给子网Y2分配的网络号为216.28.16.0~216.28.31.0。如果连接这两个子网的路由器收到一个目标地址为11011000.00011100.01000011.00100001的IP数据报,则该数据报将(65)。

- A.送给子网Y1

- B.同时送给子网Y1和Y2

- C.送给子网Y2

- D.丢弃

-

在OSI参考模型中,上层协议实体与下层协议实体之间的逻辑接口叫做服务访问点(SAP)。在Internet网中,目的地址106.248.59.37是(64)的服务访问点。

- A.应用层

- B.传输层

- C.网络层

- D.物理层

-

IEEE802.11 MAC层具有多种功能,其中(63)功能采用的是CSMA/CA协议,用于支持突发式通信。

- A.DCF

- B.PCF

- C.RTS

- D.CTS

-

为了进行差错控制,必须对传送的数据帧进行校验。在局域网中广泛使用的校验方法是循环冗余校验。当接收端发现错误后采取的措施是(62)。

- A.重新计算原始数据

- B.报告上层协议

- C.自动纠错

- D.自动请求重发

-

IPv6是下一代IP协议,其基本报头中的(61)字段指明了一个特定的信源向某个特定信宿发送的分组序列,各个中间路由器要对该分组序列进行特殊处理以满足应用程序的特殊传输需求。

- A.Traffic Class

- B.Flow Label

- C.Next Header

- D.Hop Limit

-

当配置一台新的交换机时,该交换机的所有端口均属于(59)。

- A.VLAN 0

- B.VLAN 1

- C.VLAN 4095

- D.VLAN 4096

-

一旦介质空闲就发送数据,假如介质是忙的,继续监听,直到介质空闲后立即奉送数据;如果有冲突就退避,然后再尝试的退避算法称为(60)算法。

- A.非坚持CSMA

- B.1-坚持CSMA

- C.P-坚持CSMA

- D.Y-坚持CSMA

-

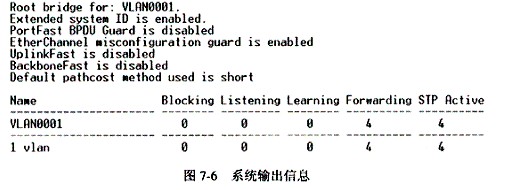

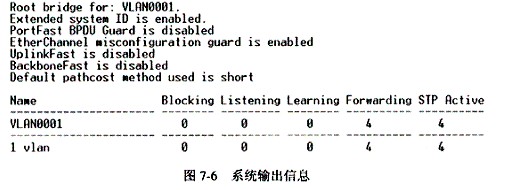

图7-6是某交换机配置过程中,在配置模式下执行(58)命令的系统输出信息。

- A.show spanning-tree

- B.show spanning-tree vlan 1

- C.show spanning-tree detail

- D.show spanning-tree summary

-

某运行RIP协议的校园网拓扑结构图如图7-4所示。在路由器RouterA上定义一条从Internet网到达校园网内部192.168.1.0/24网段的静态路由,完成此任务的配置语句是(56)。

- A.ip route 192.168.1.0 0.0.0.255 10.0.0.2

- B.ip route 192.168.1.0 0.0.0.255 S0/1

- C.ip route 192.168.1.0 255.255.255.0 S0/0

- D.ip route 192.168.0.0 255.255.255.0 f0/0

-

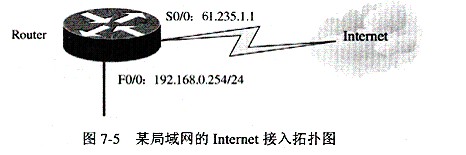

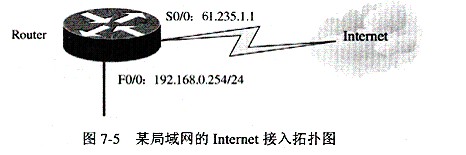

某局域网的Internet接入拓扑图如图7-5所示。由于用户在使用telnet登录网络设备或服务器时所使用的用户名和口令在网络中是以明文传输的,很容易被网络上的非法协议分析设备截获。因此需要定义一条规则号为110,禁止所有外网主机和内网主机进行远程登录的访问控制规则。完成此配置任务的语句是(57)。

- A.access-list 110 tcp telnet deny 255.255.255.255 0.0.0.0

- B.access-list 110 tcp deny any any eq 23

- C.access-list 110 tcp any deny any eq 21

- D.access-list 100 tcp eq telnet deny any any

-

在路由器开机后60s内按【Ctrl+Break】组合键可进入(55)命令状态。

- A.全局设置

- B.用户特权

- C.设置对话

- D.RXBOOT

-

路由器的访问方式有多种,当配置一台新的路由器时,需要(54)进行访问。

- A.通过浏览器输入该路由器的IP地址

- B.通过运行SNMP协议的网管软件

- C.通过Telnet程序远程登录

- D.通过串口连接其Console端口

-

路由信息协议(RIP)更新路由表的原则是使到各目的网络的(53)。

- A.路由最少

- B.路径最空闲

- C.距离最短

- D.时延最小

-

当网络规模扩大时,适合采用执行最短路径优先算法的IGP协议,每个路由器向网络中的其他路由器发布(52),当路由信息改变后,路由器按照Dijkstra算法更新路由表。

- A.它的路由信息表

- B.与它相邻的路由器的端口号

- C.与它相邻的路由器的地址

- D.它连接的所有链路的状态信息

-

设有下面4条路由:196.28.129.0/24、196.28.131.0/24、196.28.132.0/24和196.28.134/24,如果进行路由汇聚,能覆盖这4条路由的地址是(51)。

- A.196.28.128.0/21

- B.196.28.128.0/22

- C.196.28.130.0/22

- D.196.28.132.0/23

-

把子网掩码为255.255.0.0的网络36.28.0.0分为两个子网,若第一个子网地址为36.28.64.0/18,则第二个子网地址为(50)。

- A.36.28.0.0/17

- B.36.28.1.0/17

- C.36.28.128.0/18

- D.36.28.192.0/18

-

某大学校园网分配到的网络地址是202.17.8.0/26。若再划分出4个子网,则每个子网可分配给主机的 IP地址数是(49)。

- A.6

- B.14

- C.30

- D.62

-

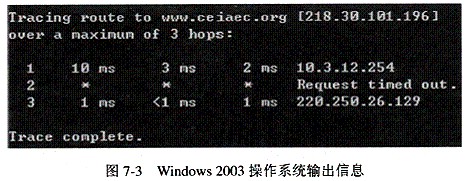

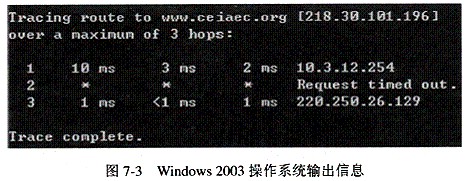

在Windows 2003操作系统的cmd窗口中,键入(48)命令将获得如图7-3所示的系统输出信息。

- A.traceroute -W 3 www.ceiaec.org

- B.tracert-j 3 www.ceiaec.org

- C.traceroute -d 3 www.ceiaec.org

- D.tracert -h 3 www.ceiaec.org

-

接收告警事件、分析相关信息、及时发现正在进行的攻击等事件的捕捉和报告操作是由管理代理通过 SNMP的(46)报文传输给管理进程的。

- A.set

- B.get-next

- C.get

- D.trap

-

子网利用率是对RMON协议(47)组的一个性能描述。

- A.捕获

- B.主机

- C.历史

- D.统计

-

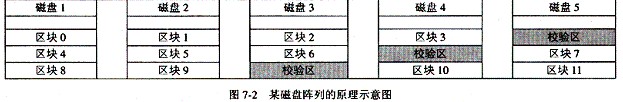

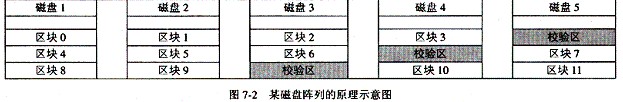

RAID级别是指磁盘阵列中硬盘的组合方式,不同级别的RAID为用户提供的磁盘阵列在性能上和安全性的表现上也有不同。图7-2是(45)磁盘阵列的工作原理示意图。

- A.RAID 1

- B.RAID 3

- C.RAID 5

- D.RAID 7

-

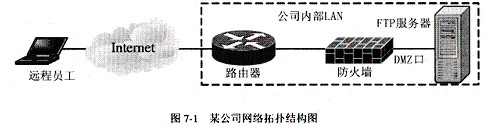

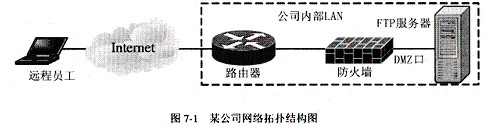

某公司为方便远程客户访问公司的某些数据资源,允许客户通过Internet访问公司的FTP服务器,其网络拓扑结构如图7—1所示。在客户机与FTP服务器之间采用(44)协议,可方便地实现在网络层对数据进行加密。

- A.L2TP

- B.PPTP

- C.IPSec

- D.SSL

-

为了防止会话劫持,基于Kerberos协议的身份认证系统提供了()机制。

- A.时间标记

- B.报文认证

- C.连续加密

- D.数字签名

-

设E表示公钥,D表示私钥,并使用公钥体制进行数字签名。当企业员工A向其客户B发送消息P时,客户B要保留的签名证据是(42)。

- A.EA(P)

- B.DA(P)

- C.EB(P)

- D.DB(P)

-

RSA算法的一个比较知名的应用是(41),其协商层利用RSA公钥进行身份认证,记录层涉及到对应用程序提供的信息的分段、压缩、数据认证和加密。

- A.PGP

- B.HTTPS

- C.安全RPC

- D.SSL

-

在Linux系统smb.conf文件中,max disk size=0语句的作用是(40)。

- A.对磁盘空间的大小没有限制

- B.启用对磁盘空间的大小的限制功能

- C.将把磁盘空间的大小设为最小

- D.该配置语句是错误的,磁盘空间的大小不能为0

-

在Linux操作系统中,为一块设备名为eth1的网卡分配IP地址和子网掩码的命令是(38)。

- A.ipaddress eth1 192.168.2.3 mask 255.255.255.0

- B.config eth1 192.168.2.3 mask 255.255.255.0

- C.serserial eth1 192.168.2.3 mask 255.255.255.0

- D.ifconfig eth1 192.168.2.3 mask 255.255.255.0

-

当用户不小心删除了某些Linux操作系统的文件,却又不能肯定删除了哪些具体文件时,(39)命令可帮助用户校验整个系统来发现缺少了哪些文件。

- A.rpm - Va

- B.rpm -qf

- C.rpm -qa

- D.rpm -Vf

-

在Linux操作系统中,(37)配置文件用于存放本机主机名及经常访问IP地址的主机名,在对 IP进行域名解析时,可以设定为先访问该文件,再访问DNS,最后访问NIS。

- A./etc/hosts

- B./etc/resolv.conf

- C./etc/inted.conf

- D./etc/host.conf

-

每个盘块512字节的目录文件存放在某一磁盘上,其中文件控制块占64B(文件名占用8B)。若采用“文件控制块分解法”将文件控制块分解成两部分,第一部分占10字节(包括文件名和文件内部号),第二部分占56字节(包括文件内部号和文件其他描述信息)。那么对于一个共有254个文件控制块的目录文件,查找该目录文件的某一个文件控制块的平均访问磁盘次数为(35)。

- A.2

- B.4

- C.8

- D.16

-

在UNIX操作系统中,以下Shell程序实现当用户键入的命令参数的个数为1时,执行cat$1命令;若用户键入的命令参数的个数为2时,执行cat>>$2<$1命令。 case(36)in 1)cat $1;; 2)cat>>$2<$1;; *)echo ‘default...’ esac

- A.$!

- B.$*

- C.$#

- D.$@

-

Windows 2003操作系统的网络负载平衡(Network Load Balancing)的核心是位于网络适配器驱动和(34)之间的WLBS.SYS的筛选器驱动。

- A.数据链路层

- B.网络层

- C.传输层

- D.应用层

-

在FTTC宽带接入网络中,OLT送至各ONU的信息采用(33)复用方式组成复帧送到馈线光纤,再通过无源光分路器以广播方式送至每一个ONU。

- A.ATDM

- B.STDM

- C.TDMA

- D.OTDM

-

基于IEEE 802标准的Cable MODEM参考体系结构中,(32)子层的主要功能是对射频(RF)载波进行调制/解调以获得数字比特流,并实现同步编码和差错校验。

- A.物理媒体关联

- B.传输会聚

- C.MAC会聚

- D.MAC接入仲裁

-

IEEE802.11定义了无线局域网的两种工作模式,其中的(30)模式网络中,无线终端通过无线接入点访问有线网络的数据资源。

- A.Diffuse IR

- B.Roaming

- C.Infrastructure

- D.Ad Hoc

-

利用ADSL G.lite的最高速率标准,下载一个150MB文件需要的最短时间约为(31)秒。

- A.100

- B.286.33

- C.838.86

- D.2457.6

-

如果帧中继网沿着帧传送方向出现了拥塞,则把帧地址字段中的FECN位设置为1,这样接收方就可通过(29)协议要求发送方降低数据速率。

- A.网络接口层

- B.网络层

- C.运输层

- D.高层

-

如果用户计算机与X.25网络的分组拆装设备(PAD)相连接,那么该网络为用户提供的最高速率为(28)。

- A.56kb/s

- B.64kb/s

- C.128kb/s

- D.512kb/s

-

若信元在交换过程中出现拥塞,该信息被记录在信元头的( )中。

- A.CLP

- B.PT

- C.HEC

- D.GFC

-

在实施信元VC交换过程中,VPI、VCI的变化情况是(26)。

- A.VPI、VCI根据需要变化

- B.VPI不变、VCI根据需要变化

- C.VCI不变,VPI根据需要变化

- D.VPI、VCI都不变

-

信源用户A通过卫星链路向用户B传送帧长为2Kb的数据,链路传播延迟为80ms。若采用后退N帧ARQ协议通信,发送窗口为8,且要求最大链路利用率达到0.95,则数据传输速率至少为(25)kb/s,

- A.23.75

- B.92.75

- C.100

- D.190

-

ICMP报文封装在(24)协议数据单元中传送,在网络中起着差错和拥塞控制的作用。常用的ping程序中使用了回送请求/应答报文,以探测目标主机是否可以到达。

- A.PPP

- B.UDP

- C.RIP

- D.IP

-

对20~4000Hz频率段声音信号进行脉码调制编码,若采样量化级为256级,则应选择数据传输串至少达到(23)kb/s的MODEM进行串行数据通信。

- A.64kb/s

- B.56

- C.48kb/s

- D.32kb/s

-

T1载波把24路信号按时分多路方式复用在一条高速信道上,T1载波的有效数据传输速率是(22)。

- A.56kb/s

- B.1.344Mb/s

- C.1.544Mb/s

- D.2.048Mb/s

-

RS-232-C是目前常见的一种接口标准,它是由EIA组织制定的。该标准的设计数据速率是(21)b/s。

- A.6400

- B.9600

- C.19200

- D.20000

-

如果信息长度为5位,要求纠正一位错,按照海明编码,需要增加的最少的校验位是(20)。

- A.3

- B.4

- C.5

- D.6

-

为了进行差错控制,必须对传送的数据帧进行校验。如果CRC的生成多项式为G(X)=X4+X2+1,信息码字为1010110,那么计算出的CRC校验码是(19)。

- A.10

- B.1010

- C.111

- D.1111

-

网络协议是计算机网络和分布系统中互相通信的对等层实体间交换信息时必须遵守的规则的集合。 100BaseTx中的“100”用于说明网络协议关键成分中的(17)。

- A.语义

- B.语法

- C.语境

- D.同步

-

对一路信号进行FSK调制时,若载波频率为f0,调制后的信号频率分别为f1和f2(f1>f2),则f0、f1、f2三者的关系是(18)。

- A.f2-f1=f0

- B.f2+f1=f0

- C.f1/f2=f0

- D.f0-f2=f1-f0

-

以下表达式在(16)进制时成立:251-53=176。

- A.六

- B.七

- C.八

- D.十六

-

在系统转换的过程中,旧系统和新系统一起工作一段时间,再由新系统代替旧系统的转换策略称为(15)。

- A.直接转换

- B.间接转换

- C.分段转换

- D.并行转换

-

下列叙述中,与提高软件可移植性相关的是(14)。

- A.选择时间效率高的算法

- B.尽可能减少注释

- C.选择空间效率高的算法

- D.尽量用高级语言编写系统中对效率要求不高的程序

-

在实时操作系统中,响应时间是衡量系统性能的最重要因素。任务调度的目的是缩短系统平均响应时间,提高系统资源利用率。以下关于系统实时调度技术说法错误的是(13)。

- A.抢占式调度具有实时性好、调度算法较简单,要保证高优先级任务的时间约束,上下文切换少等优点

- B.非抢占式调度是指不允许任务在执行期间被中断,任务一旦占用嵌入式微处理器就必须执行完毕或自愿放弃

- C.静态表驱动策略是一种离线调度策略,运行时刻表一旦生成后就不再发生变化

- D.在任务运行过程中,采用静态优先级调度的任务优先级不会发生变化

-

以下关于程序运行时内存分配区域的描述中,说法错误的是(12)。

- A.全局变量区域,存放了程序当中的所有全局变量,是静态分配的区域

- B.栈区域是由系统自动来分配的

- C.堆是在函数调用时分配的,当函数调用结束之后,相应的堆就会被释放

- D.主函数和其他函数的代码在一个程序开始运行时,就被装入到内存,保存在代码区

-

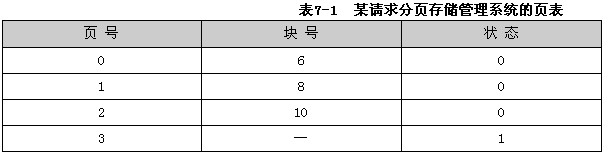

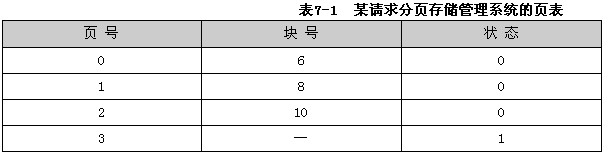

某请求分页存储管理系统中,容量为1MB的主存被划分为512块,其页表如表7-1所示。若给定一十进制逻辑地址为7058,其十进制物理地址是(11)。

- A.6186

- B.12330

- C.34858

- D.因产生缺页中断,暂时无法获得

-

一幅分辨率为800×600×256色未压缩图像的数据量最小约为(10)KB。

- A.470

- B.480

- C.4 800

- D.120000

-

ISO9000系列标准和软件成熟度模型(CMM)都着眼于质量和过程管理。ISO9000系列标准强调质量管理必须坚持进行(9)。

- A.质量度量

- B.质量改进

- C.过程跟踪

- D.过程度量

-

美国A公司与中国B企业进行技术合作,合同约定使用一项获得批准并在有效期内的中国专利,但该项技术未在其他国家和地区申请专利,依照该专利生产的产品在(8)销售,美国A公司需要向中国B企业支付这项中国专利的许可使用费。

- A.任何国家和地区

- B.除美国和中国之外的其他国家和地区

- C.美国

- D.中国

-

以下关于作业级、战术级、战略级等不同级别的信息属性,说法错误的是(7)。

- A.战略级信息主要来源于系统外部

- B.作业级信息寿命最长

- C.作业级信息的精度最高

- D.战略级信息最为抽象

-

某电子商务公司由相对独立的6个子公司组成,在管理上其中3个子公司管理基础完善,基本达到科学管理的要求。企业高层为企业长远发展考虑决定建设一个基于B/S结构的管理信息系统。该系统项目可使用(6)进行开发建设。

- A.生命周期法

- B.原型法

- C.CASE开发方法

- D.面向对象开发方法

-

文件系统中,设立打开文件(Open)系统功能调用的基本操作是(5)。

- A.把文件当前的控制管理信息从内存写入磁盘

- B.把文件当前的控制管理信息从辅存读到内存

- C.把位示图的控制信息从内存写入辅存

- D.把超级块的当前信息从内存写回磁盘

-

Inter公司用于网络处理的IXP系统微处理器支持DDR内存接口。在200MHz外频条件下,DDR内存带宽可达(3)。

- A.0.2Gb/s

- B.1.6Gb/s

- C.2.1 Gb/s

- D.3.20b/s

-

文件系统采用多重索引结构搜索文件内容。设块长为512字节,每个块号长3字节,如果不考虑逻辑块号在物理块中所占的位置,那么两级索引时可寻址的文件最大长度为(4)。

- A.3.46MB

- B.7.05MB

- C.599.73MB

- D.1199.46MB

-

为避免数据中心的单点故障,通常对数据库服务器采用高性能多机集群的Cluster结构,其系统结构形式属于(2)计算机。

- A.SISD

- B.MISD

- C.SIMD

- D.MIMD

-

内存按字节编址,地址从0B4000H到0DBFFFH。至少需要(1)片存储容量为32K×8bit的存储器芯片构成该内存。

- A.2

- B.5

- C.8

- D.10